10 月 5 日消息,网络安全公司 Checkmarx 日前发现,GitHub 上有数百个储存库遭到黑客注入恶意代码。据悉,除了公开储存库之外,这次攻击事件也影响一些私人储存库,因此研究人员推测攻击是黑客利用自动化脚本进行的。

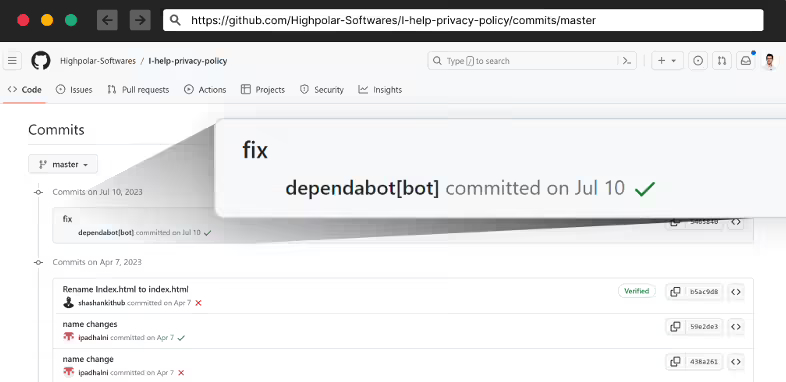

据悉,这起攻击事件发生在今年 7 月 8 日到 7 月 11 日,黑客入侵数百个 GitHub 储存库,并利用 GitHub 的开源自动化工具 Dependabot 伪造提交信息,试图掩盖恶意活动,让开发者以为提交信息是 Dependabot 所为,从而忽视相关信息。

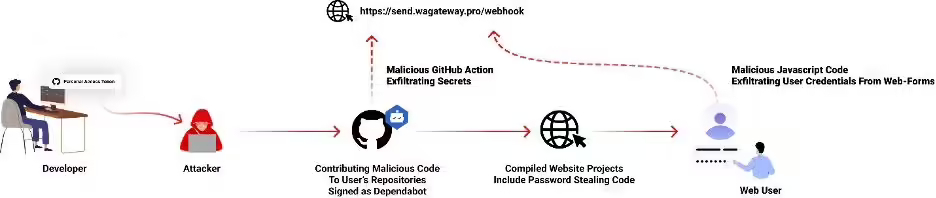

IT之家经过查询得知,攻击总共可分为三个阶段,首先是确定开发者“个人令牌”,安全公司研究人员解释,开发者要进行 Git 操作,就必须使用个人令牌设置开发环境,而这一令牌会被储存在开发者本地,很容易被获取,由于这些令牌不需要双重验证,因此黑客很容易就能确定这些令牌。

▲ 图源 Checkmarx

▲ 图源 Checkmarx

第二阶段则是窃取凭据,研究人员目前还不确定黑客如何获取开发者凭据,但是他们猜测最有可能的情况,是受害者的电脑被恶意木马感染,再由恶意木马将第一阶段的“个人令牌”上传到攻击者的服务器。

▲ 图源 Checkmarx

▲ 图源 Checkmarx

最后阶段便是黑客利用窃取来的令牌,通过 GitHub 验证对储存库注入恶意代码,而且考虑本次攻击事件规模庞大,研究人员推断黑客利用自动化程序,进行相关部署。

安全公司 Checkmarx 提醒开发者,即便在 GitHub 这样的可信任平台,也要谨慎注意代码的来源。之所以黑客能够成功发动攻击,便是因为许多开发者在看到 Dependabot 消息时,并不会仔细检查实际变更内容。

而且由于令牌存取日志仅有企业账号可用,因此非企业用户也无法确认自己的 GitHub 令牌是否被黑客获取。

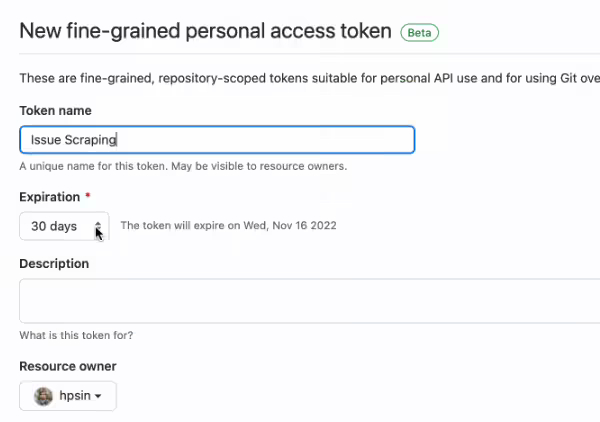

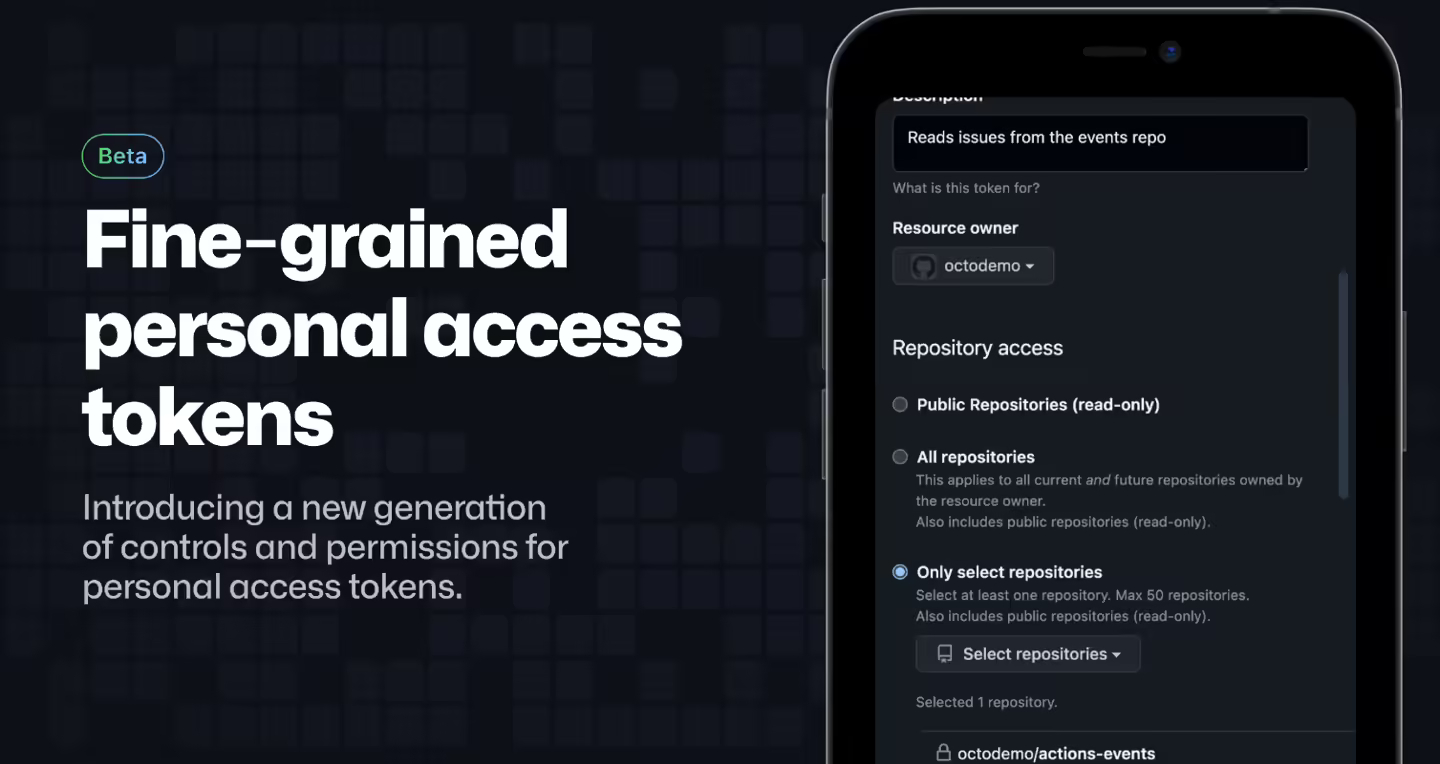

研究人员建议,用户可以考虑采用新版 GitHub 令牌(fine-grained personal access tokens),配置令牌权限,从而降低当令牌泄露时,黑客所能造成的损害。

▲ 图源 Checkmarx

▲ 图源 Checkmarx

▲ 图源 GitHub

▲ 图源 GitHub

参考