OpenTitan 是一个旨在将开源软件的成功带入芯片设计领域的项目,特别是芯片级信任根。该项目于 2023 年 6 月实现 RTL Freeze,并将于今年年底生成工程样品硅。

该项目由LowRISC管理,LowRISC是一家英国非营利组织,由Gavin Ferris博士和Rob Mullins教授(2008年与Pi的创建者Eben Upton共同创立了Raspberry Pi基金会)于2014年在剑桥大学计算机实验室创立。

LowRISC于2019年3月成为OpenTitan项目的管理者,并一直与包括谷歌、西部数据、希捷等在内的合作伙伴合作。

信任之根

信任根(RoT)是所有后续操作所基于的锚。因此,简单来说,没有与操作系统分离的RoT的设备是非常暴露的。操作系统必须可供应用程序访问,因此可以被攻击者访问。如果这些攻击者从应用程序级别(包括安全软件)进入操作系统,那么设备可能会在无形中受到损害。需要一个单独的信任根,该根位于操作系统和BIOS之下,并且攻击者无法访问。

这个单独的信任根可用于验证启动过程是否未被修改,并为加密密钥提供安全的家。理想情况下,该RoT应安装在单独的防篡改芯片中。更具体地说,这样的硅RoT(S-RoT)可以帮助保护设备免受bootkit、rootkit和固件攻击。

Tanium端点安全总监Duncan Miller解释说:“这些威胁是在操作系统加载之前执行的,并且可以改变操作系统验证其完整性并确保安全操作的方式。如果没有一个安全的起点,也没有验证硬件调用实际上在系统初始化期间提供了它们应该提供的数据,那么后续的操作可能会以操作系统内部任何东西都看不到的方式受到损害。”

OpenTitan 可以被描述为一种安全的防篡改加密签名微控制器。“它独立于操作系统,并为系统提供一定的安全保证和服务,例如确保操作系统和驱动程序的最低级别没有受到损害,”Ferris 说。“因为如果他们感染了,无论你的防病毒软件怎么说,游戏就结束了。这有点学术性,因为损害已经造成了。”

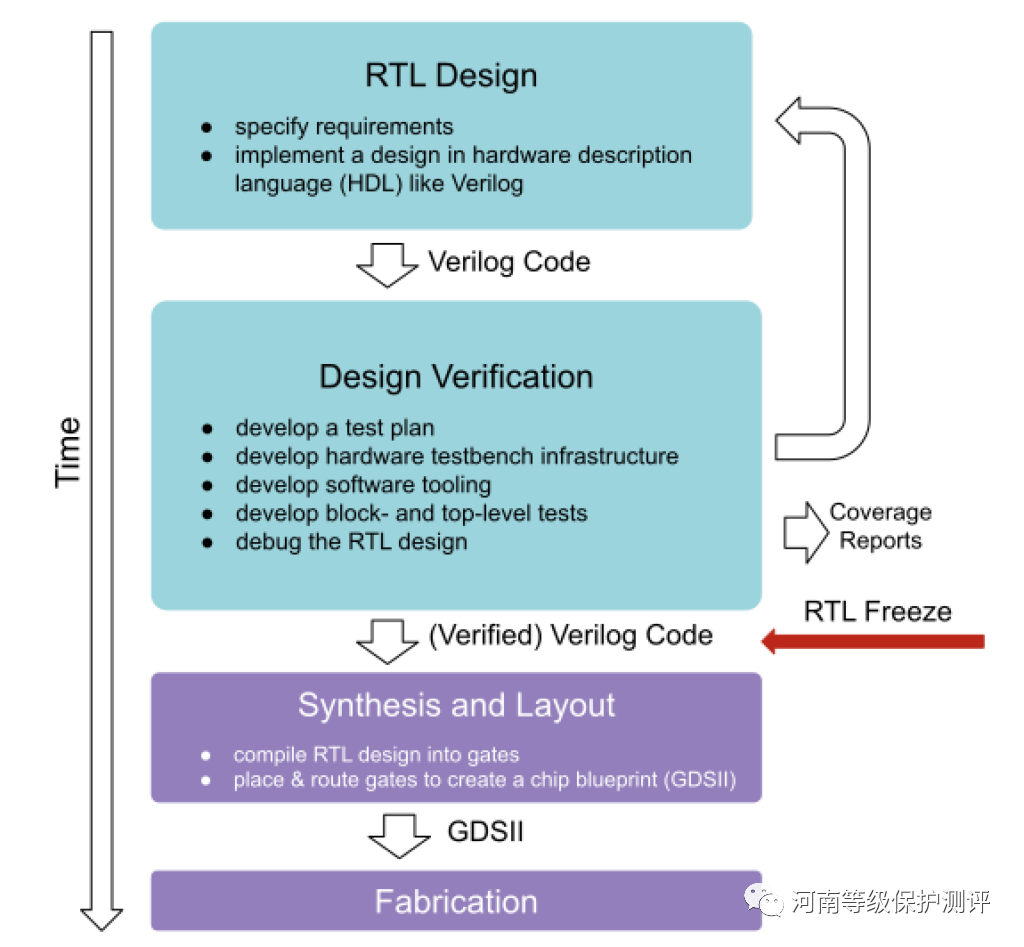

OpenTitan S-RoT 于2023年6月实现了寄存器传输级 (RTL) 冻结状态。这意味着逻辑设计已得到验证和修复——这是制造之前的芯片开发的一个重要里程碑。

图片

图片

开源的优点

OpenTitan项目正在开发一个开源S-RoT。它比开发开源软件复杂得多。费里斯说:“但这是值得的,开源在共享基础知识产权和允许公司快速构建产品方面的价值是不言而喻的。”

开源S-RoT有两个主要优点:透明度和可用性。当芯片级RoT首次被讨论和引入时(第一个是 2008 年英特尔的PTT),人们担心该设备的使用现在由英特尔控制。如果 RoT 验证启动固件和操作系统的真实性,那么它可以阻止任何未经 RoT 设计者批准的东西运行。

费里斯评论道:“这些设备用于保护您的食物链,用于独立于操作系统存储网络访问机密之类的东西——这很好,但是谁控制着你信任的东西呢?”

多年来,这种能力的网络安全优势显然战胜了专有产品缺乏透明度所固有的不信任。然而,开源 S-RoT 可提供安全性和透明度。

Ferris 说:“OpenTitan 具有三个核心原则,灵活性、质量和透明度。透明度是根本。开发人员为其产品构建自己的 RoT 操作,并将所有信任属性锚定在操作系统下方的芯片中。为了获得 OpenTitan 的广泛支持,我们需要只有开源才能获得的透明度。”

S-Rot 提供了对设备操作的信任,而透明度则提供了对 S-RoT 的信任。

开源的第二个优势是可用性。可以公平地说,网络防御者正面临一场迅速逼近的完美风暴:具有 OT 关键功能的小型嵌入式设备 (IoT) 激增,而防御措施却匮乏;恶意行为者的复杂性和专业性日益增强;以及对内置安全的监管重点(欧洲的 NIS2 和网络弹性法案,以及美国拜登的“设计安全”)。

开源 S-RoT 的可用性将使所有这些领域受益。

OpenTitan 和 IoT/OT

Ferris 说道:也许 OpenTitan 目前最引人注目的用途是在物联网中,以及“它们更可怕的是运营技术,是放置阀门、执行器和传感器的地方,而它们以前并不在网络上。这是一个巨大且不断增长的攻击面——有史以来最大的安全漏洞即将发生。”

Viakoo Labs 副总裁 John Gallagher 补充道:“设备安全,尤其是物联网安全,需要了解设备的真实情况。许多组织已将 802.1x 证书部署到设备上,以纯软件方式建立这种信任。OpenTitan 和其他硬件方法正在获得关注,因为它们能够在芯片组级别将安全性融入到设备中,而不是在交付链的后期使用基于软件的方法。”

Rambus产品营销高级总监Bart Stevens表示,S-RoT特别适合物联网设备。“许多物联网设备仍然缺乏信任根。虽然可编程 RoT解决方案是围绕CPU构建的,但固定功能的硅基 RoT解决方案通常足够紧凑,特别适合物联网嵌入式设备。”

Ferris补充道,首先也是最重要的是,OpenTitan是一款低功耗独立芯片。“它可以安装到物联网模块中,而不会影响设计。但同样重要的是,到今年年底,我们将公开发布重新配置。您可以将现有的片上系统放在其中的一个角落,这样它就位于现有的设计中。它需要更多的硅面积,但不需要板上额外的芯片。当您考虑这些低功耗情况时,这一点很重要。”

对硅信任根的威胁

史蒂文斯提供了威胁和解决方案的摘要。“它应该尽可能安全,并包括以下功能:孤立执行,以确保敏感的安全功能只能在专用的安全域内执行;全面的防篡改和侧通道抵抗,防止多重故障注入和侧通道攻击;分层安全提供多层防御并避免单点故障;和多个 RoT 实例,以确保资源、密钥和安全资产的隔离,以便每个供应商、OEM 或服务提供商都可以执行自己的功能。”

他补充道,确保这些功能和冗余是 RoT 解决方案的一部分,“可以确保设备的安全性并降低任何妥协的可能性。”

费里斯表示同意:“所有系统都可能受到攻击,但我们花了五年时间开发 OpenTitan,并吸收了包括 Google 在内的合作伙伴的所有知识和经验。这个名字本身就是对谷歌 Titan 系列 RoT 的致敬,谷歌用它来保护其服务器、Chromebook 和其他设备的安全。”

由于 OpenTitan 是开源的,已知的威胁和内置的对策都是可以公开检查的。他给出了一侧通道攻击的例子。“攻击者可以使用激光或电磁脉冲来导致 RoT 跳过指令。” 这可能会导致 RoT 错过其安全检查的要素,并允许设备在受保护设备失去安全性的情况下继续运行。

“所以,我们有一个同步的双核处理器。这使得攻击者很难在两个内核的正确位置中断指令。已经采取了各种强化措施来防止此类攻击。”

他承认,RoT 是具有所有专业知识的外国三字母机构的特定目标。“但我们一直都是开放的。学者和研究人员对我们的设计进行了五年的探索。每当发现一个弱点时,它就会在我们到达硅阶段之前被修复。开放让很多人能够查看、检查任何漏洞并将其通知我们,以便我们解决这些漏洞。”

简而言之…

史蒂文斯问道,设备受损的风险有多大。“最极端的情况下,是否存在国家安全风险?如果您的设备的安全性受到损害,是否会对人类生命造成威胁,例如在自动驾驶汽车或航空航天领域?是否存在财务风险,例如用于保护手机或物联网设备上的财务数据的芯片?如果您的芯片受到损害,您公司的品牌声誉会面临什么风险?”

随着政府寻求确保制造商提供设计安全的产品的方法,这些安全风险正迅速因监管风险而加剧。

“基于可编程硬件的 RoT,”他继续说道,“可以防范许多安全威胁,包括主机处理器泄露、非易失性存储器 (NVM) 密钥提取和 NVM 损坏。它还可以防止测试和调试接口攻击、旁道和扰动攻击、中间人和重放攻击以及内部攻击。”

S-RoT 正在迅速从一件好事发展成为一般计算(尤其是物联网/OT)的重要组成部分。OpenTitan 提供透明度和可用性(通过 GitHub),为设备制造商提供了一条有吸引力的途径。