网络钓鱼诈骗诱骗用户泄露敏感数据、下载恶意软件并使自己或组织面临网络犯罪。

什么是网络钓鱼?

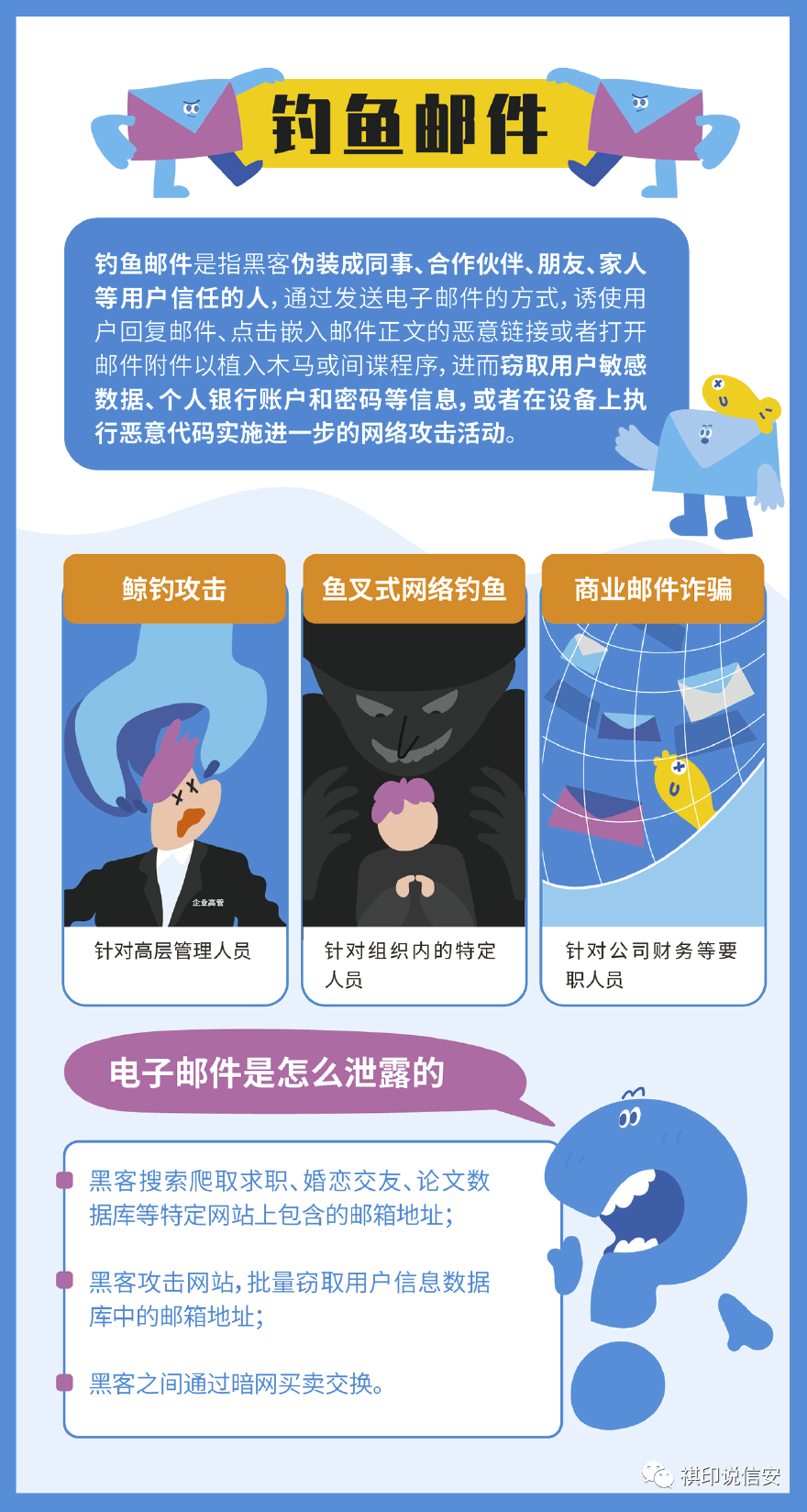

网络钓鱼攻击是欺诈性电子邮件、短信、电话或网站,旨在诱骗用户下载恶意软件、共享敏感信息或个人数据(例如社会保障卡号、信用卡号、银行帐号、登录凭据)或采取其他操作使他们自己或他们的组织面临网络犯罪。

成功的网络钓鱼攻击通常会导致身份盗窃、信用卡欺诈、勒索软件攻击、数据泄露以及个人和企业的巨大财务损失。

网络钓鱼是最常见的社会工程类型,是一种欺骗、施压或操纵人们向错误的人发送信息或资产的行为。社会工程攻击依靠人为错误和压力策略来获得成功。攻击者通常伪装成受害者信任的个人或组织(例如同事、老板、与受害者或受害者的雇主有业务往来的公司),并制造一种紧迫感,促使受害者轻率行事。黑客和欺诈者使用这些策略是因为欺骗人们比侵入计算机或网络更容易且成本更低。

图片

图片

据 FBI 称,网络钓鱼电子邮件是黑客用来向个人和组织发送勒索软件的最流行的攻击方法或媒介。IBM 的《2022 年数据泄露成本》发现,网络钓鱼是数据泄露的第二大常见原因(去年排名第四),而网络钓鱼造成的数据泄露成本最高,平均给受害者造成 491 万美元的损失。

网络钓鱼攻击的类型

批量网络钓鱼电子邮件

批量电子邮件网络钓鱼是最常见的网络钓鱼攻击类型。诈骗者会创建一封看似来自大型、知名合法企业或组织(国家或全球银行、大型在线零售商、流行软件应用程序或应用程序的制造商)的电子邮件,并将该消息发送给数百万用户。收件人。批量电子邮件网络钓鱼是一种数字游戏:冒充的发件人规模越大或越受欢迎,可能是客户、订阅者或会员的收件人就越多。

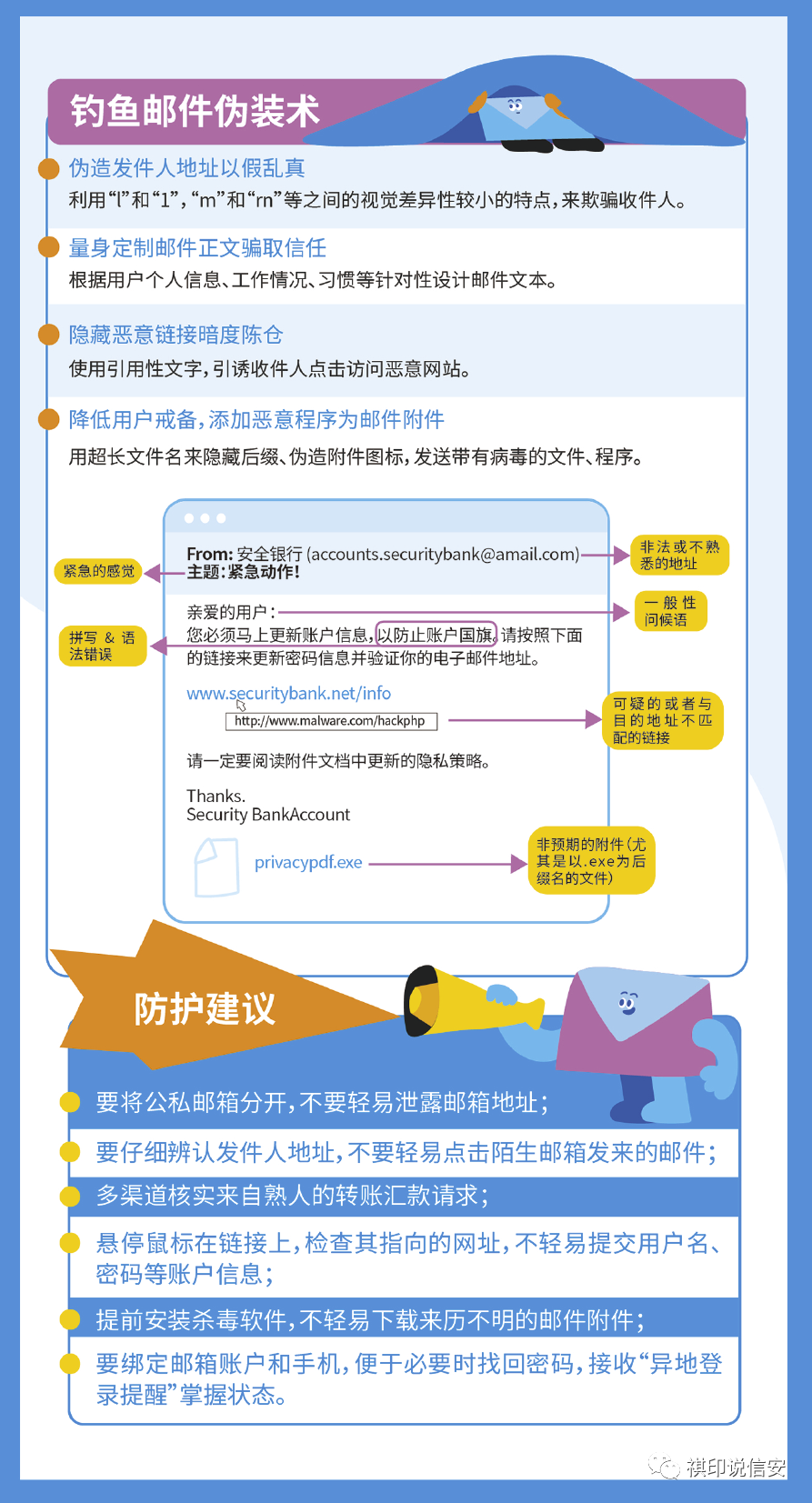

网络犯罪分子不遗余力地使网络钓鱼电子邮件看起来合法。它们通常在电子邮件中包含冒充发件人的徽标,并屏蔽“发件人”电子邮件地址以包含冒充发件人的域名;有些甚至会欺骗发件人的域名(例如,使用“rnicrosoft.com”而不是“microsoft.com”),以便一眼看上去是合法的。

主题行涉及冒充的发件人可能会可信地解决的主题,并吸引强烈的情绪(恐惧、贪婪、好奇、紧迫感或时间压力)以引起收件人的注意。典型的主题行包括“请更新您的用户个人资料”、“您的订单有问题”、“您的结账文件已准备好签署”、您的发票已附上。

电子邮件正文指示收件人采取看似完全合理且与主题一致的操作,但会导致收件人泄露敏感信息(社会保险号、银行帐号、信用卡号、登录凭据)或下载感染收件人设备或网络的文件。

例如,收件人可能会被定向到“单击此处更新您的个人资料”,但底层超链接会将他们带到一个虚假网站,该网站会诱骗他们在个人资料更新过程中输入实际的登录凭据。或者,他们可能被告知打开看似合法的附件(例如“invoice20.xlsx”),但该附件会将恶意软件或恶意代码传送到收件人的设备或网络。

鱼叉式网络钓鱼

鱼叉式网络钓鱼是一种针对特定个人的网络钓鱼攻击,通常是有权访问敏感数据或网络资源的人,或者诈骗者可以利用特殊权限进行欺诈或恶意目的的人。

鱼叉式网络钓鱼者研究目标,收集所需的信息,以冒充目标真正信任的个人或实体(朋友、老板、同事、同事、可信供应商或金融机构)或冒充目标个人。社交媒体和社交网站(人们公开祝贺同事、支持同事和供应商,并倾向于过度分享会议、活动或旅行计划)已成为鱼叉式网络钓鱼研究的丰富信息来源。

有了这些信息,鱼叉式网络钓鱼者就可以向目标发送一条包含特定个人详细信息或财务信息以及可信请求的消息,例如“我知道您今晚要离开去度假”,但是您可以支付此发票吗(或转账 USDXXX) .XX 到此帐户)在今天营业结束之前?

针对 C 级高管、富人或其他高价值目标的鱼叉式网络钓鱼攻击通常称为鲸鱼网络钓鱼或捕鲸攻击。

商业电子邮件泄露 (BEC)

BEC是一类鱼叉式网络钓鱼攻击,试图从公司或机构窃取大量资金或极其有价值的信息,例如商业秘密、客户数据、财务信息。

BEC 攻击可以采取多种不同的形式。

最常见的两个包括:

CEO 欺诈:诈骗者冒充 C 级高管的电子邮件帐户,或直接侵入该帐户,并向较低级别的员工发送消息,指示他们将资金转移到欺诈帐户、从欺诈供应商处进行购买或发送电子邮件文件发送给未经授权的一方。

电子邮件账户泄露 (EAC):诈骗者可以访问较低级别员工(例如财务、销售、研发经理)的电子邮件帐户,并使用它向供应商发送欺诈性发票,指示其他员工进行欺诈付款或存款,或请求访问机密数据。

作为这些攻击的一部分,诈骗者通常通过向高管或员工发送鱼叉式网络钓鱼消息,诱骗他们泄露电子邮件帐户凭据(用户名和密码)来访问公司电子邮件帐户。例如,诸如“您的密码即将过期”之类的消息。单击此链接更新您的帐户可能会隐藏指向旨在窃取帐户信息的虚假网站的恶意链接。

无论使用何种策略,成功的 BEC 攻击都是成本最高的网络攻击之一。在 BEC 的一个最著名的例子中,黑客冒充首席执行官说服公司财务部门将 4200 万欧元转入欺诈性银行账户。

图片

图片

其他网络钓鱼技术和策略

短信网络钓鱼或短信钓鱼是使用移动或智能手机短信进行的网络钓鱼。最有效的诈骗方案是与上下文相关的,即与智能手机帐户管理或应用程序相关。例如,接收者可能会收到一条文本消息,提供礼物作为“感谢”支付无线账单的信息,或者要求他们更新信用卡信息以便继续使用流媒体服务。

语音网络钓鱼或语音钓鱼是通过电话进行的网络钓鱼。借助 IP 语音 (VoIP) 技术,诈骗者每天可以拨打数百万个自动钓鱼电话;他们经常使用来电显示欺骗来使他们的电话看起来像是来自合法组织或本地电话号码。电话钓鱼电话通常会通过信用卡处理问题、逾期付款或国税局麻烦等警告来吓唬收件人。响应的呼叫者最终会向网络犯罪分子的工作人员提供敏感数据;有些人甚至最终将计算机的远程控制权授予电话另一端的诈骗者。

社交媒体网络钓鱼 利用社交媒体平台的各种功能对会员的敏感信息进行网络钓鱼。诈骗者使用平台自己的消息传递功能(例如Facebook Messenger、LinkedIn 消息传递或 InMail、Twitter DM),其方式与他们使用常规电子邮件和短信的方式大致相同。他们还向用户发送看似来自社交网站的网络钓鱼电子邮件,要求收件人更新登录凭据或付款信息。对于在多个社交媒体网站上使用相同登录凭据的受害者来说,这些攻击的代价尤其高昂,这是一种非常常见的“最糟糕的做法”。

应用程序或应用程序内消息传递。流行的移动设备应用程序和基于网络(软件即服务或 SaaS)应用程序定期向用户发送电子邮件。因此,这些用户很容易发起网络钓鱼活动,欺骗来自应用程序或软件供应商的电子邮件。再次玩数字游戏,诈骗者通常会欺骗来自最流行的应用程序和 Web 应用程序(例如PayPal、Microsoft Office 365或 Teams)的电子邮件,以获取最大的网络钓鱼收益。

防范网络钓鱼诈骗

安全意识培训和最佳实践

鼓励组织教用户如何识别网络钓鱼诈骗,并制定处理任何可疑电子邮件和短信的最佳实践。例如,可以教会用户识别网络钓鱼电子邮件的这些特征和其他特征:

- 请求提供敏感信息或个人信息,或者更新个人资料或付款信息

- 请求汇款或转移资金

- 收件人未请求或期望的文件附件

- 紧迫感,无论是公然的(“你的账户今天将被关闭……”)还是微妙的(例如,同事要求立即支付发票)威胁入狱或其他不切实际的后果

- 威胁入狱或其他不切实际的后果

- 拼写或语法错误

- 发件人地址不一致或被欺骗

- 使用 Bit.Ly 或其他链接缩短服务缩短链接

- 用于代替文本的文本图像(在消息中,或在消息中链接到的网页上)

这只是部分列表;不幸的是,黑客总是在设计新的网络钓鱼技术来更好地避免被发现。反网络钓鱼工作组的季度网络钓鱼趋势活动报告等出版物可以帮助组织跟上步伐。

组织还可以鼓励或实施最佳实践,减轻员工成为网络钓鱼侦探的压力。例如,组织可以建立并传达明确的政策 - 例如,上级或同事永远不会通过电子邮件发送转移资金的请求。他们可以要求员工使用邮件中提供的方式以外的方式联系发件人或直接访问发件人的合法网站,以验证对个人或敏感信息的任何请求。他们可以坚持要求员工向 IT 或安全团队报告网络钓鱼尝试和可疑电子邮件。

打击网络钓鱼的安全技术

尽管有最好的用户培训和严格的最佳实践,用户仍然会犯错误。幸运的是,一些成熟的和新兴的端点和网络安全技术可以帮助安全团队在培训和策略未完成的地方继续打击网络钓鱼。

- 垃圾邮件过滤器和电子邮件安全软件使用现有网络钓鱼诈骗和机器学习算法的数据来识别可疑的网络钓鱼电子邮件(和其他垃圾邮件),然后将它们移动到单独的文件夹并禁用其中包含的任何链接。

- 防病毒和反恶意软件软件可检测并消除网络钓鱼电子邮件中的恶意文件或代码。

- 除了用户名和密码之外,多重身份验证还需要至少一个登录凭据,例如发送到用户手机的一次性代码。通过提供针对网络钓鱼诈骗或成功泄露密码的其他攻击的额外最后一道防线,多因素身份验证可以破坏鱼叉式网络钓鱼攻击并防止 BEC。

- Web 过滤器可防止用户访问已知的恶意网站(“黑名单”网站),并在用户访问可疑的恶意或虚假网站时显示警报。

企业网络安全解决方案——例如安全编排、自动化和响应(SOAR)、 安全信息和事件管理(SIEM)、端点检测和响应(EDR)、网络检测和响应(NDR)以及扩展检测和响应(XDR)——将上述技术和其他技术具有不断更新的威胁情报和自动事件响应能力。这些解决方案可以帮助组织在网络钓鱼诈骗到达用户之前阻止它们,并限制突破传统端点或网络防御的网络钓鱼攻击的影响。