在不断变化的欺诈环境中,欺诈者已将其策略从使用第三方设备转向设备上欺诈。

现在,用户面临着涉及远程访问工具 (RAT) 的日益严重的欺诈威胁,而银行和欺诈检测供应商则在检测这种无形威胁方面面临着新的挑战。

让我们来看看欺诈者的作案手法、不同地区的流行率、经典检测方法以及 Trusteer 通过击键分析进行 RAT 检测的创新方法。

威胁不断上升

随着欺诈检测方法变得越来越准确,欺诈者已从第三方设备的帐户接管 (ATO) 转向设备上的欺诈。这可以通过合法的远程访问工具 (RAT) 或欺诈者开发的工具来完成。

Trusteer 的客户数据分析显示,RAT 设备接管已成为一种普遍的欺诈形式,在英国和澳大利亚基于浏览器的欺诈活动中占很大比例。

这种作案方式始于英语国家,然后转移到西班牙和拉丁美洲。它最近在法国和日本出现,此前在这两个国家没有报道过。

作案手法:经典的技术支持骗局

欺诈者使用的一种流行方法涉及合法的 RAT,例如 Team Viewer 或 AnyDesk,这允许他们远程访问受害者的设备。这些欺诈通常涉及社会工程组件,以说服用户安装该工具并允许欺诈者访问他们的设备。

大多数技术支持诈骗都遵循以下步骤:

第 1 步:用户在线浏览时被重定向到恶意网站,并弹出窗口声称设备已感染恶意软件。该弹出窗口包含一个流氓技术支持团队的电话号码,可以“协助”“清理”设备。

第 2 步:用户拨打该电话号码,并被要求下载 RAT 并授予欺诈者远程连接其设备的权限。

第 3 步:接下来,合法用户建立银行会话来支付服务费用。如果需要一次性密码来验证新的目标帐户标识符,则此操作是由受害者授权的。

典型检测方法

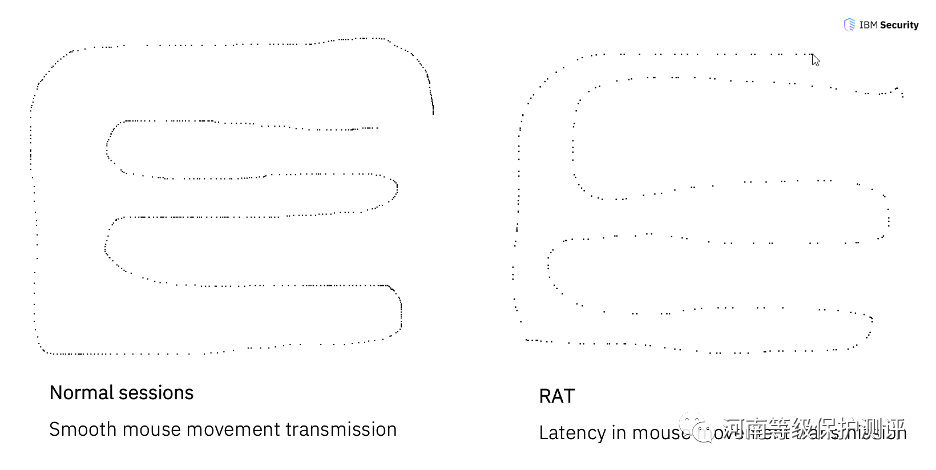

检测RAT的典型方法之一是通过降低鼠标移动频率。

如果设备上的鼠标移动包含许多小的、频繁的事件,则在传输远程鼠标移动时,其中一些事件会丢失。这会导致可测量的事件减少。

下图以图形形式展示了这些运动的外观。

然而,COVID-19 期间远程工作的兴起推动了远程通信工具(包括 RAT)的许多改进,改变了旧的检测模型。

接受挑战:Trusteer 的创新解决方案

Trusteer 的研究团队通过探索替代检测方法应对 RAT 欺诈检测挑战。我们已经确定了每种 RAT 所特有的不同行为模式。独特的行为“指纹”使 Trusteer 的欺诈检测产品能够检测 RAT 的使用并识别攻击期间使用的特定工具。

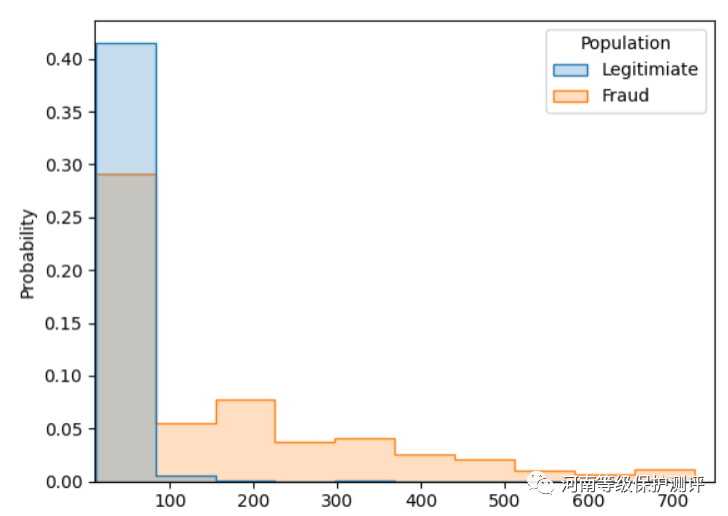

例如,下图显示了一种独特的行为模式,利用主要在中欧使用的 RAT 进行欺诈会话中的用户流数据、按键和鼠标元素。

(来源:IBM Trusteer)

大约 20% 的使用 RAT 的欺诈会话中记录了这些模式,而合法会话中只有 0.01% 记录了这些模式。这有助于我们的团队更确定地检测 RAT 驱动的欺诈行为。

远离 RAT 欺诈

RAT 欺诈已遍及世界各个角落,同时变得越来越隐蔽,给银行和安全团队带来了挑战。

然而,Trusteer 的欺诈检测系统 Pinpoint Detect (PPD) 可以基于行为分析识别涉及 RAT 的欺诈会话,具有出色的覆盖范围和准确性。