Bleeping Computer 网站披露,研究人员发现 APT 36 黑客组织(又名“透明部落”),正在使用至少三款模仿 YouTube 的安卓应用程序,用其标志性远程访问木马“CapraRAT”感染目标设备,一旦受害者设备被安装了该恶意软件,网络攻击者便可以收集其数据、录制音频和视频或访问敏感的通信信息。

在 SentinelLabs 发现了这一最新攻击活动后,警告与印度和巴基斯坦军事或外交有关的人员和组织要对第三方网站上托管的 YouTube Android 应用程序保持高度警惕。(APT36 组织以使用恶意安卓应用程序,攻击印度国防和政府实体、克什米尔地区事务的实体以及巴基斯坦的人权活动家而闻名。)

恶意软件冒充 YouTube

研究人员表示这些恶意软件不存在于安卓系统的官方应用商店 Google Play 上,因此可以推测受害者很可能是通过社交工程下载并安装。( 恶意软件分别于 2023 年 4 月、7 月和 8 月被上传到了 VirusTotal,其中两个名为 "YouTube",一个名为 "Piya Sharma"。)

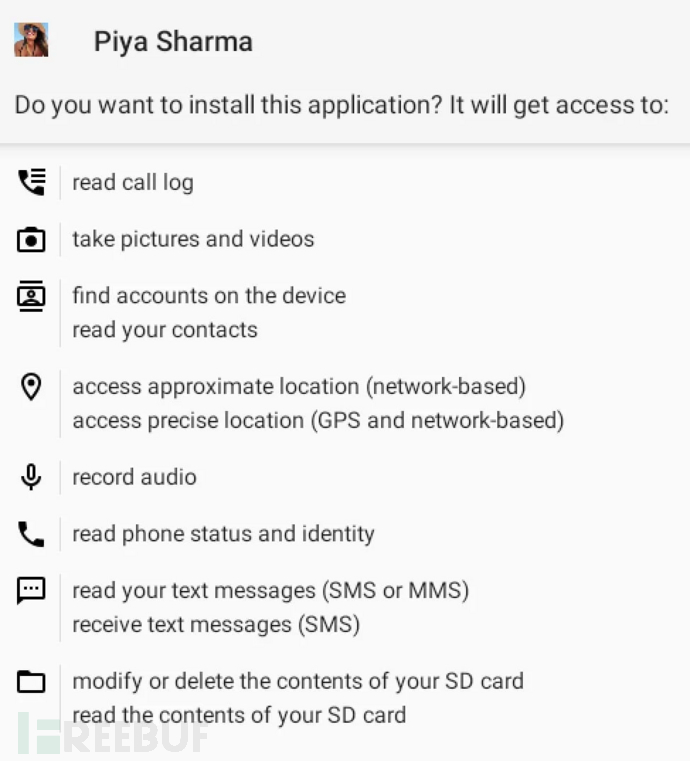

安装过程中,恶意软件应用程序会请求许多有风险的权限,其中一些权限受害者可能会在不怀疑 YouTube 等媒体流应用程序的情况下进行处理。

安装过程中请求的权限(SentinelLabs)

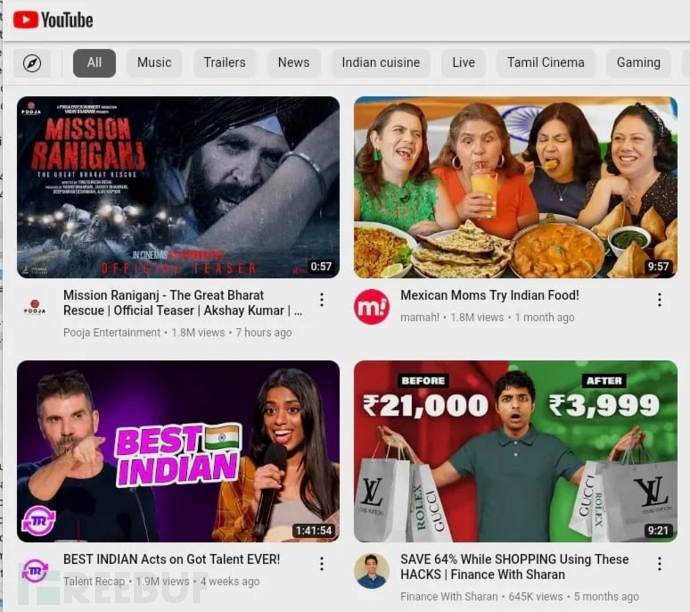

恶意应用程序界面也在试图模仿 YouTube 应用程序,但它类似于网络浏览器,而不是本地应用程序,因为其使用了木马应用程序中的 WebView 加载服务。此外,恶意软件还错过了实际平台上可用的几个功能。

伪造应用程序的界面

一旦 CapraRAT 成功在受害者设备上安装运行,就会执行以下操作:

- 使用麦克风、前置和后置摄像头录音;

- 收集短信和彩信内容、通话记录;

- 发送短信、阻止接收短信;

- 拨打电话;

- 截屏;

- 覆盖 GPS 和网络等系统设置;

- 修改手机文件系统中的文件。

SentinelLabs 指出最近发现的 CapraRAT 变种比以前分析过的样本有了改进,这表明它正在不断迭代发展。此外,SentinelLabs 还检索到的一些 IP 地址与其他 RAT 活动有关联,但威胁攻击者与这些活动之间的确切关系目前尚不清楚。

总之,APT 36 一直使用其标志性的安卓 RAT在印度和巴基斯坦开展网络间谍活动,现在开始伪装成 YouTube,彰显出其高超的进化和适应能力。

文章来源:https://www.bleepingcomputer.com/news/security/apt36-state-hackers-infect-android-devices-using-youtube-app-clones/