对于黑客来说,特权提升漏洞是令他感到非常兴奋的事情,而有时候这种漏洞的来源仅仅是因为开发者忘记将内存缓冲区中的垃圾数据进行初始化。此话怎讲?

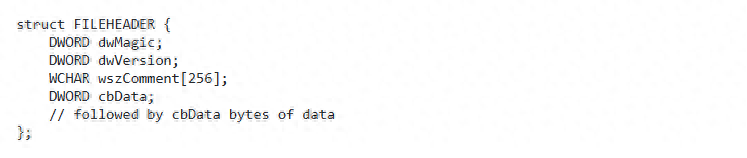

我想,现在每个人都应该熟悉 SecureZeroMemory 函数的使用,它用来擦除包含敏感信息的缓冲区,但是在将缓冲区的内容写入另一个位置之前,你还必须将其清零。例如,请考虑以下二进制格式:

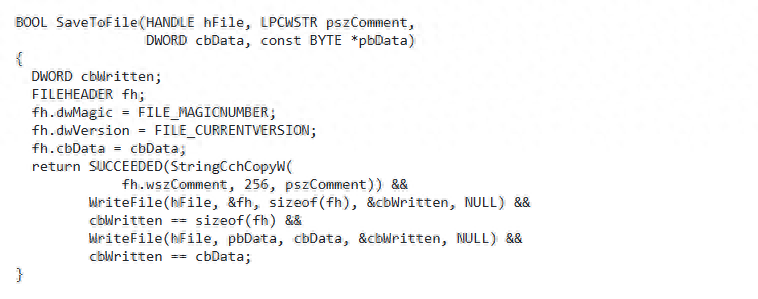

下面是一段想文件中写入数据的例子:

在上面的代码中,你有没有看到隐藏在其中的安全问题?

如果输入的注释内容的长度短于 255 个字符,则在空终止字符之后的字节由未初始化的堆栈垃圾组成。这段堆栈垃圾数据中,可能包含你不打算泄漏到文件中的有趣信息。

当然,它不会包含你已经识别为高度敏感的信息,例如密码,但它仍然可能包含虽然不太敏感,但对于寻找它的人来说仍然有价值的信息。

例如,根据编译器决定放置局部变量的位置,你可能会将帐户名泄漏到这些未使用的字节中。

有人告诉我,一家公司很久以前的网络软件也有一个类似的Bug。

他们使用了一种非常先进的”更改密码”的算法,其细节并不重要。设计是只在网络上传输高度加密的数据。这样,在网络上并捕获数据包的黑客就不会看到任何有价值的东西。

但是他们的客户端中有一个错误:当它向服务器发送加密密码时,它忘记了清空”更改密码”数据包中未使用的字节。在那些未使用的字节中,你猜对了,是纯文本密码的副本。

总结

道高一尺魔高一丈,我们必须小心行事。

写代码的同时,也将自己带入到黑客角色问自己:”这段代码会不会有安全漏洞?”