针对性攻击

通过3CX供应链攻击植入后门Gopuram

今年早些时候,受欢迎的VoIP程序3CXDesktopApp的木马化版本被用于“套娃式”供应链攻击。攻击者能够将恶意代码嵌入到libffmpeg媒体处理库中,以便从他们的服务器下载有效负载。

研究人员在其中一台计算机上发现了一个名为“guard64.dll”的DLL,该DLL被加载到受感染的3CXDesktopApp.exe进程中。而在最近部署的一个后门程序中也发现了使用该名称的DLL,研究人员将其命名为“Gopuram”,这是卡巴斯基研究人员自2020年以来便一直在跟踪的后门程序。在调查东南亚一家加密货币公司的感染活动时,研究人员发现Gopuram与AppleJeus共存于目标计算机上,后者被认为是Lazarus组织的后门程序。

研究人员观察到使用Gopuram的受害者很少,但感染数量在2023年3月有所增加,这与3CX供应链攻击直接相关。Gopuram是一种模块化的后门,可用于操作windows注册表和服务,执行文件时间戳信息修改以逃避检测,注入恶意负载到已运行进程,使用开源的Kernnel Driver Utility加载未签名windows驱动等。此外,研究人员还观察到Gopuram可以启动内存模块。

Gopuram后门被部署到不到10台受感染计算机上的事实表明,攻击者对Gopuram的使用非常精确。他们将重点目标锁定在加密货币公司。研究人员还了解到,Gopuram背后的威胁行为者利用成熟的模块化Gopuram后门感染目标机器,Gopuram是攻击链中的主要植入物和最终有效载荷。

新的Gopuram感染的发现使研究人员更加确信3CX活动与Lazarus威胁组织有关。

追踪Lazarus组织的“DeathNote”活动

Lazarus是一个臭名昭著的威胁组织。在过去的几年里,卡巴斯基研究人员一直在追踪Lazarus使用的一个活跃恶意软件集群——“DeathNote”,并观察到威胁行为者的目标及其TTP(战术,技术和程序)正在不断发展和完善。

自2018年以来,Lazarus便持续瞄准加密货币相关业务,使用与加密货币业务相关的恶意Word文档和主题来吸引潜在目标。如果目标打开文档并启用宏,则恶意脚本将提取嵌入的下载程序并使用特定参数加载它。Lazarus在这些攻击中使用了两种不同的第二阶段有效载荷:第一个是伪装成UltraVNC查看器的木马化应用程序,第二个是典型的多阶(multi-stage)后门。

调查发现,DeathNote活动的受害者涉及塞浦路斯、美国、中国台湾和中国香港的个人或公司。

2020年4月,研究人员发现DeathNote活动的目标和感染媒介发生了重大转变。DeathNote集群开始被用来攻击东欧的汽车和学术部门,这两个部门都与国防工业有关。为了达到这一目的,威胁行为者还将所有的诱饵文件都转换为与国防承包商和外交服务相关的工作描述。

Lazarus还在其武器化文件中使用了远程模板注入技术,以及利用木马化的开源PDF查看器软件来完善其感染链。这两种感染方法都会触发相同的恶意软件(DeathNote下载程序),它会上传目标的信息,并根据命令和控制服务器的判断检索下一阶段的有效载荷。最后,在内存中执行一个COPPERHEDGE变体。

2021年5月,DeathNote集群被用于攻击一家欧洲IT公司,该公司提供监控网络设备和服务器的解决方案。研究人员分析称,攻击背后的原因可能是Lazarus对该公司广泛使用的软件或其供应链感兴趣。

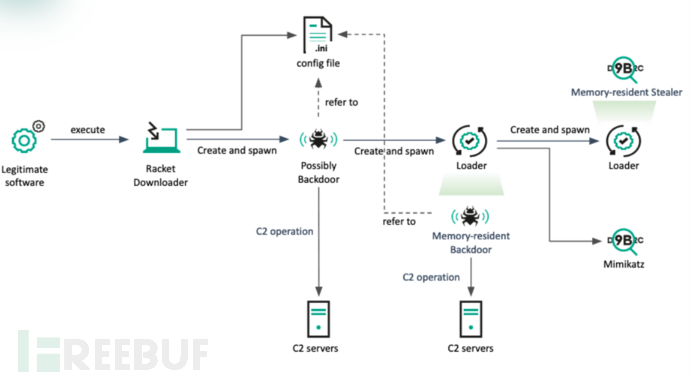

2021年6月初,Lazarus组织开始利用一种新的感染机制来攻击韩国的目标。引起研究人员注意的一件事是,该恶意软件的初始阶段是由在该国广泛使用的合法安全软件执行的。据分析,该恶意软件可能是通过这一合法安全软件中的漏洞传播的。

与前一个案例一样,该初始感染载体创建了恶意软件下载程序。连接到C2服务器后,该下载程序会根据操作员的命令检索额外的有效负载,并在内存中执行它。在此期间,BLINDINGCAN恶意软件被用作内存驻留后门。虽然BLINDINGCAN恶意软件有足够的能力来控制受害者,但攻击者手动植入了额外的恶意软件:据分析,该组织旨在创建一种辅助方法来控制受害者。最后,这个集群以前所用的COPPERHEDGE恶意软件在受害者设备上执行。

一年后,也就是2022年3月,研究人员发现同样的安全程序被利用于向韩国的几名受害者传播类似的恶意软件下载程序。然而,在此案例中,该恶意软件传递了不同的有效负载。C2操作员手动植入了两次后门,虽然无法获得最初植入的后门,但研究人员假设它与下一阶段的后门相同。新植入的后门能够通过命名管道通信执行检索到的有效载荷。此外,攻击者还利用侧加载来执行Mimikatz,并使用恶意软件窃取程序收集用户的击键和剪贴板数据。

几乎在同一时间,研究人员发现证据表明,拉丁美洲的一家国防承包商也被同一后门入侵。初始感染媒介与研究人员在其他国防工业目标中看到的相似,涉及使用带有精心制作的PDF文件的木马化PDF阅读器。然而,在这个特殊的案例中,攻击者采用了侧加载技术来执行最终的有效负载。当使用木马化的PDF阅读器打开恶意PDF文件时,受害者会看到与上述相同的恶意软件,它会收集并报告受害者的信息,检索命令并使用管道通信机制执行它们。威胁行为者使用此恶意软件植入额外的有效载荷,包括用于侧加载目的的合法文件。

2022年7月,Lazarus成功入侵了非洲的一家国防承包商。初始感染是一个通过Skype messenger发送的可疑PDF应用程序。在执行PDF阅读器之后,它会在同一目录中创建了一个合法文件(CameraSettingsUIHost.exe)和一个恶意文件(DUI70.dll)。这种攻击严重依赖于我们在前一个案例中观察到的相同的DLL侧加载技术。Lazarus在各种活动中多次使用这种恶意软件;并且还使用相同的DLL侧加载技术来植入能够后门操作的额外恶意软件。为了跨系统横向移动,攻击者还使用了一种名为ServiceMove的有趣技术。该技术使用Windows感知模拟服务来加载任意DLL文件:通过在C:\Windows\System32\PerceptionSimulation\中创建任意DLL并远程启动该服务,威胁行为者能够在远程系统上以NT AUTHORITY\SYSTEM的身份执行代码。

研究人员对DeathNote集群的分析揭示了它的TTP在过去几年里的快速演变。随着Lazarus不断改进其方法,组织必须保持警惕并采取积极措施防御其恶意活动。通过保持信息更新和实施强大的安全措施,组织可以降低沦为受害者的风险。

Tomiris希望Turla恶意软件回归

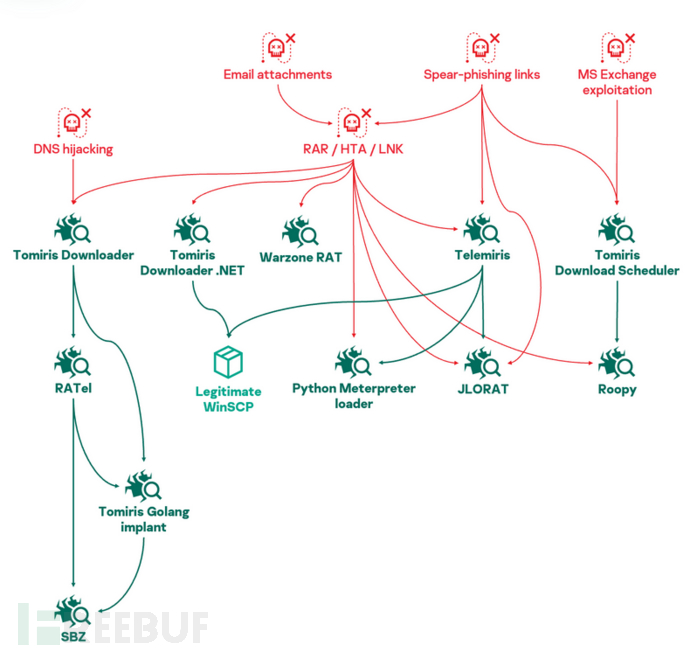

早在2021年9月,卡巴斯基实验室就首次报告了Tomiris组织 ,并描述了Tomiris Golang植入物与SUNSHUTTLE(与NOBELIUM/APT29/TheDukes有关)以及Kazuar(与Turla有关)之间的联系。然而,解释这些联系却存在困难。在2021年至2023年的三次新的攻击活动中,研究人员继续将Tomiris作为一个独立的威胁行为者进行跟踪,并通过遥测技术更多地了解了这个组织。

Tomiris专注于中亚地区的情报收集,其最终目的是窃取内部文件。下图显示了检测到的Tomiris所出现的国家(绿色:阿富汗和独联体成员国)。值得注意的是,虽然研究人员在其他国家也确定了一些目标,但它们似乎都是独联体国家的外国代表驻外机构,这说明Tomiris的攻击范围很窄。

Tomiris习惯使用各种各样的恶意软件植入物,以极快的速度和所有可以想象的编程语言进行开发。该威胁行为者使用的工具分为三类:下载程序、后门程序和文件窃取程序。威胁行为者不仅会开发自己的工具,还会使用开源或商业上可用的植入物和攻击性工具。Tomiris使用了各种各样的攻击媒介:鱼叉式网络钓鱼、DNS劫持、漏洞利用(特别是ProxyLogon)、可疑的drive-by下载和其他“创造性”方法。

网络攻击所涉工具的归属有时是一个非常棘手的问题。今年1月,一些研究人员将针对乌克兰组织的攻击归咎于Turla,部分原因是其使用的KopiLuwak和QUIETCANARY(研究人员称之为TunnusSched)是已知Turla所用的恶意软件。

研究发现,TunnusSched的样本已于2022年9月交付给独联体的政府目标;遥测显示,该恶意软件是由Tomiris的Telemiris恶意软件部署的。此外,从2019年开始,研究人员还发现了与KopiLuwak相关的其他植入物家族;而TunnusSched和KopiLuwak是同一工具集的一部分。

研究人员仍然坚信,尽管Turla和Tomiris两个组织之间可能存在某种联系,但它们是不同的威胁行为组织。Tomiris无疑是说俄语的,但它的目标和间谍技术与Turla有很大的不同。此外,Tomiris对入侵的一般方法和对隐身的漠视都与记录在案的Turla谍报技术明显不一致。

这就提出了几种可能性:

- Turla很乐意使用一个在2016年就被损毁的工具;并且在当前的操作中仍在使用它和新工具。

- 其他威胁行为者可能已经改变了这些工具的用途,并打着虚假的旗号使用它们。

- Turla与Tomiris共享工具和专业知识,或者与Tomiris合作进行联合操作。

- Tomiris和Turla依靠一个共同的供应商来提供进攻能力。或者Tomiris最初是为Turla编写工具的私人机构,现在扩展到雇佣兵业务。

研究人员的评估结果是,前两种假设是最不可能的,Tomiris和Turla之间存在某种形式的蓄意合作,尽管根据目前的信息很难确定其确切性质。

CloudWizard APT:糟糕的故事仍在上演

去年10月,卡巴斯基研究人员发现顿涅茨克、卢甘斯克和克里米亚的政府、农业和运输组织受到活跃感染,并于今年3月份公布了对PowerMagic和CommonMagic植入物的初步调查结果。当时,研究人员无法找到任何线索将所发现的样本及活动中使用的数据与任何先前已知的威胁行为者联系起来。然而,后续调查揭示了有关此威胁的更多信息,包括与其他APT活动的关系。

在寻找与PowerMagic和CommonMagic相似的植入物时,研究人员发现了来自同一威胁行为者的更复杂的恶意活动集群。有趣的是,目标不仅位于顿涅茨克、卢甘斯克和克里米亚地区,而且还位于乌克兰中部和西部。这些目标包括个人,以及外交和研究组织。

新发现的活动涉及使用被称之为“CloudWizard”的模块化框架。它的功能包括截图、麦克风录音、键盘记录等。

多年来,有许多APT威胁参与者在俄乌冲突地区活动,包括Gamaredon、CloudAtlas和BlackEnergy。因此,研究人员开始着手寻找能够将CloudWizard归因于已知威胁参与者的线索。CloudWizard让研究人员想起了在乌克兰观察到并公开报道的两个活动:Groundbait行动(ESET于2016年首次发现)和BugDrop行动(CyberX于2017年发现)。虽然Prikormka恶意软件(Groundbait行动的一部分)已经多年没有更新,但研究人员发现了该活动中使用的恶意软件与CommonMagic和CloudWizard之间的许多相似之处。因此,很明显,这两起行动背后的威胁行为者并没有停止其活动,而是继续开发其网络间谍工具集,并在超过15年的时间里不断感染感兴趣的目标。

GoldenJackal APT组织

GoldenJackal是一个自2019年以来一直活跃的APT组织,通常针对中东和南亚的政府和外交实体。

研究人员从2020年年中开始监测这一威胁行为组织,并观察到持续的活动水平,表明这是一个有能力且隐秘的APT组织。

该组织的主要特点是一个特定的.net恶意软件工具集:JackalControl、JackalWorm、JackalSteal、JackalPerInfo和JackalScreenWatcher。这些植入物旨在控制目标计算机,使用可移动驱动器进行传播,泄露数据,窃取凭证,收集有关本地系统和目标网络活动的信息,并截取屏幕截图。

虽然对该威胁行为者的感染媒介的可见性有限,但在后续调查中,研究人员观察到他们使用了虚假的Skype安装程序和恶意Word文档。

虚假的Skype安装程序是一个名为skype32.exe的.net可执行文件,它包含两个资源:JackalControl木马和合法的Skype for Business独立安装程序。该恶意文件伪装成一份合法的通告,旨在收集巴基斯坦政府授职官员的信息,使用远程模板注入技术利用Follina漏洞下载恶意HTML页面。

GoldenJackal活动的特点是使用受损的WordPress网站作为托管c2相关逻辑的方法。研究人员发现攻击者上传了一个恶意PHP文件,该文件被用作中继,将web请求转发到另一个骨干C2服务器。虽然没有任何证据表明这些漏洞被用来破坏网站,但研究人员确实观察到,许多网站使用的是过时版本的WordPress,有些网站也被先前上传的web shell破坏或感染,这可能是低调的黑客活动或网络犯罪活动的结果。

Operation Triangulation

6月初,卡巴斯基发布了一个长期活动的早期预警,称追踪了一个名为“Operation Triangulation”的活动,涉及一个前所未知的iOS恶意软件平台,通过零点击iMessage漏洞进行传播。

这种攻击是使用带有恶意附件的不可见iMessage进行的。利用iOS中的许多漏洞,该附件被执行并安装间谍软件。间谍软件的部署是完全隐藏的,不需要目标受害者采取任何行动。然后,间谍软件悄悄地将私人信息传输到远程服务器,包括麦克风录音、即时消息者的照片、地理位置以及受感染设备所有者的许多其他活动数据。

在此之后,研究人员发布了专门的报告来描述感染链中的最终有效载荷:一个高度复杂的间谍软件植入物“TriangleDB”。该植入程序在内存中运行,定期与C2基础设施通信以接收命令。该植入物允许攻击者浏览和修改设备文件,获取存储在钥匙链中的密码和凭证,检索地理位置信息,以及执行额外的模块,以进一步扩展他们对受感染设备的控制。

Andariel和一个新的恶意软件家族

Andariel是Lazarus组织的一部分,以在2022年年中使用DTrack恶意软件和Maui勒索软件而闻名。在同一时期,Andariel还积极利用了Log4j漏洞。该活动引入了多个新的恶意软件家族,如YamaBot和MagicRat,同时还更新了NukeSped和DTrack的版本。

在一次不相关的调查中,研究人员偶然发现了一个以前未记录的恶意软件家族以及Andariel TTP集的新变化。

Andariel通过执行Log4j漏洞来感染计算机,而Log4j漏洞又会从C2服务器下载更多恶意软件。不幸的是,研究人员无法捕获它们下载的第一个恶意软件,但却可以清楚看到DTrack后门的下载。

在重现攻击者执行的命令后,研究人员很快就发现这些命令是由人类操作员执行的,而且,从打字错误的数量来看,很可能是一个没有经验的操作员。研究人员还能够识别Andariel在命令执行阶段安装和运行的一组现成工具,然后将其用于进一步利用目标,包括Supermo远程桌面、3Proxy、Powerline、Putty、Dumpert、NTDSDumpEx和ForkDump。

研究人员还在前面提到的Log4j案例中发现了一个新的恶意软件,名为EarlyRat,并假设它是通过Log4j下载的。然而,在寻找更多样本后,研究人员发现EarlyRat最终是通过钓鱼邮件加载的。

EarlyRat,像网络钓鱼文档一样,非常简单:它能够执行命令,但没有其他有趣的东西。

其他恶意软件

Nokoyawa勒索软件利用Windows零日攻击

卡巴斯基行为检测引擎和漏洞防范组件还检测到在中东、北美和亚洲中小型企业的Windows服务器上执行特权提升漏洞的企图。它们类似于公共日志文件系统(CLFS,Windows日志子系统)中的漏洞利用。然而,在仔细检查后,研究人员惊讶地发现其中一个竟然是零日漏洞,支持不同版本的Windows(包括Windows 11)。随后,研究人员便与微软分享了这一发现,微软将漏洞命名为CVE-2023-28252。该漏洞已于4月4日修补。

过去发现的大多数零日漏洞都是由APT威胁行为者使用的,但这个漏洞被Nokoyawa(一个复杂的网络犯罪组织)用来实施勒索软件攻击。

QBot银行木马感染激增

4月初,研究人员检测到使用QBot恶意软件(又名QakBot、QuackBot和Pinkslipbot)的攻击显著增加。该恶意软件是通过附加在商业信函中的恶意文件传播的。黑客可以获取真实的商业通信(从以前的目标电脑上窃取本地存储的电子邮件),并加入对话,发送信息,就像他们在进行一次常规的旧对话一样。这些电子邮件试图说服目标打开伪装成费用清单或其他商业事项的PDF文件。实际上,该PDF包含来自Microsoft Office 365或Microsoft Azure的虚假通知。攻击者利用这一点试图让目标点击“打开”按钮,然后下载一个受密码保护的存档文件,其中包含通知文本中的密码。如果接收者解压缩并运行其中的.wsf(Windows脚本文件),它就会从远程服务器下载QBot恶意软件。

Minas:正在走向复杂

2022年6月,研究人员在一个系统进程的内存中发现了一个可疑的shellcode。根据对感染链的重建,研究人员确定它起源于将一个编码的PowerShell脚本作为任务运行,并认为它可能是通过GPO(组策略对象)创建的——这一点尤为令人担忧,因为它表明攻击者已经破坏了目标网络。

该恶意软件被称之为“Minas”,是一个复杂的挖矿木马,旨在通过加密、随机生成名称以及使用劫持和注入技术来隐藏其在受感染系统中的存在。它还能够使用持久性技术留在受感染的系统上。

研究人员认为未来很有可能还会发布一个新的变种,试图逃避反病毒检测,这就要求组织使用兼具签名检测和行为检测方法的安全解决方案。

Satacom提供窃取加密货币的浏览器扩展

今年6月,卡巴斯基报道了最近与Satacom下载程序有关的恶意软件分发活动。该恶意软件的主要目的是通过对目标加密货币网站进行网络注入,从目标账户中窃取比特币。为了实现这一点,该恶意软件会试图为基于Chrome的Web浏览器安装扩展,该扩展随后与其C2服务器通信。

该恶意扩展具有各种JS脚本,可以在用户浏览目标网站时执行浏览器操作,包括枚举和操纵加密货币网站。它还能够操纵一些电子邮件服务(如Gmail、Hotmail和Yahoo)的外观,以隐藏其活动。

DoubleFinger用于窃取加密货币

今年6月,卡巴斯基报告了使用DoubleFinger加载器安装加密窃取器和远程访问木马的复杂攻击。这种攻击的技术性质及其多阶段感染机制与APT威胁行为者的攻击相似。

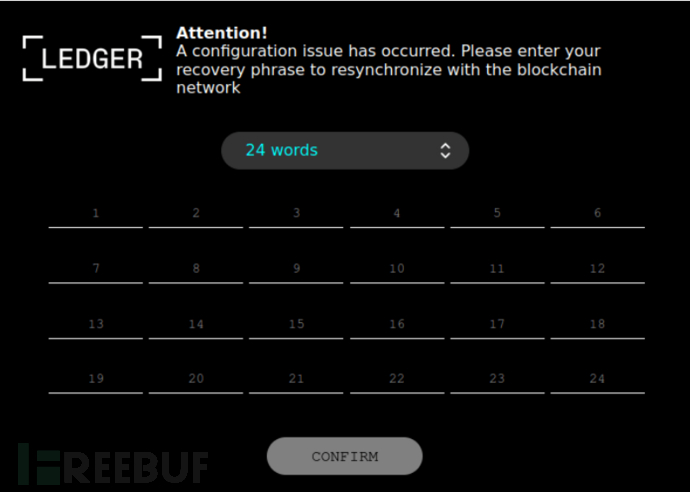

这个过程从一封包含恶意PIF文件的电子邮件开始。如果目标打开附件,攻击的第一阶段就开始了。DoubleFinger会执行一个shellcode,从图片共享平台Imgur.com下载PNG格式的文件。该文件实际上包含多个加密形式的DoubleFinger组件,这些组件将在攻击的后续阶段中使用。其中包括用于攻击第二阶段的加载器:合法的java.exe文件;试图绕过安装在计算机上的安全软件的操作;以及在第四阶段部署的另一个PNG文件的解密——这个PNG文件不仅包含恶意代码,还包含该恶意软件名称的图像。

然后,DoubleFinger使用一种名为Process Doppelgänging的技术启动第五阶段,该技术将合法进程替换为包含恶意负载(GreingGhoul加密窃取程序)的进程,GreingGhoul会将自己安装在系统中,并计划在每天的特定时间运行。

GreetingGhoul包含两个组件:一个检测系统中的加密钱包应用程序并窃取攻击者感兴趣的数据(如私钥和助记词);另一个覆盖加密货币应用程序的界面并拦截用户输入。

这使得攻击者能够控制目标的加密钱包并从中提取资金。

研究人员还发现了几个DoubleFinger更新,其中一些安装了远程访问木马Remcos,其目的是观察所有用户的行为,并获得对系统的完全控制权。

原文链接:https://securelist.com/it-threat-evolution-q2-2023/110355/