据工业资产和网络监控公司 SynSaber 称,美国网络安全和基础设施安全局 (CISA) 在 2023 年上半年披露了 670 个影响工业控制系统 (ICS) 和其他运营技术 (OT) 产品的漏洞。

SynSaber与ICS Advisory Project合作进行的分析显示,CISA 在 2023 年上半年发布了 185 条 ICS 通报,低于 2022 年上半年的 205 条。上半年这些通报中涵盖的漏洞数量下降了 1.6% 2023 年与 2022 年上半年相比。

超过 40% 的缺陷影响软件,26% 影响固件。OEM 继续报告大多数此类漏洞(超过 50%),其次是安全供应商 (28%) 和独立研究人员 (9%)。

关键制造业和能源是最有可能受到 2023 年上半年报告的 CVE 影响的关键基础设施部门。

图片

图片

在 2023 年上半年披露的 CVE 中,88 个被评为“严重”,349 个被评为“高严重性”。超过 100 个缺陷需要对目标系统进行本地/物理访问和用户交互,其中 163 个缺陷需要某种类型的用户交互,无论网络可用性如何。

所报告的漏洞中有 34% 没有供应商提供的补丁或补救措施,高于 2022 年上半年的 13%,但与 2022 年下半年大致相同。

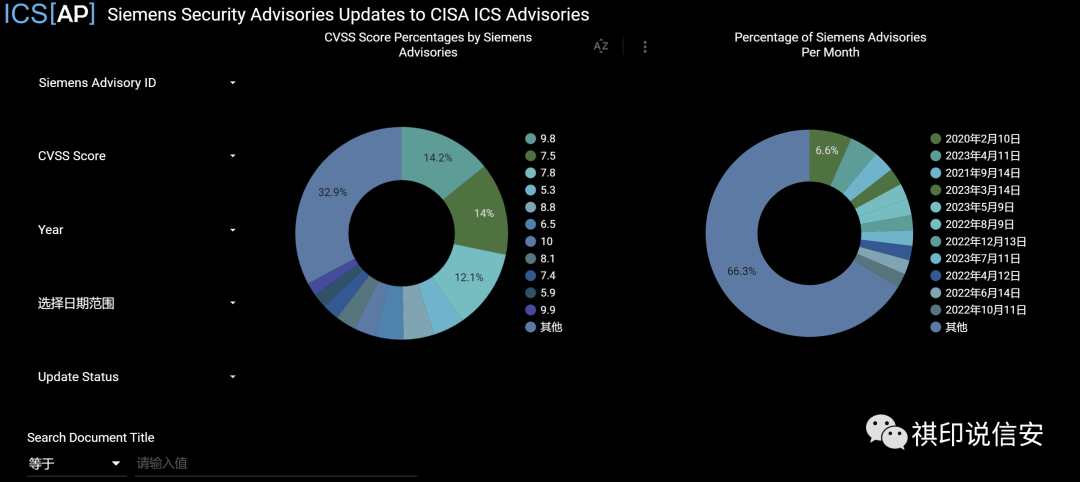

2023 年上半年的增长部分归因于西门子的一份公告,该公告涵盖了影响 Linux 内核的 100 多个 CVE,而该工业巨头尚未发布这些补丁。此外,许多无法获得补丁的漏洞会影响不受支持的产品。

SynSaber 报告还提供了可以帮助组织根据各种因素对漏洞进行优先级排序的信息。

SynSaber 联合创始人兼首席执行官 Jori VanAntwerp 表示:“每个 OT 环境都是独一无二的,并且是专门为特定任务而构建的。” “因此,每个组织受到利用和影响的可能性都有很大差异。有一点是肯定的:报告的 CVE 数量可能会随着时间的推移继续增加,或者至少保持稳定。我们希望这项研究能够帮助资产所有者根据自己的环境确定何时以及如何减轻漏洞的优先顺序。”