The Hacker News 网站披露,网络会议服务 Apache OpenMeetings 存在多个安全漏洞,Sonar 漏洞研究员 Stefan Schiller 表示网络攻击者可以利用这些漏洞夺取管理帐户的控制权,并在易受影响的服务器上执行恶意代码。

1689911027_64b9fef3ef94e7fec5c4a.png!small

1689911027_64b9fef3ef94e7fec5c4a.png!small

2023 年 3 月 20 日,研究人员披露了漏洞详情,2 个月后。 更新的 Openmeetings 7.1.0 版本中解决了漏洞问题。

漏洞的列表详情如下:

- CVE-2023-28936 (CVSS 得分:5.3)- 邀请哈希值检查不足;

- CVE-2023-29032 (CVSS 得分:8.1)- 身份验证绕过,导致通过邀请哈希进行不受限制的访问;

- CVE-2023-29246 (CVSS 得分:7.2) - 一个 NULL 字节 (%00) 注入,允许具有管理员权限的攻击者执行代码。

据悉,使用 OpenMeetings come 创建的会议邀请不仅绑定到特定的会议室和用户,还会附带一个特定的哈希,应用程序使用该哈希来检索与邀请相关的详细信息。简言之,前两个漏洞与用户提供的哈希与数据库中储存的哈希之间的弱哈希比较有关。此外,还存在一个特别的情况,即允许在没有分配会议室的情况下创建房间邀请,导致出现邀请没有附加会议室的情况。

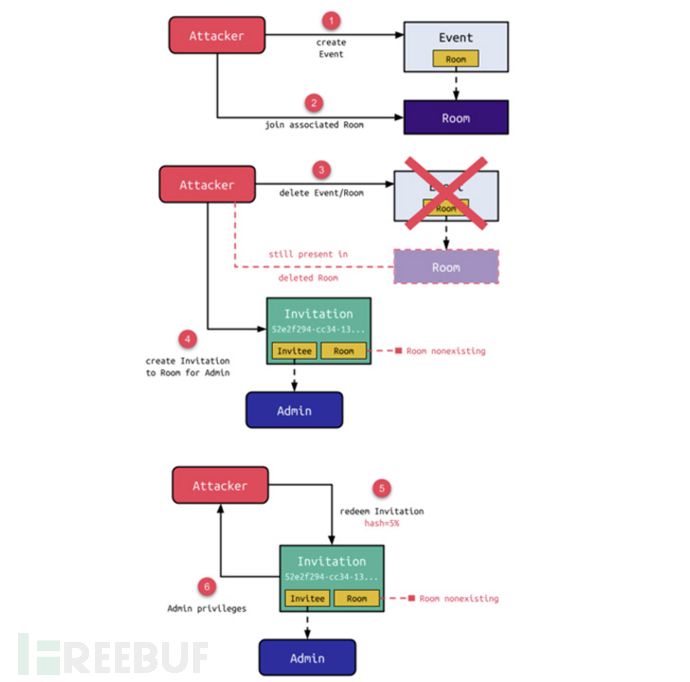

这时候,网络攻击者就可以利用上述漏洞创建一个会议议程并加入相应的房间,此时会为管理员用户创建一个到不存在房间的邀请。下一步,网络攻击者可以利用弱哈希比较错误来枚举发送的邀请,并通过提供通配符哈希输入来兑换邀请。

1689911063_64b9ff174ad6b2ee1ff19.png!small

1689911063_64b9ff174ad6b2ee1ff19.png!small

Schiller 进一步表示虽然当相关会议议程被删除时,房间也会被删除,但网络攻击者在房间里的存在使这里成为僵尸房间。此外,尽管在兑换此类邀请的哈希时会引发错误,但会为具有此用户完全权限的受邀者创建有效的 web 会话。

换言之,僵尸会议室可能允许攻击者获得管理员权限并对 OpenMeetings 实例进行修改,包括添加和删除用户和组、更改会议室设置以及终止连接用户的会话。

此外,Sonar 表示第三个漏洞源于一项功能,该功能使管理员能够为与 ImageMagick 相关的可执行文件配置路径(ImageMagick 是一种用于编辑和处理图像的开源软件),这就使得具有管理员权限的攻击者可以通过将 ImageMagic 路径更改为“/bin/sh%00x”并触发任意 shell 命令来获得代码执行。

最后,Schiller 强调目前上传一个包含有效图像头和任意 shell 命令的假图像时,转换会产生/bin/sh,第一个参数是假图像,有效地执行了其中的每个命令。结合帐户接管,此漏洞使自注册攻击者能够在底层服务器上远程执行代码。

文章来源:https://thehackernews.com/2023/07/apache-openmeetings-web-conferencing.html