随着加密货币的普及和应用范围的扩大,热钱包(Hot Wallet)是一种连接互联网的钱包,可以方便快捷地进行交易。最常见的热钱包是交易所内部的钱包,当用户在交易所开通账户时,会自动获得一个钱包地址。此外,还有一些第三方热钱包,如MetaMask和Trust Wallet等,可作为浏览器插件或移动应用程序使用。热钱包的优点是操作简单、方便快捷,适合频繁交易和使用去中心化应用(dApp)。

冷钱包(Cold Wallet)是一种离线存储私钥的钱包,用于储存长期持有、不经常交易的加密资产。冷钱包可以分为硬件钱包和纸钱包两种形式。硬件钱包是一种物理设备,如Ledger、Trezor和Coolwallet等,通过与电脑或移动设备连接来进行交互。纸钱包是将私钥和地址以纸质形式打印或手写保存。冷钱包的优点是安全性极高,由于私钥离线存储,攻击者攻击的风险大大降低。无论你是交易频繁还是长期持有加密资产,合理选择热钱包和冷钱包都能提供更好的资产管理和安全保护。

但随着加密货币在全球的受欢迎程度越来越高,存储它们的新方式越多,试图盗取数字货币的攻击者使用的工具库就越广泛。攻击者根据目标使用的钱包技术的复杂性来调整其攻击策略,比如通过钓鱼攻击模仿合法网站的来攻击目标,如果成功,他们可以窃取其中全部的金额。热钱包和冷钱包采用了两种截然不同的电子邮件攻击方法,热钱包和冷钱包这两种方法是最流行的加密货币存储方式。

盗取热钱包的方法简单而粗暴

热钱包是一种可以永久访问互联网的加密货币钱包,是一种在线服务,从加密货币交易所到专门的应用程序都要用到。热钱包是一种非常流行的加密存储选项。这可以通过创建一个钱包的简单性(只需注册钱包服务)以及提取和转换资金的便利性来解释。热钱包的普及性和简单性使其成为攻击者的主要目标。然而,由于这个原因,以及热钱包总是在线的事实,它们很少用于存储大额资金。因此,攻击者几乎没有动力在网络钓鱼活动中投入大量资金,因此,用于热钱包电子邮件攻击的技术几乎从来都不复杂或是没有攻击者为此专门开发一种技术的。事实上,它们看起来相当原始,目标大多是初级用户。

针对热钱包用户的典型网络钓鱼骗局如下:攻击者发送来自知名加密货币交易所的电子邮件,要求用户确认交易或再次验证其钱包。

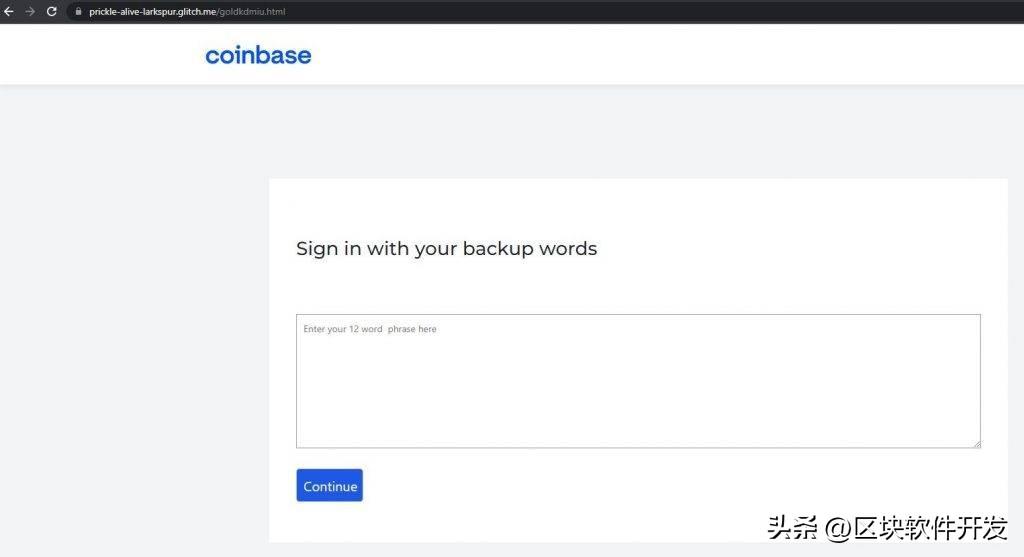

针对Coinbase用户的钓鱼电子邮件示例

针对Coinbase用户的钓鱼电子邮件示例

用户点击链接后,他们会被重定向到一个页面,在那里他们会被要求输入他们的种子短语。种子短语(恢复短语)是一个由12个(不太常见的是24个)单词组成的序列,用于恢复对加密钱包的访问。这实际上是钱包的主密码。种子短语可用于获得或恢复对用户帐户的访问权限并进行任何交易。种子短语无法更改或恢复:如果放错位置,用户就有可能永远无法访问他们的钱包,并将其交给攻击者,从而永久破坏他们的账户。

种子短语输入页面

种子短语输入页面

如果用户在一个虚假的网页上输入种子短语,攻击者就可以完全访问钱包,并能够将所有资金转移到自己的地址。

这类骗局相当简单,没有软件或社会工程技巧,通常针对技术小白用户。种子短语输入表单通常有一个精简的外观,即只有一个输入字段和一个加密交易标志。

针对冷钱包的网络钓鱼骗局

冷钱包是一种没有永久连接到互联网的钱包,就像一个专用设备,甚至只是写在纸条上的私钥。硬件存储是最常见的冷钱包类型。由于这些设备大部分时间都处于离线状态,而且无法进行远程访问,因此用户倾向于在这些设备上存储大量数据。也就是说,如果不窃取硬件钱包,或者至少不获得物理访问权限,就认为硬件钱包无法被攻破,这种观点错误的。与热钱包的情况一样,诈骗者使用社会工程技术来获取用户的资金。研究人员最近就发现了一个专门针对硬件冷钱包所有者的电子邮件活动。

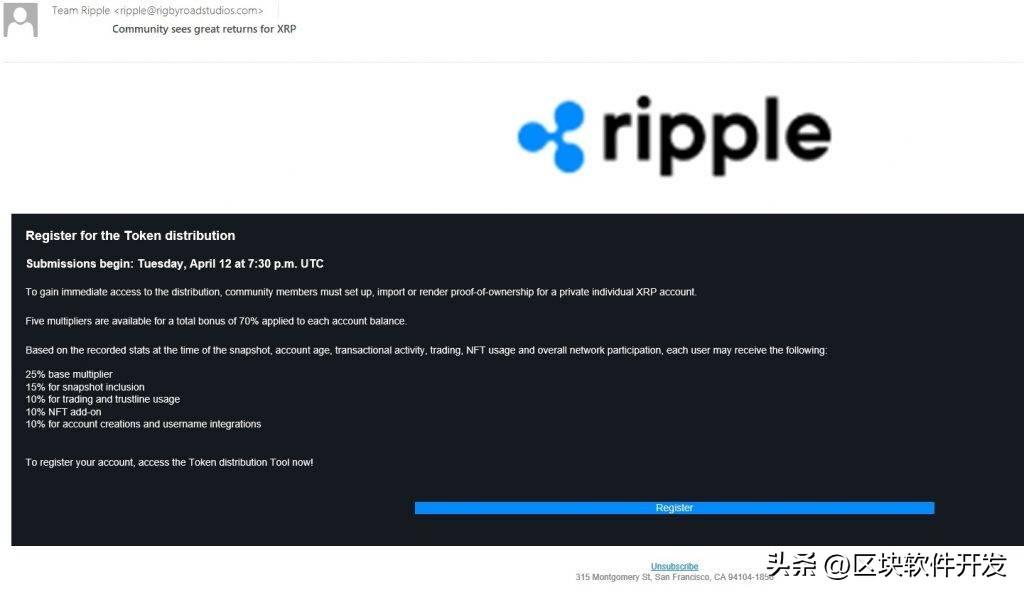

这种类型的攻击始于加密电子邮件活动:用户收到一封来自Ripple加密货币交易所的电子邮件,并提供加入XRP代币(该平台的内部加密货币)的赠品。

伪装成Ripple加密货币交易所的钓鱼邮件

伪装成Ripple加密货币交易所的钓鱼邮件

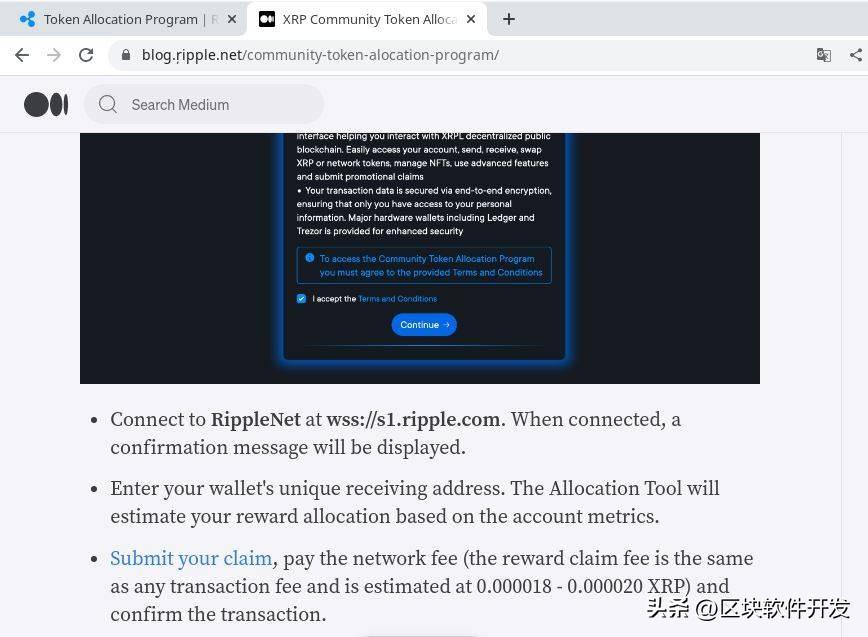

如果用户点击链接,他们会看到一个博客页面,其中有一篇文章解释了“赠品”的规则。该帖子包含一个“注册”的直接链接。

虚假Ripple博客

虚假Ripple博客

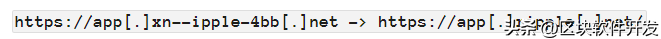

此时,可以看出该骗局已经显示出与攻击热钱包的一些不同之处:攻击者没有向用户发送网络钓鱼页面的链接,而是利用博客开发了一种更复杂的沉浸式技巧。他们甚至一丝不苟地复制了Ripple网站的设计,并注册了一个与该交易所官方域名几乎相同的域名。这被称为Punycode网络钓鱼攻击。乍一看,二级域名与原始域名相同,但仔细观察会发现字母“r”已被使用cedilla的Unicode字符替换:

此外,该诈骗网站位于.net顶级域,而不是Ripple官方网站所在的.com。不过,这可能不会给受害者带来任何危险信号,因为这两个领域都被合法组织广泛使用。

在用户按照从“博客”到虚假Ripple页面的链接后,他们可以连接到WebSocket地址wss://s2.ripple.com。

连接到WebSocket地址

连接到WebSocket地址

Supremo远程桌面,Supremo远程桌面是一个强大、简单和完整的远程桌面控制和支持解决方案。它允许在几秒钟内访问远程PC或加入会议。Supremo还与IT管理控制台USilio兼容。

3Proxy,3Proxy是跨平台的代理服务功能组件,支持HTTP,HTTPS,FTP,SOCKS(v4,4.5,5),TCP和UDP端口映射等。可以单独使用某个功能,也可混合同时使用。Powerline,Powerline 是一个 vim 的状态行插件,为包括 zsh、bash、tmux、IPython、Awesome 和 Qtile 在内的应用提供状态信息与提示。

Putty,PuTTY是一个Telnet/SSH/rlogin/纯TCP以及串行阜连线软件。较早的版本仅支援Windows平台,在最近的版本中开始支援各类Unix平台,并打算移植至Mac OS X上。Dumpert,Dumpert是一个使用直接系统调用和API解除连接的LSASS内存转储器 最近的恶意软件研究表明,使用直接系统调用来逃避安全产品使用的用户模式API挂钩的恶意软件数量有所增加。NTDSDumpEx;ForkDump。我们首先在前面提到的Log4j示例中注意到EarlyRat的一个版本,并假设它是通过Log4j下载的。然而,当我们开始寻找更多样本时,发现了最终释放EarlyRat的网络钓鱼文档。网络钓鱼文档本身并不像下面所示的那样高级。

接下来,用户可以输入其XRP帐户的地址。

输入XRP帐户地址

输入XRP帐户地址

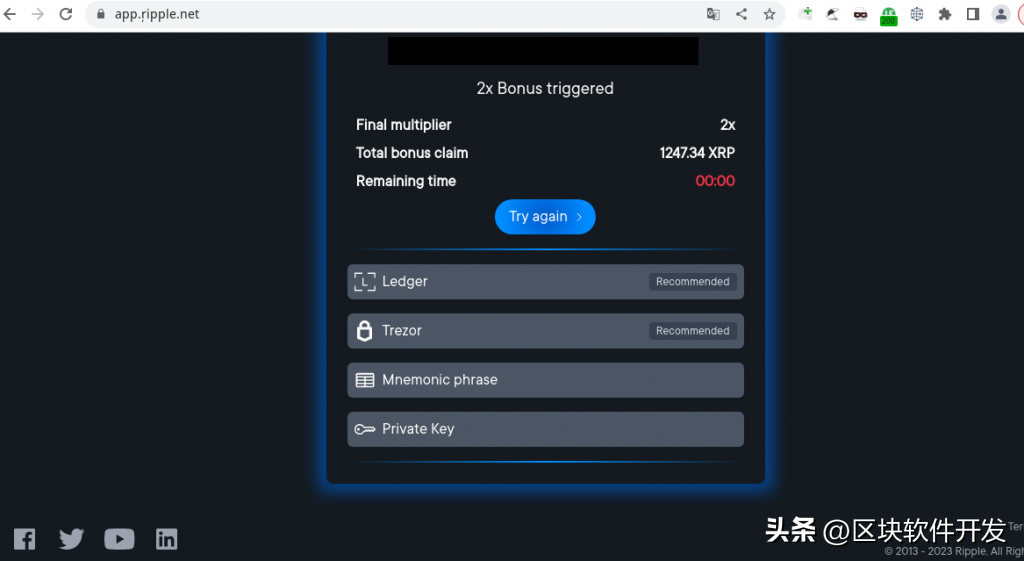

然后,该网站提供选择一种认证方法来接收奖励令牌。

选择身份验证方法

选择身份验证方法

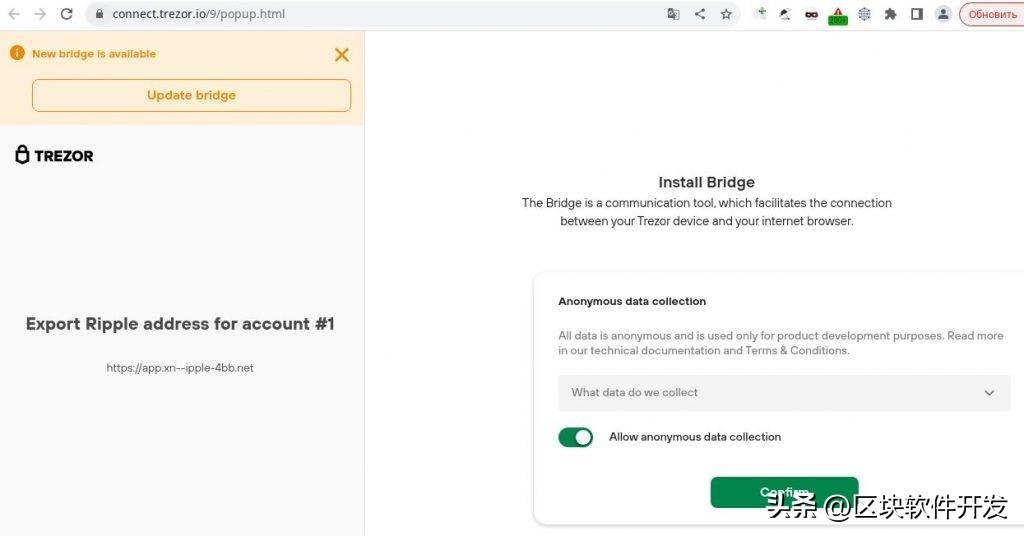

正如你所看到的,硬件钱包是攻击者建议的首选。选择Trezor会将用户重定向到官方网站Trezor.io,它允许通过Trezor connect API将设备连接到web应用程序。该API用于在硬件钱包的帮助下简化交易。攻击者希望受害者连接到他们的网站,这样他们就可以从受害者的账户中提取资金。

当用户试图连接到第三方网站时,Trezor connect会要求他们同意匿名收集数据,并确认他们想连接到该网站。诈骗网站的地址在Punycode视图中显示为:https://app[.]xn--ipple-4bb[.]net。攻击者希望受害者连接到他们的网站,这样他们就可以从受害者的账户中提取资金。

Trezor Connect:确认连接到诈骗网站

Trezor Connect:确认连接到诈骗网站

通过Ledger进行连接很像Trezor,但它使用WebHID接口,其他步骤保持不变。

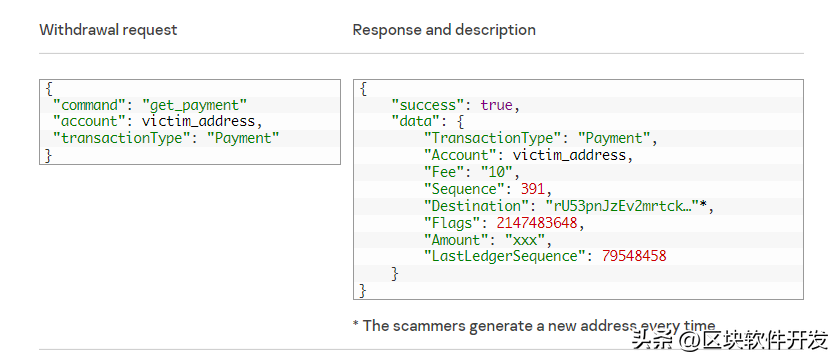

用户连接硬件钱包后会发生什么?为了回答这个问题,有必要观察一下网络钓鱼网站的代码。该网站由一个用Node.js编写的应用程序提供支持,它使用两个API:

1.wss://s2.ripple.com,Ripple交易的官方WebSocket地址;

2.钓鱼网站API,例如:app[.]xn--ipple-4bb[.]net/API/v1/action;

攻击者使用这两个API与受害者的XRP账户进行交互。钓鱼网站API与WebSocket地址对话,验证帐户详细信息并请求资金。为此,攻击者们专门设计了一次性的中间钱包。

中间账户只用于两件事:接收受害者的资金,并将这些资金转入攻击者的永久账户。这有助于隐藏最终目的地。

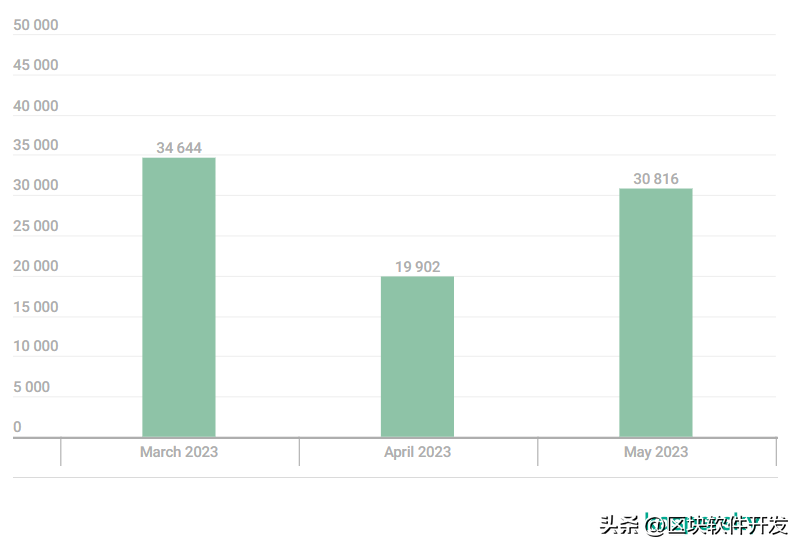

2023年3月,卡巴斯基反垃圾邮件解决方案检测并屏蔽了85362封针对加密货币用户的欺诈电子邮件。诈骗电子邮件活动在3月份达到顶峰,共收到34644条信息,在4月份屏蔽了19902封电子邮件,在5月份屏蔽了30816封。

2023年3月至5月检测到的针对加密货币用户的钓鱼电子邮件数量

总结

攻击者很清楚一件事,越难攻击的对象,其利润就越大。因此,硬件钱包看似无懈可击,但只要成功,那收货将无比丰厚,对硬件钱包的攻击使用的策略远比针对在线加密存储服务用户的策略复杂得多。尽管硬件钱包确实比热钱包更安全,但用户不应放松警惕。在允许任何网站访问你的钱包之前,请仔细检查每个细节,如果有任何可疑之处,请拒绝连接。