Part 01

技术起源和里程碑

设备指纹技术最早可以追溯到20世纪90年代。当时,互联网的发展带来了个人信息的传输和存储需求,但同时也带来了更多的网络攻击和欺诈行为。为了应对这一挑战,研究人员开始寻找一种能够识别设备并验证其身份的方法,从而确保网络交互的安全性和隐私保护。

随着时间的推移,设备指纹技术取得了重要的里程碑。2005年,研究人员发布了一项关于设备指纹技术的重要研究成果,该研究利用设备硬件和软件特征来生成设备指纹,并通过比对指纹来识别设备。这一突破为后续的研究奠定了基础,也引发了对设备指纹技术更深入探索的兴趣。

Part 02

设备指纹技术的基本原理

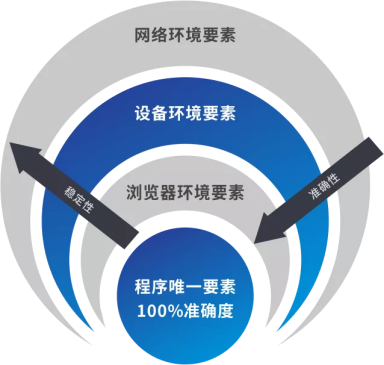

设备指纹技术的基本原理是通过分析设备的硬件和软件特征,生成唯一的设备指纹,并通过比对指纹来识别设备。这些特征包括但不限于以下几个方面:

①设备环境特征:硬件特征可以包括设备的型号、制造商、处理器类型、内存容量等信息。这些特征通常是固定不变的,可以用来识别设备的唯一性。

②软件/浏览器环境要素:软件特征涵盖了操作系统版本、浏览器配置、安装的应用程序等信息。这些特征可以反映设备的软件环境和配置,为设备指纹的生成提供重要的数据。

③网络环境要素:网络特征包括设备的IP地址、MAC地址、网络运营商等信息。这些特征可以帮助确定设备所在的网络环境以及网络连接的相关属性,对设备指纹的识别和验证提供重要的参考依据。

为了生成设备指纹,研究人员采用了多种技术和方法。其中,一种常见的方法是使用哈希算法将设备特征映射为固定长度的指纹字符串。通过对设备特征进行哈希处理,可以确保指纹的唯一性和一致性。另一种方法是使用机器学习和人工智能技术,通过训练模型来识别和分类设备指纹。这种方法可以自动学习和适应新的设备特征,提高指纹的准确性和稳定性。

Part 03

设备指纹技术在通信运营商的适用场景

在通信运营商领域,设备指纹技术具有广泛的适用场景。以下是一些典型的应用场景👇

①欺诈检测和防范:通过对设备进行指纹识别,运营商可以判断设备是否属于合法用户,并及时发现异常活动和欺诈行为。例如,当一个用户的设备指纹与之前记录的指纹不匹配时,运营商可以采取进一步的验证措施或阻止可疑活动,以保护用户和网络安全。

②用户个性化服务:通过识别设备,运营商可以为每个用户提供定制化的服务和推荐。根据设备指纹,运营商可以了解用户的偏好和行为习惯,从而提供更准确的个性化推荐内容、广告和服务,提升用户体验和满意度。

③反欺诈和网络安全:设备指纹技术可以用于反欺诈和网络安全的应用中。通过对设备指纹进行分析和比对,运营商可以检测并阻止恶意软件、网络攻击和欺诈行为。同时,运营商还可以建立设备指纹数据库,用于实时监测和识别潜在的安全威胁,保护用户的隐私和数据安全。

④流量管理和优化:设备指纹技术可以用于流量管理和优化,帮助运营商更好地了解设备类型、网络连接质量和使用习惯。通过对设备指纹的分析,运营商可以进行网络资源的合理分配和优化,提高网络性能和用户体验。

Part 04

总结

设备指纹技术是保护隐私和提升安全的重要创新之一。它通过分析设备的硬件和软件特征,生成唯一的设备指纹,用于识别和验证设备身份。当前,设备指纹技术的研究和应用不断发展,进一步提升了指纹的准确性和可靠性。在通信运营商领域,设备指纹技术具有广泛的适用场景,包括欺诈检测和防范、用户个性化服务、反欺诈和网络安全以及流量管理和优化等方面。通过充分利用设备指纹技术,通信运营商可以提升网络安全性、用户体验和运营效率,为用户提供更安全、便捷和个性化的服务。