Bleeping Computer 网站披露,疑似具有俄罗斯背景的黑客组织 APT29(又名 Nobelium,Cloaked Ursa)正在使用二手宝马汽车广告等非常规性”诱饵“,引诱西方驻乌克兰外交官点击带有恶意软件的链接。

过去两年,APT29 组织针对北约、欧盟和乌克兰等地的高价值目标,使用带有外交政策主题的网络钓鱼电子邮件或虚假网站,通过秘密后门感染目标受害者。Palo Alto Network Unit 42 团队在发布的一份报告中指出 APT29 组织“进化”了其网络钓鱼策略,目前已经开始使用对网络钓鱼电子邮件收件人更具吸引力的诱饵。

据悉,2023 年 4 月, 一名准备离开乌克兰的波兰外交官发布了合法汽车出售广告,网络威胁攻击者拦截和模仿了该广告,并在广告中嵌入了恶意软件,之后将其发送给在基辅工作的其他数十名外国外交官,

1689218715_64af6e9b79b3522a25cde.png!small?1689218717032

1689218715_64af6e9b79b3522a25cde.png!small?1689218717032

APT29 发送的恶意传单(Unit 42 团队)

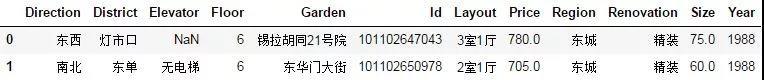

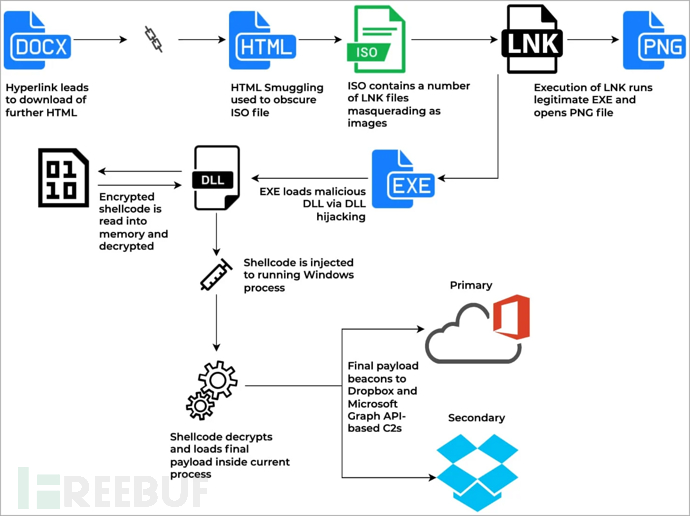

一旦收件人点击恶意文档中嵌入的“获取更高质量的照片”链接时,便会被重定向到一个 HTML 页面,该页面通过 HTML 传递恶意 ISO 文件有效载荷。 (HTML 走私是一种用于网络钓鱼活动的技术,使用 HTML5 和 JavaScript 将恶意有效载荷隐藏在 HTML 附件或网页的编码字符串中。)

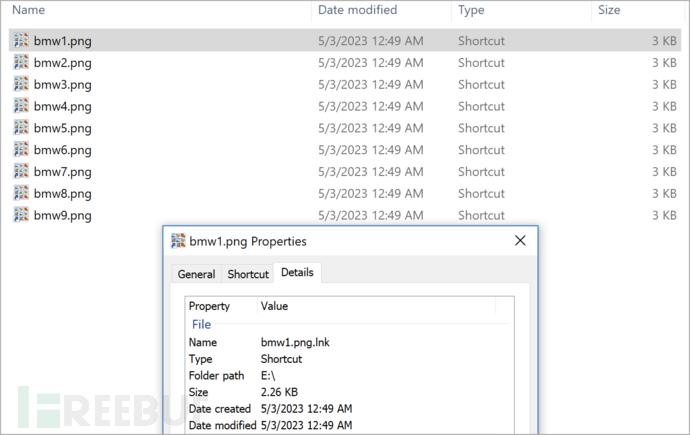

当用户打开附件或点击链接时,浏览器会对这些字符串进行解码,这时候恶意代码会被混淆,并且只有在浏览器中呈现时才会被解码,网络攻击者使用该技术有助于规避安全软件。 据悉,ISO 文件主要包含九张 PNG 图像,但实际上是 LNK 文件,它们可触发下图所示的感染链。

1689218726_64af6ea6347386dc43d51.png!small?1689218727113

1689218726_64af6ea6347386dc43d51.png!small?1689218727113

Unit 42 团队观察到的感染链

当受害目标打开任何伪装成 PNG 图像的 LNK 文件时,就会启动一个合法的可执行文件,该文件使用 DLL侧载将 shellcode 注入内存中的当前进程。

1689218736_64af6eb021b0c3f9f993a.png!small?1689218736788

1689218736_64af6eb021b0c3f9f993a.png!small?1689218736788

ISO 档案中包含的伪造PNG文件(Unit 42 团队)

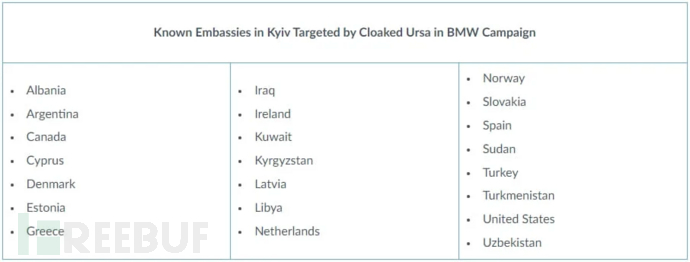

Unit 42 团队指出此次网络攻击活动主要针对基辅 80 多个外国使团中至少有22个使团,其中主要包括美国、加拿大、土耳其、西班牙、荷兰、希腊、爱沙尼亚和丹麦的使团。目前,受害目标的感染率尚不清楚。

值得一提的是,大约 80% 收到恶意传单的电子邮件地址是公开在互联网上的,由此可以看出,APT29 黑客组织一定是通过破坏目标外交官账户和情报收集获得另外 20% 的电子邮件地址。

1689218753_64af6ec11e454eb849a76.png!small?1689218754008

1689218753_64af6ec11e454eb849a76.png!small?1689218754008

以乌克兰大使馆为目标(Unit 42 团队)

APT29 组织最近发动的另一个网络钓鱼的例子是 2023 年初发送给土耳其外交部的一份 PDF,该 PDF 指导为 2 月袭击土耳其南部的地震提供人道主义援助。Unit 42 团队表示由于攻击利用了绝佳的时机,该恶意 PDF 文件很可能在外交部员工之间共享,并被转发给土耳其其他组织。

最后,Unit 42 团队指出随着俄罗斯和乌克兰双方冲突的持续以及北约内部不断变化的事态有可能改变地缘政治格局,预计俄罗斯网络间谍组织将继续甚至加强针对外交使团的攻击。

文章来源:https://www.bleepingcomputer.com/news/security/russian-state-hackers-lure-western-diplomats-with-bmw-car-ads/#google_vignette