网络安全和基础设施安全局 (CISA) 和国家安全局 (NSA) 发布了有关组织如何确保持续集成和持续交付 (CI/CD) 管道免受恶意攻击的指南。

该文档包括强化 CI/CD 云部署以及改进开发、安全和运营防御 (DevSecOps) 的建议和最佳实践。

CI/CD 是一种用于创建和测试代码更改的开发流程,被视为 DevSecOps 的关键部分,将自动化和安全性集成到开发生命周期中。

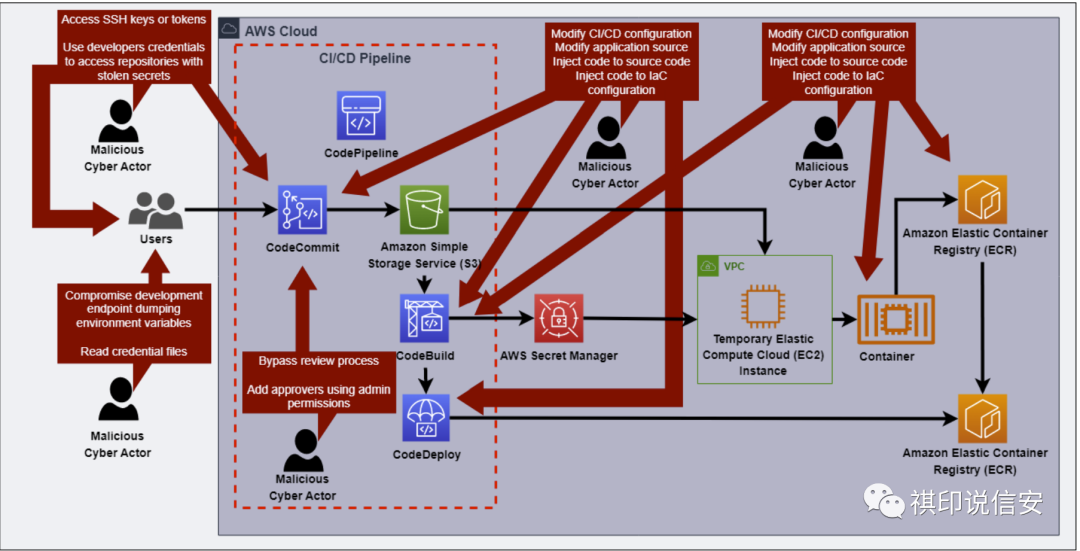

云的日益普及导致 CI/CD 管道在商业云环境中实施,使其成为威胁行为者的有吸引力的目标,这些威胁行为者希望将恶意代码注入 CI/CD 应用程序、窃取敏感信息或导致拒绝服务(拒绝服务)。

CISA 和 NSA 指出,CI/CD 环境面临的安全威胁包括不安全的第一方和第三方代码、中毒的管道执行、管道访问控制不足、不安全的系统配置、使用不安全的第三方服务以及秘密泄露。

恶意威胁行为者可能会利用不安全代码引入的 CI/CD 漏洞,可能会通过破坏源代码管理存储库来操纵构建过程,可能会利用缺乏访问控制或错误配置来在 CI/CD 管道中进行枢转,并且可能会通过以下方式引入安全漏洞:不当使用第三方服务。

为了强化环境,建议组织在云应用程序和服务上使用强加密算法、使用强凭据、向 CI/CD 配置添加签名、对所有代码更新使用两人规则 (2PR)、实施最低权限策略、实施网络分段以及审计和保护机密和用户凭据。

此外,这两个机构建议更新操作系统、软件和 CI/CD 工具,删除不必要的应用程序,使用恶意软件检测工具,将安全扫描集成为 CI/CD 管道的一部分,限制使用不受信任的代码,分析提交的代码,删除临时资源,并实施软件物料清单 (SBOM) 和软件组成分析 (SCA)。

“NSA 和 CISA 鼓励组织实施拟议的缓解措施,以强化其 CI/CD 环境并支持组织 DevSecOps。通过实施拟议的缓解措施,组织可以减少 CI/CD 环境中的利用向量数量,并为对手的渗透创造一个具有挑战性的环境,”两家机构指出。