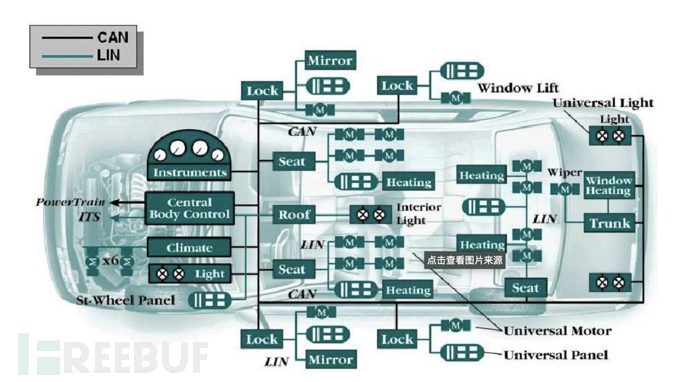

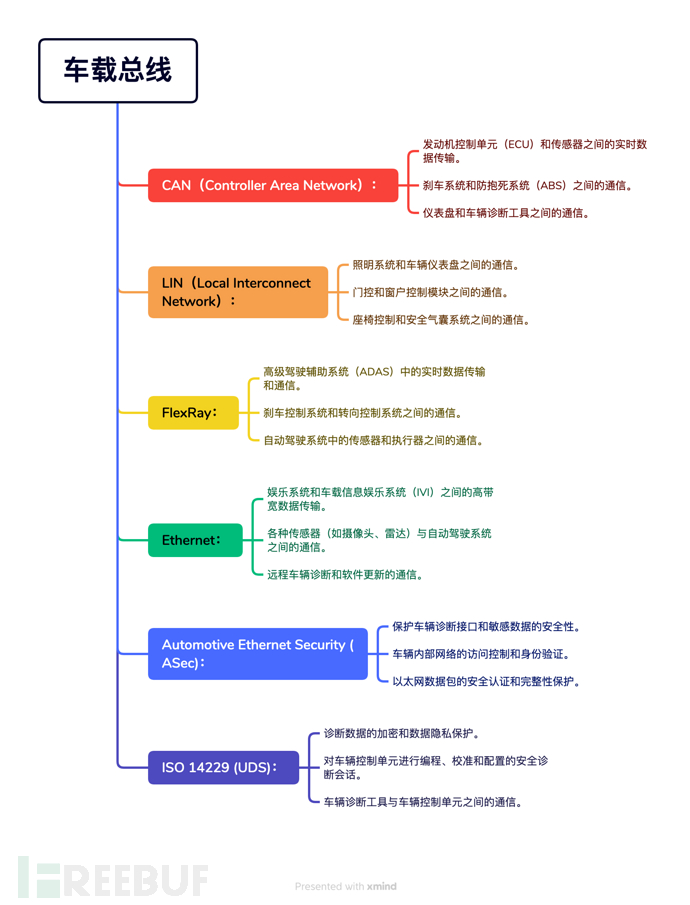

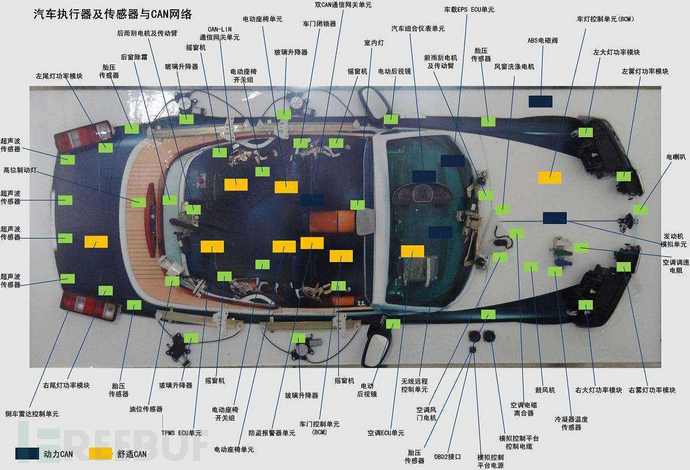

车载总线(Automotive Bus)是指在车辆内部用于不同电子控制单元(ECU)之间进行通信和数据传输的系统。它充当了车辆内部各个电子模块之间的数据传输媒介,使得不同的车辆系统可以相互协作和交换信息。

车载总线允许车辆上的各个控制单元进行实时的数据交换和通信,以实现车辆的各种功能,如引擎控制、制动系统、座椅调节、仪表盘显示等。它提供了一种标准化的接口和通信协议,以确保各个控制单元之间的互操作性和数据的可靠传输。

CAN (Controller Area Network):

CAN是车辆网络通信中最常用的协议之一。然而,原始的CAN协议没有内置的安全机制,因此现代车辆通常使用CAN协议的安全扩展,如CAN-FD (CAN with Flexible Data-Rate) 和CAN-XCP (CAN with Extended Calibration Protocol) 来增加安全性。

CAN协议的特点包括:

可靠性:CAN使用冗余机制和错误检测与纠正技术,确保通信的可靠性。它具有错误检测和错误响应机制,可以检测和处理通信中的错误。

实时性:CAN协议设计用于实时控制应用,具有高效的消息传输机制和低延迟特性。

简单性:CAN协议相对简单,易于实现和部署。它使用广播通信和基于标识符的消息过滤机制。

然而,原始的CAN协议存在一些安全性挑战,如缺乏身份验证和加密机制,容易受到欺骗和中间人攻击。为了提高CAN协议的安全性,现代车辆通常使用CAN的安全扩展协议,如CAN-FD(CAN with Flexible Data-Rate)和CAN-XCP(CAN with Extended Calibration Protocol)。这些扩展协议提供了额外的安全特性,如消息认证、数据完整性保护和加密。

安全风险:

- CAN总线攻击:黑客可能通过篡改或伪造CAN消息来影响车辆的正常运行,如操纵刹车系统或引擎控制。

- 数据注入:黑客可能注入虚假的CAN消息,导致车辆系统做出错误的决策或操作。

实际案例:

- Jeep漏洞(2015年):黑客成功利用CAN总线上的漏洞,远程控制了一辆Jeep车辆,包括刹车和方向盘等功能。

- Tesla Model S攻击(2016年):黑客通过CAN总线入侵了特斯拉Model S,实现了远程控制车辆的各种功能。

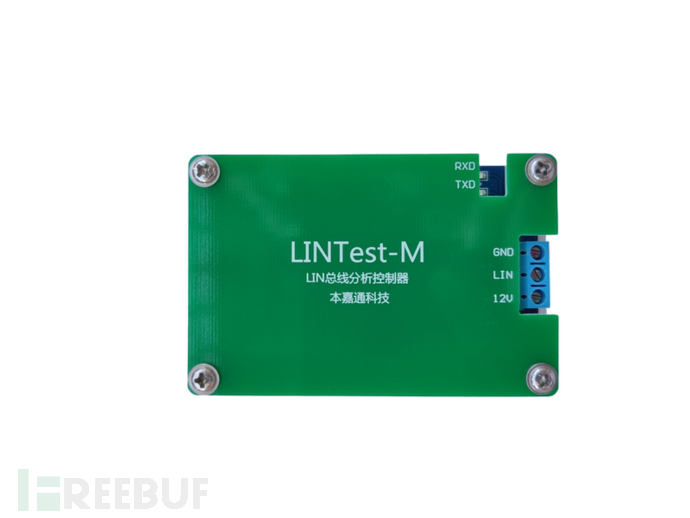

LIN (Local Interconnect Network):

LIN协议用于车辆中低速数据传输,如门控、照明和仪表板等。LIN本身并没有提供强大的安全性,因此在需要更高安全级别的应用中,可以结合其他安全通信协议使用。

LIN协议的特点包括:

成本效益:由于LIN协议的较低速率和简单性,它在成本上更具有竞争力。它适用于车辆中的简单控制和监测任务。

简单性:LIN协议相对简单,易于实现和部署。它使用主-从架构,其中一个主节点控制多个从节点。

然而,与CAN相比,LIN协议在安全性方面的功能有限。它没有内置的加密和身份验证机制,因此在需要更高安全级别的应用中,可以结合其他安全通信协议使用,如CAN-FD和LIN的安全扩展。

综上所述,CAN和LIN是车辆通信中常见的协议。CAN主要用于高速、实时控制的通信,而LIN主要用于低速、简单控制的通信。为了提高安全性,现代车辆通常采用CAN和LIN的安全扩展协议,以增加安全特性和保护通信免受攻击。

安全风险:

- 欺骗攻击:黑客可能冒充合法的LIN设备,与车辆中的LIN网络进行通信并执行恶意操作。

- 窃听攻击:黑客可能窃听车辆中的LIN通信,获取敏感信息,如车辆控制指令或传感器数据。

实际案例:

- BMW i3攻击(2018年):黑客通过LIN总线入侵了一辆BMW i3电动汽车,成功控制了车辆的门锁和车窗等功能。

- 福特Focus攻击(2019年):黑客通过LIN总线攻击了福特Focus车辆的车窗控制系统,成功实现了远程开启和关闭车窗。

FlexRay:

FlexRay是一种高速车辆网络通信协议,用于高带宽和实时性要求较高的系统,如刹车、转向和悬挂控制。FlexRay提供了一些安全机制,例如消息认证和数据完整性保护。

FlexRay协议的特点包括:

高带宽和灵活性:FlexRay支持高达10 Mbps的通信速率,能够满足车辆系统中对大量数据传输的需求。它还提供了灵活的网络配置选项,允许多种通信拓扑结构。

实时性:FlexRay使用时间分隔多路访问 (Time Division Multiple Access, TDMA) 技术,通过将通信周期划分为固定的时间槽,实现严格的实时通信。这对于需要高精度和可靠性的车辆控制系统至关重要。

安全性:FlexRay提供了消息认证和数据完整性保护的机制,以保护通信数据的安全性。它使用消息认证码 (MAC) 和数据签名等技术来验证消息的真实性和完整性。

安全风险:

- 消息干扰:黑客可能干扰FlexRay消息传输,导致通信错误或消息丢失,影响车辆的实时性和可靠性。

- 信息窃取:黑客可能窃取FlexRay通信中的敏感信息,如自动驾驶系统的指令或传感器数据。

实际案例:

- 福特Escape漏洞(2013年):黑客通过FlexRay总线入侵了福特Escape车辆,成功控制了车辆的刹车和加速等功能。

- 捷豹路虎漏洞(2016年):黑客利用FlexRay总线的漏洞入侵了捷豹路虎车辆,成功控制了车辆的转向和刹车等功能。

Ethernet:

以太网在车辆领域的应用越来越普遍,特别是用于高带宽的数据传输和车辆内部的通信。为了增强安全性,车辆中使用的以太网通常采用了安全扩展,如Ethernet AVB (Audio Video Bridging) 和 TSN (Time-Sensitive Networking)。

Ethernet协议的特点包括:

Ethernet AVB (Audio Video Bridging):Ethernet AVB是一组用于音频和视频传输的标准,旨在提供严格的实时性和同步性。它具有流量调度和时钟同步机制,以确保高质量的音视频传输,并为车载娱乐和车载通信系统提供更好的用户体验。

TSN (Time-Sensitive Networking):TSN是一组扩展以太网标准,旨在满足对实时性和可靠性要求较高的应用的需求。它提供了严格的时间同步和流量调度机制,支持车辆中对高实时性通信的要求,如自动驾驶和高级驾驶辅助系统。

安全风险:

- 网络入侵:黑客可能通过网络入侵车辆的以太网系统,获取未经授权的访问权限,并对车辆进行恶意操作或数据窃取。

- 远程攻击:黑客可能通过远程连接到车辆的以太网系统,利用系统漏洞或弱点来入侵车辆并控制其功能。

实际案例:

- 远程攻击特斯拉(2016年):黑客通过特斯拉车辆的以太网接口入侵了车辆,成功控制了车辆的门锁、仪表盘和行驶系统等功能。

- 远程攻击大众汽车(2019年):黑客通过大众汽车的以太网接口入侵了车辆,成功控制了车辆的中央控制单元和仪表盘等功能。

Automotive Ethernet Security (ASec):

ASec是一套在汽车以太网中实施安全性的标准和协议。它包括对消息认证、数据完整性、访问控制和安全密钥管理的支持。

Auto motive Ethernet Security (ASec)协议的特点包括:

消息认证和完整性保护:ASec提供了对消息的认证和数据完整性保护的机制。它使用加密算法和数字签名来确保消息的真实性和完整性,防止消息被篡改或伪造。

访问控制:ASec定义了访问控制机制,以确保只有经过授权的设备和实体可以访问车辆的以太网系统。它可以基于身份验证、访问权限和角色分配等策略进行访问控制。

安全密钥管理:ASec提供了安全密钥的生成、分发和管理机制,以确保密钥的机密性和安全性。密钥管理是实施安全通信的重要组成部分,用于加密和解密通信数据。

安全风险:

- 密钥破解:黑客可能尝试破解ASec协议中使用的加密密钥,以获取对车辆通信的未经授权的访问权限。

- 信息篡改:黑客可能篡改ASec协议中的安全认证和完整性保护机制,以修改或伪造车辆通信中的消息。

实际案例:

- 车辆远程入侵攻击(2019年):黑客通过ASec协议的漏洞,成功远程入侵了车辆的以太网系统,获取了车辆的敏感信息和控制权。

ISO 14229 (UDS):

Unified Diagnostic Services (UDS) 是一种用于车辆诊断和通信的标准。UDS定义了一系列安全机制和服务,用于保护诊断通信的安全性和防止未授权访问。

UDS协议的特点包括:

安全访问:UDS定义了安全访问机制,以确保只有经过授权的实体可以访问车辆的诊断接口和敏感数据。它使用挑战-响应的方式进行身份验证,并通过安全访问级别控制访问权限。

数据隐私:UDS支持对诊断数据的加密和数据隐私保护。它使用加密算法和数据掩码等技术,以防止未经授权的访问和数据泄露。

安全诊断会话:UDS提供了安全诊断会话的机制,允许在安全环境下执行敏感的诊断操作。安全诊断会话通常涉及对车辆控制单元的编程、校准和配置等操作。

安全风险:

- 未经授权的访问:黑客可能尝试通过未经授权的方式访问车辆的诊断接口,获取敏感信息或执行未经授权的操作。

- 诊断数据泄露:黑客可能窃取通过UDS协议传输的诊断数据,获取车辆的敏感信息或个人隐私。

实际案例:

- 汽车远程攻击(2020年):黑客利用UDS协议的漏洞,成功进行了车辆的远程攻击,包括远程控制和操纵车辆的各种功能。

真实案件说明

科恩实验室

- 宝马多款车型的远程破解安全研究成果2018年5月,腾讯安全科恩安全实验室的研究人员在宝马多款车型中发现了14个安全漏洞。该研究项目时间为2017年1月至2018年2月,随后他们向BMW报告了这些问题。因为该项研究,腾讯安全科恩实验室荣获全球首个“宝马集团数字化及IT研发技术奖”,表彰他们在促进汽车安全领域进行的杰出研究。

- 破解特斯拉

- 宣布破解2016年9月21日,腾讯科恩实验室正式宣布,他们以「远程无物理接触」的方式成功入侵了特斯拉汽车,这在全球尚属首次。说简单点:他们的研究人员只需坐在办公室,就能完成对特斯拉的远程控制。

- 过程这次腾讯科恩实验室针对特斯拉的漏洞研究,花了两个月的时间,有多位研究人员参与。他们使用了一辆 2014 款 Model S P85 进行安全研究,同时还在一位朋友刚购买的新款 Model S 75D 上进行复测,两者均安装了最新版本固件,证明该项研究可以影响特斯拉多款车型。此次攻击通过特斯拉车辆的互联网络实现,这是他们能够实现「远程无物理接触」的前提。理论上,全球范围内的任意一款特斯拉车型都有可能遭遇此类攻击,毕竟大家的系统都是同一套。入侵成功后,腾讯科恩实验室可以将特斯拉的中控大屏和液晶仪表盘更换为实验室 Logo,此时用户任何触摸操作都会失效。当然,该漏洞带来的危害远远不止于这种「小把戏」,他们能做的事大致可以分为两类,分别是车辆停车状态和行进状态的远程控制。 [8]

- 再度破解腾讯安全科恩实验室安全研究员2017年6月再度破解特斯拉Model X系统,远程控制刹车、车门、后备箱,操纵车灯以及广播。研究人员通过Wi-Fi与蜂窝连接两种情况下均实现了对车载系统的破解,通过汽车的网络浏览器来寻找计算机漏洞,发送恶意软件,实现黑客攻击。

技术学习:特斯拉 Autopilot的实验性安全研究

https://keenlab.tencent.com/zh/2019/03/29/Tencent-Keen-Security-Lab-Experimental-Security-Research-of-Tesla-Autopilot/

总结

车载总线是指在汽车中用于不同电子设备之间进行通信和数据传输的一种系统。它扮演着汽车电子系统中重要的角色,实现了各个部件之间的互联和协作。以下是关于车载总线学习的一些总结要点:

- 车载总线类型:常见的车载总线类型包括CAN总线(Controller Area Network)、LIN总线(Local Interconnect Network)、FlexRay总线、Ethernet等。每种总线具有不同的特点和适用场景。

- 功能和应用:车载总线用于连接和传输各种电子设备之间的数据和信号。它可以连接发动机控制单元、刹车系统、仪表盘、娱乐系统等,实现数据共享、信息传递和控制命令传输等功能。

- 数据传输:车载总线通过在车辆各个部件之间传递消息和数据来实现通信。这些数据可以是传感器采集的车辆状态信息、控制命令、故障码等。

- 性能和带宽:不同的车载总线具有不同的性能和带宽特点。CAN总线适用于实时控制和高可靠性的应用,而Ethernet则提供更高的带宽和灵活性,适用于高速数据传输和连接复杂系统的场景。

- 安全性:随着车辆互联和自动化的发展,车载总线的安全性变得尤为重要。恶意攻击者可能通过操纵车载总线来影响车辆功能、窃取敏感信息或进行远程控制。因此,车载总线安全性的保护是车辆设计和开发中的重要考虑因素之一。

- 标准和协议:为了确保不同设备之间的兼容性和互操作性,车载总线通常遵循特定的标准和协议。例如,CAN总线遵循ISO 11898标准,FlexRay遵循ISO 17458标准等。

总的来说,对车载总线的学习可以帮助理解车辆电子系统的工作原理、数据传输方式以及安全性的考量。这对于车辆制造商、工程师和安全专家来说都是至关重要的,以确保车辆的性能、可靠性和安全性。