CyberNews最近刊载了一篇文章,较为详细地披露了一项针对WordPress的恶意软件注入活动“Balada”,该活动已经渗透了超过100万个网站。

2023 年 4 月,Bleeping Computer 和 TechRadar 等科技媒体开始报道网络攻击者利用漏洞攻击了WordPress,通过通过流行插件 Elementor Pro Premium(网页生成器)和 WooCommerce(在线店面)组合获得访问权限。

据悉,该漏洞的CVSS 分数达到了8.8分,但到 2023 年 5 月,官方 CVE 编号仍未确定。建议运行 Elementor Pro 3.11.6 或更早版本以及激活WooCommerce 插件的网站将 ElementorPro 至少升级到 3.11.7,否则面临认证用户通过利用受损的访问控制实现对网站完全控制的风险,这也是 OWASP 十大风险中最严重的风险。

虽然有关此漏洞的报告已在互联网上广泛传播,但本文将重点关注广泛且高度持久的恶意软件注入活动“Balada”。

什么是Balada

网络安全公司 Sucuri 自 2017 年以来一直在跟踪 Balada注入活动,但直到最近才给这个长期运行的活动命名。 Balada 通常利用已知但未修补的WordPress插件和其他软件漏洞等方式实现初始感染,然后通过执行一系列编排好的攻击策略、跨网站感染和安装后门来传播并保持持久性。

由于Elementor Pro 和 WooCommerce 妥协路径允许经过身份验证的用户修改 WordPress 配置,创建管理员帐户或将 URL 重定向注入网站页面或帖子,Balada可以窃取数据库凭据、存档文件、日志数据或未得到充分保护的有价值文档,同时建立大量命令和控制 (C2) 通道以实现持久性。

Sucuri指出,Balada 注入活动遵循一个确定的月度时间表,通常在周末开始,在周中左右结束。

Balada 主要利用基于 Linux 的主机,但基于 Microsoft 的 Web 服务器(如 IIS)也不能幸免。Balada 遵循其他当代恶意软件活动中的做法,利用由随机、不相关的词组成的新注册域来吸引受害者点击并将其重定向到提供恶意负载的网站。

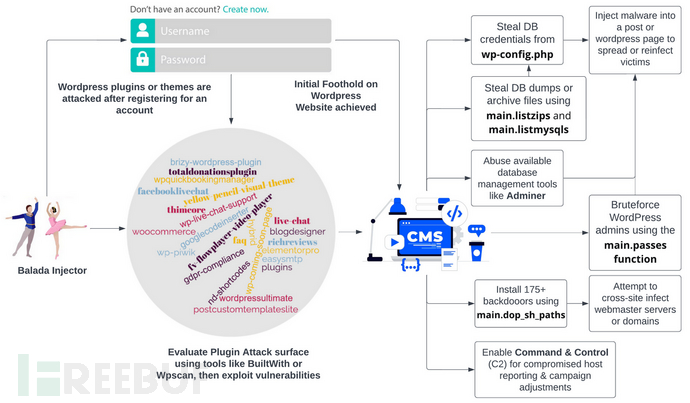

这些网站通常会以虚假的IT支持服务、现金奖励通知、甚至像CAPTCHAs这样的安全验证服务为幌子。图一总结了Balada将寻求利用的初始攻击载体、试图滥用的服务或插件以及一些公认的持久性载体。巴拉达一旦植入,将很难移除。

图一:针对 WordPress CMS 的基本 Balada 注入工作流程和功能

识别 Balada 注入

Sucuri 的研究进一步证实,Balada 的主要恶意软件例程通常位于受感染设备上的“ C:/Users/host/Desktop/balada/client/main.go”路径。一个半维护的Virus Total集合突出显示了与 Balada 提供的恶意软件及其感染相关的常见文件哈希、URL 和其他指标。

Sucuri还在被入侵的机器日志中反复观察到,从2020年底开始,Balada利用一个过时但反复出现的用户代理 "Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.125 Safari/537.36"。自 2017 年以来,Balada 活动已与 100 多个独特域相关联。Balada 利用“ main.ex_domains ”功能来存储和重用域,以便在每月的感染活动中进行未来攻击。图二的列表突出显示了在最近分析的Balada注入活动中观察到的一小部分常见域。

图二:Balada注入活动中观察到的一小部分常见域

防御措施

对于预防 Balada 感染,除了确保网络服务器主机、网站插件、主题或相关软件保持最新状态,还应该通过 Cisco Umbrella 或 DNSFilter 等解决方案确保DNS 安全可靠。这些功能可以提供网络级或漫游客户端解决方案,以识别、阻止重定向尝试和已知恶意网站的DNS请求。

企业还应该执行强密码政策,特权用户必须满足多因素认证或其他有条件的访问政策,创建特权账户应向有关团队发出提醒。此外企业还应考虑实施或定期评估以下内容:

- 定期审核 Web 应用程序必要的插件、主题或软件,删除所有不必要或未使用的软件。

- 针对 Web 应用程序进行内部和常规渗透测试或类似评估,以在 Balada 之前识别可利用的弱点。

- 对关键系统文件启用文件完整性监控 (FIM)。

- 严格限制对 wp-config、网站备份数据、日志文件或数据库存档等敏感文件的访问,并确保数据保留策略在不再需要时清除此数据的旧版本。

- 禁用不必要的或不安全的服务器服务和协议,如 FTP。