知名安全厂商Bitdefender 发布的一份报告称,他们在过去6个月中发现了 6万款不同类型的 Android 应用秘密地嵌入了广告软件安全程序。

报告指出,经分析,该活动旨在将广告软件传播到用户的Android系统设备,以此来增加收入。然而,网络攻击者可以轻松地改变策略,将用户重定向到其他类型的恶意软件,如针对银行账户的窃取程序。

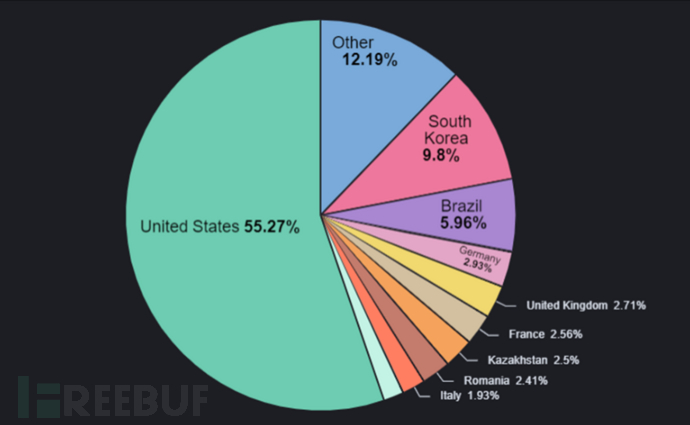

据统计,该广告软件主要针对美国用户(55.27%),其次是韩国(9.8%)、巴西(5.96%)和德国(2.93%)。大量独特样本表明,有人设计了一个自动化过程来创建带有恶意软件的应用程序,通过仿冒游戏破解程序、免费 VPN、Netflix 虚假教程、无广告版YouTube/TikTok以及虚假的安全程序来分发。

广告软件活动的国家分布

偷偷安装以逃避检测

这些应用程序托管在第三方网站上,研究人员没有在 Google Play 的应用程序中发现相同的广告软件。访问这些网站时,用户将被重定向到这些应用的下载站点,当用户安装这些应用程序后,并不会将自身配置为自动运行,因为这需要额外的权限。相反,它依赖于正常的 Android 应用程序安装流程,该流程会提示用户在安装后“打开”应用程序。

此外,这些应用程序不会显示图标,并在应用程序标签中使用 UTF-8 字符,因此更难被发现。这是一把双刃剑,因为这也意味着如果用户在安装后不启动该应用程序,则该应用程序很可能不会在安装后启动。

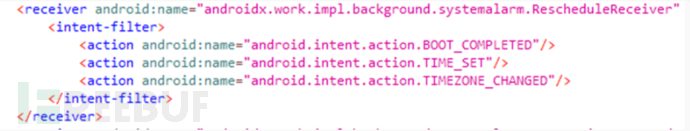

如果启动,该应用程序将显示一条错误消息,指出“应用程序在您所在的地区不可用。点击确定卸载。”但实际上,应用程序并没有被卸载,而只是在注册两个意图(Intent)之前进行了休眠,这两个意图可让应用程序在设备启动或设备解锁时开始运作。Bitdefender 表示后一种意图在前两天被禁用,可能是为了逃避用户的检测。

注册启动广告程序的 Android 意图

启动后,该应用程序将连接到运营方的服务器并检索要在移动浏览器中显示或作为全屏 WebView 广告显示的广告链接。

Android 设备是恶意软件开发人员的高度攻击目标,因为用户能够在不受 Google Play 商店保护之外的其他地方安装应用程序。但目前,即便在Google Play 中也未必安全。近期,来自 Dr. Web 和 CloudSEK 的研究人员发现,恶意间谍软件 SDK 通过 Google Play 上的应用程序在 Android 设备上竟安装了超过 4 亿次。

虽然 Google Play 仍然有恶意应用程序,但从官方商店安装 Android 应用程序总体还是要安全得多,强烈建议用户不要从第三方站点安装任何 Android 应用程序,因为它们是恶意软件的常见载体。