译者 | 李睿

审校 | 重楼

在计算世界中,安全性在保护资源方面起着至关重要的作用。在过去的10年,网络安全机构和服务商已经创建了各种安全模型来确保信息的机密性、完整性和可用性。他们提出了企业可以采用的方法来建立正式的信息安全政策。这些策略旨在为部署安全措施和实践提供结构化方法,以保护敏感信息并防止出现安全漏洞。了解不同的安全模型、这些模型的特性以及它们对特定情况的适用性对于企业来说是至关重要的。它使人们能够在选择适当的安全模型时做出明智的决定,从而有效地解决安全问题并保护计算资源。

访问控制模型

访问控制模型是最常用的模型之一,被设计用来帮助创建与不同资源(例如文件、数据库和网络)的系统/用户级访问相关的策略。其经验法则是只提供对执行其职责所需的实体的访问。该模型包含三种主要的控制类型:自主访问控制(DAC)、强制访问控制(MAC)和基于角色的访问控制(RBAC)。使用自主访问控制(DAC),资源所有者有能力决定“谁可以访问什么?”例如,文件的所有者决定他们想要授予谁访问权限和其他权限(编辑或查看权限)。由于其多功能性和易用性,自主访问控制(DAC)模型通常被较小的组织所采用。

另一方面,像国防和政府等部门通常采用非常严格的控制策略,例如强制访问控制(MAC)。强制访问控制(MAC)模型中的访问限制可以基于分配给资源的安全标签来强制执行。这些标签决定了访问资源所需的安全许可级别。它们还支持一种结构化的方法来实现安全措施,并防止对敏感数据的未经授权的访问。然而,大多数企业都需要一个中间地带,也就是一种不太严格但也不太自由的控制。在这种情况下,基于角色的访问控制(RBAC)是最合适的。它根据企业中分配的用户角色授予访问权限。这使得企业可以在角色发生变化时轻松修改访问权限,而不需要修改每个用户的访问权限。

Take-Grant模型

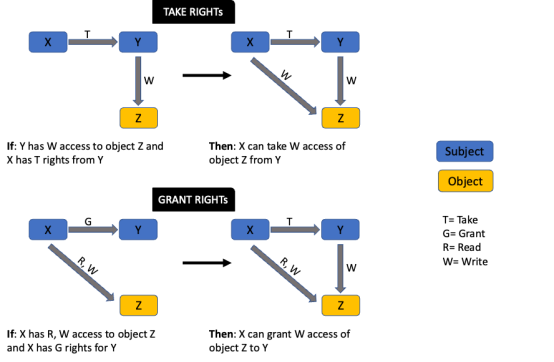

Take-Grant模型依赖于个人可以向其他个人或实体授予或获取权限的概念。该模型的有效性可以通过有向图表示来清楚地评估。在这个模型下有两个主要的规则。使用“获取规则”,一个主体可以从另一个主体获得权限,而“授予规则”允许一个主体授予另一个主体的访问权限。

例如,营销部门的员工可以访问营销资产,而IT部门的员工可以访问敏感的技术信息。如果营销团队成员需要访问技术文档,他们将需要请求对资源具有授予权限的人员。在这种情况下,可能是IT主管。

图1是Take-Grant模型的有向图,需要注意权限如何从一个主体传递到另一个主体或从一个主体传递到一个对象。

图1有向图(Take-Grant模型)

Biba模型

该模型的设计与Bell-LaPadula模型非常相似,主要区别在于它关注数据完整性。它还基于分配给资源的级别的多级安全系统中流动的信息。该模型的两个主要组件包括简单完整性属性(SIP)和*(星号)完整性属性。在简单完整性属性(SIP)中,处于更高安全级别的用户无法读取给定级别的数据,也就是“不向下读取”。例如高级工程师不能阅读初级工程师所做的代码更改,直到它们被提交。在*(星号)完整性属性下,给定级别的数据不能由较低级别的用户修改,也就是“无写操作”。金融和医疗保健等机构通常采用这种模式来保护患者记录和其他敏感信息。

Clark-Wilson模型

数据完整性是Clark-Wilson模型的主要关注点,该模型允许通过受控接口/访问门户进行有限的修改。对于用户来说,职责是分离的,他们的资源访问是有限的,如图2所示。该模型有三个主要组成部分:约束数据项(CDI)、完整性验证过程(IVP)和转换过程(TP)。约束数据项(CDI)执行了访问控制,以确保授权访问。完整性验证过程(IVP)用于检查数据完整性。在数据的完整性建立之后,转换过程将控制进行的修改。该模型广泛应用于数据完整性和安全性至关重要的电子商务和金融行业。

图2 Clark Wilson模型

非干扰模型

非干扰模型基于分离安全级别和信息流的概念,重点关注机密性。它的两个主要组件是高级安全性和低级安全性。在高级安全性上执行的操作不应该对低级安全性的用户产生影响,甚至不应该引起用户注意。这可以防止信息泄露,并提供了对木马和后门等秘密程序的保护。它广泛应用于安全信息流至关重要的政府或军事领域。

可信计算基(TCB) 模型

顾名思义,可信计算基(TCB)模型确保企业内部使用的所有计算资源都是可信的,并且没有安全漏洞。它的四个主要组件是安全策略、安全内核、参考监视器和安全边界。系统的整体安全功能在安全策略下定义,资源访问在安全内核处进行调解。在授予访问权限之前,引用监控器验证每个资源的授权。最后,安全边界会阻止或限制外部世界对企业资源的访问。大多数顶级科技公司使用可信计算基(TCB)来确保系统设计的安全性。

Brewer -Nash 模型

该模型广泛应用于法律和咨询领域,当员工能够访问与不同客户相关的关键数据时,可以防止利益冲突。它基于一种隔离数据以防止未经授权的访问的概念。创建数据的逻辑或物理隔离可以保证一个客户的数据不能被与另一个客户合作的员工访问。

Graham-Denning模型

该模型基于主题和对象的安全创建。它定义了谁可以访问/更改哪些数据。它主要以数据完整性和访问控制为中心,建立了只有经过授权的主体才能访问数据对象的事实。它广泛用于银行和电子商务网站,其中客户帐户信息及其交易/购买是重要的保护。它有八个主要规则,包含安全地创建/删除主题和对象,同时确保安全的读、写、删除和授予访问权限。

Harrison-Ruzzo-Ullman模型

该模型是Graham-Denning模型的扩展,用于确保后端系统(例如操作系统和数据库)的安全性。它定义了一组为主体/用户提供访问权限的过程。这可以用矩阵表示,其中主题和对象分别按行和列组织。引入了一个额外的控件,以启用矩阵的修改权限,同时实现了完整性规则,以确保用户不能创建违反系统级验证需求的新主题或对象。此模型的一个明确应用是在操作系统中,其中对系统资源的访问由授权级别决定。因此,用户只能使用他们被授权访问的资源。

在这些模型中,有各种可用的安全控制来确保系统的安全性和准确性。以下是一些可以帮助企业选择适合其需求和系统功能的控件的因素:

- 通用标准(CC):这是一组用于评估和验证系统安全特性的标准。它涉及基于评级的方法,旨在提供产品的主观评价。通用标准(CC)包含两个关键元素:一是保护配置文件,它指定产品必须满足的安全需求;二是安全目标,它评估企业为保护其产品所采取的措施。

- 运营授权(ATO):作为基于风险的方法的一部分,在使用任何资源或产品之前都需要获得官方批准。这就是所谓的“操作授权”。授权者可以做出四个关键决定:操作授权、共同控制授权、使用授权和拒绝授权。

- 界面:应用程序可以包含一个受限或受限的界面,根据用户授权的权限限制用户的访问或可见性。

原文标题:Guarding Against Threats: Examining the Strengths and Applications of Modern Security Models,作者:Akanksha Pathak