Apache Dubbo有漏洞编号的漏洞

(1)Apache Dubbo 反序列化漏洞(CVE-2022-39198)

(2)Apache Dubbo存在远程代码执行漏洞(CVE-2021-32824)

(3)CVE-2021-36162(源于CVE-2021-30180)Yaml 反序列化

(4)CVE-2021-36163

1.1、Apache Dubbo 反序列化漏洞(CVE-2022-39198)

漏洞描述:

由于Dubbo hessian-lite 3.2.12及之前版本中存在反序列化漏洞,攻击者成功利用此漏洞可在目标系统上执行恶意程序代码,甚至接管服务所在服务器。

漏洞影响版本:

Apache Dubbo hessian-lite <=3.2.12

Apache Dubbo 2.7.x <=2.7.17

Apache Dubbo 3.0.x <=3.0.11

Apache Dubbo 3.1.x <=3.1.0

漏洞在野情况:

exp暂未公开。

漏洞修复方式:

Apache已发布修复了此漏洞的更新版本,可通过下载官方的版本更新修复漏洞,下载地址如下:https://github.com/apache/dubbo/tags

注:此通报无漏洞编号

1.2、关于Apache Dubbo Hession反序列化漏洞的通报

1.产品描述:Apache Dubbo hessian-lite是一款微服务开发框架

2.影响产品或组件及版本:Apache Dubbo 2.7.x版本:<= 2.7.17,Apache Dubbo 3.0.x版本:<= 3.0.11,Apache Dubbo 3.1.x版本:<= 3.1.0

3.技术细节表述: 在Apache Dubbo hessian-lite 3.2.12及之前版本存在反序列化漏洞,未经授权的攻击者可通过构造恶意请求在目标系统上执行任意代码。

4.修补措施:目前官方已在高版本中修复了该漏洞,受影响用户可以升级到Dubbo hessian-lite 版本 >=3.2.13。

5.漏洞来源:https://lists.apache.org/thread/8d3zqrkoy4jh8dy37j4rd7g9jodzlvkk

1.3、Apache Dubbo存在远程代码执行漏洞(CVE-2021-32824)

发布时间:来源: zhangyusen@zqfae.com

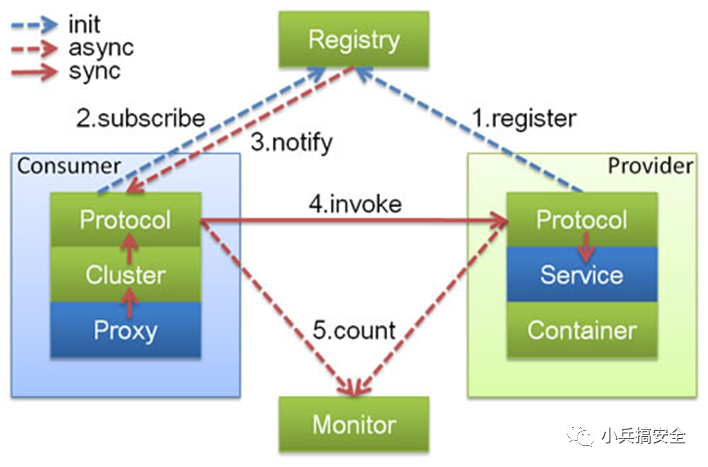

1.产品描述:Apache Dubbo是美国阿帕奇(Apache)基金会的一款基于Java的轻量级RPC(远程过程调用)框架。该产品提供了基于接口的远程呼叫、容错和负载平衡以及自动服务注册和发现等功能。

2.影响产品或组件及版本(必填):2.6.10 和 2.7.10之前的版本均受影响

3.受影响资产情况:通过资产测绘系统fofa发现,全球共14,291个使用记录,其中第一名中国10435个,第二名美国1723个、第三名新加坡114个。

4.技术细节表述:2.6.10和2.7.10之前的版本容易通过Telnet处理程序中的任意bean操作执行预授权远程代码。Dubbo主服务端口可用于访问Telnet处理程序,它提供一些基本方法来收集服务公开的提供者和方法的信息,甚至可以允许关闭服务。此端点不受保护。此外,可以使用“invoke”处理程序调用提供程序方法。此处理程序使用FastJson的安全版本来处理调用参数。然而,生成的列表稍后将使用“PojoUtils.realize”进行处理,该列表可用于实例化任意类并调用其setter。尽管FastJson通过默认阻止列表得到了适当的保护,但“PojoUtils.realize”没有,攻击者可以利用它实现远程代码执行。

5.修补措施:官方已发布新版本,链接为:https://github.com/apache/dubbo

6.漏洞来源:https://securitylab.github.com/advisories/GHSL-2021-034_043-apache-dubbo/

1.4、Apache Dubbo 远程代码执行漏洞预警

1. 概述

2022年10月19日,中测安华必达实验室发现Apache披露了名为“Apache Dubbo 远程代码执行漏洞”的高风险漏洞,攻击者可利用该漏洞通过构造特定请求在目标服务器上执行恶意代码。中测安华必达实验室从该漏洞的基本信息、漏洞影响、修复情况等多方面信息初步研判,该漏洞危害风险较高影响较大,提醒用户及时采取消控措施。

2. 漏洞分析

2.1 漏洞信息概要

漏洞名称

Apache Dubbo 远程代码执行漏洞

漏洞编号

CNNVD编号:暂无

CNVD编号:暂无

CVE编号:CVE-2022-39198

漏洞类型:代码执行

危害等级:高危

CVSS 3.0:8.1 (AV:N/AC:H/PR:N/UI:N/S:U/C:H/I:H/A:H)

相关厂商:Apache

受影响产品:Apache Dubbo

厂商修复情况

厂商已修复

注:漏洞类型与危害等级参考[信息安全技术 安全漏洞分类 GB/T 33561-2017]

2.2 漏洞详情描述

Apache Dubbo是一款微服务框架,为大规模微服务实践提供高性能RPC通信、流量治理、可观测性等解决方案,涵盖Java、Golang等多种语言 SDK 实现。

在Apache Dubbo中发现了一个高危漏洞。受此问题影响的是未知功能。对未知输入的操作会导致权限提升漏洞。应用程序会反序列化不受信任的数据,而无需充分验证生成的数据是否有效。受影响的是机密性、完整性和可用性。

2.3 漏洞影响评估

2.3.1 受影响产品范围

hessian-lite <= 3.2.12

Apache Dubbo 2.7.x <= 2.7.17

Apache Dubbo 3.0.x <= 3.0.11

Apache Dubbo 3.1.x <= 3.1.0

2.3.2 漏洞危害评估

根据Oracle官方信息,远程攻击者成功利用该漏洞后可导致代码执行。中测安华必达实验室尚未发现针对该漏洞的利用工具。中测安华必达实验室对该漏洞影响情况评估后认为,相关漏洞极有可能存在被攻击者进一步利用的风险。鉴于使用Apache Dubbo产品的用户群体较大,建议尽快去Apache官方网站下载升级补丁或更新至安全版本。

中测安华必达实验室将持续对此漏洞开展分析,及时更新相关信息,并通告提醒用户。

3. 修复建议

3.1 厂商修复建议

Apache官方公告信息给出详细修复建议,获取链接如下:

https://lists.apache.org/thread/8d3zqrkoy4jh8dy37j4rd7g9jodzlvkk

4.参考链接

https://www.openwall.com/lists/oss-security/2022/10/18/3

5.时间线

Apache Dubbo Hession反序列化漏洞

1.5、Apache Dubbo Hession反序列化漏洞

1.系统介绍

Apache Dubbo是一款高性能、轻量级的开源服务框架,提供了RPC通信与微服务处理两大关键能力。近日,Apache发布安全公告,修复了影响Apache Dubbo多个版本的一个反序列化漏洞(CVE-2022-39198)。由于Dubbo hessian-lite 3.2.12及之前版本中存在反序列化漏洞,成功利用此漏洞可在目标系统上执行恶意代码。

2.漏洞描述

2022年10月20日,我司安全团队监测到Apache Dubbo Hession反序列化漏洞,攻击者可利用该漏洞获取服务器权限,鉴于这些漏洞影响范围极大,请相关用户尽快采取措施进行防护。

3.危害影响

受影响版本

●Apache Dubbo 2.7.x版本:<= 2.7.17

●Apache Dubbo 3.0.x版本:<= 3.0.11

●Apache Dubbo 3.1.x版本:<= 3.1.0

不受影响版本

●Apache Dubbo 2.7.18

●Apache Dubbo 3.0.12

●Apache Dubbo 3.1.1

4.修复建议

正式方案:

目前该漏洞已经修复,受影响用户可以升级到Dubbo hessian-lite版本>=3.2.13;或升级Apache Dubbo到以下版本:

Apache Dubbo 2.7.x版本:>= 2.7.18

Apache Dubbo 3.0.x版本:>= 3.0.12

Apache Dubbo 3.1.x版本:>= 3.1.1

Apache Dubbo下载链接:

https://github.com/apache/dubbo/tags

Dubbo hessian-lite下载链接:

https://github.com/apache/dubbo-hessian-lite/releases

1.6、关于Apache Dubbo多个高危漏洞(CVE-2021-36162、CVE-2021-36163)的预警提示

1.漏洞详情

Apache Dubbo是一款应用广泛的Java RPC分布式服务框架。近日披露Apache Dubbo多个高危漏洞:

CVE-2021-36162 中,Apache Dubbo多处使用了yaml.load,攻击者在控制如ZooKeeper注册中心后可上传恶意配置文件从而造成了Yaml反序列化漏洞。

CVE-2021-36163 中,Apache Dubbo中使用了不安全的Hessian 协议,攻击者可以利用此漏洞触发反序列化,造成远程代码执行漏洞。

建议受影响用户及时更新至安全版本进行防护,做好资产自查以及预防工作,以免遭受黑客攻击。

2.影响范围

2.7.0 <= Dubbo <= 2.7.12

3.0.0 <= Dubbo <= 3.0.1

3.修复建议

升级 Apache Dubbo 至最新版本。