来自 ESET 的安全研究人员近日发现了一种劫持 UEFI 的恶意软件,并将其命名为 BlackLotus。该恶意软件被认为是首个可以在 Win11 系统上绕过 Secure Boot 的 UEFI bootkit 恶意软件。

设备一旦感染该恶意软件,就会在 Win11 系统中禁用 Defender、Bitlocker 和 HVCI 等防病毒软件。该恶意软件最早可以追溯到 2022 年 10 月,在黑客论坛上以 5000 美元的价格出售。

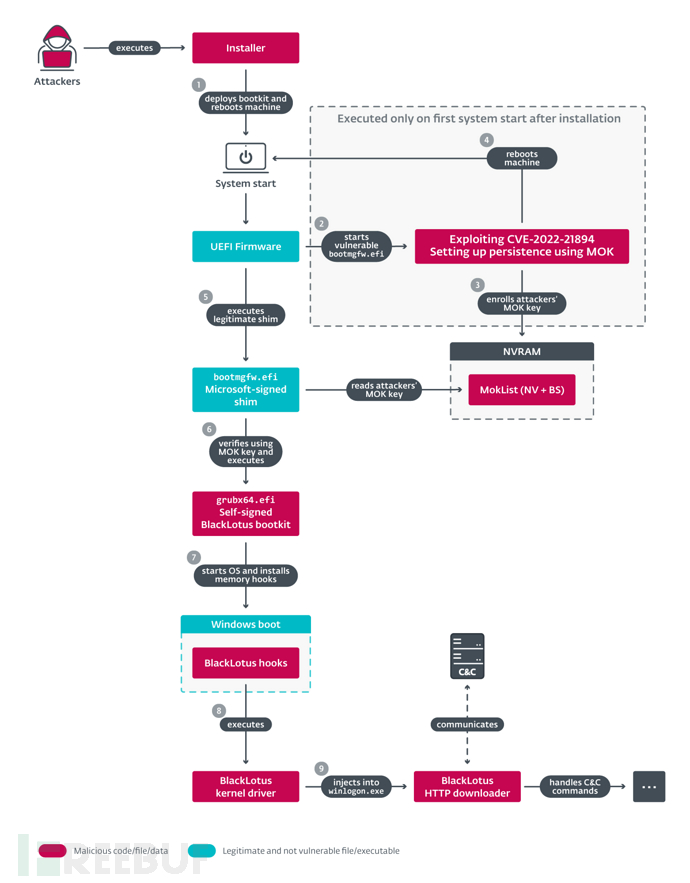

BlackLotus 利用存在一年多的安全漏洞(CVE-2022-21894)绕过 UEFI 安全启动并将自身永久嵌入计算机中。

ESET说,BlackLotus安装程序可以是在线或离线的,它们之间的区别是,离线变体携带有漏洞的Windows二进制文件;在线版本的安装程序 直接从微软商店 下载Windows二进制文件。

研究人员看到以下三个文件被bootkit所滥用。

- https://msdl.microsoft.com/download/symbols/bootmgfw.efi/7144BCD31C0000/bootmgfw.efi

- https://msdl.microsoft.com/download/symbols/bootmgr.efi/98B063A61BC000/bootmgr.efi

- https://msdl.microsoft.com/download/symbols/hvloader.efi/559F396411D000/hvloader.Efi

Smolár解释说,利用CVE-2022-21894,允许绕过安全启动并安装引导工具包。然后可以在早期启动阶段执行任意代码,此时UEFI启动服务功能仍然可用。这允许攻击者在没有物理访问的情况下,在启用了UEFI安全启动的机器上做许多他们不应该做的事情,比如修改只有Boot-services的NVRAM变量。而这正是攻击者在下一步为bootkit设置持久性的优势所在。

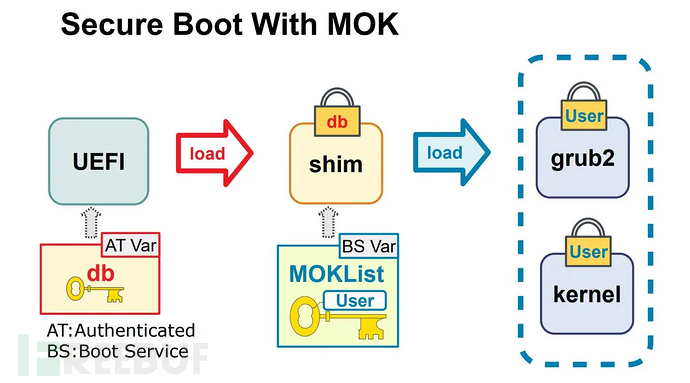

通过向MokList、Boot-services-only NVRAM变量写入它自己的MOK来设置持久性。通过这样做,它可以使用合法的微软签名的垫片来加载其自签名(由属于写入MokList的密钥的私钥签名)的UEFI启动包,而不是在每次启动时利用漏洞。

要注意的是,CVE-2022-21894的概念验证(PoC)利用代码自2022年8月以来已经公开提供了半年多的时间。虽然微软已经在 2022 年 1 月发布更新修复了该漏洞,但由于受影响的、有效签名的安装文件仍未添加到 UEFI 锁定列表中,因此攻击者依然可以利用该漏洞。

参考链接:https://www.bleepingcomputer.com/news/security/blacklotus-bootkit-bypasses-uefi-secure-boot-on-patched-windows-11/