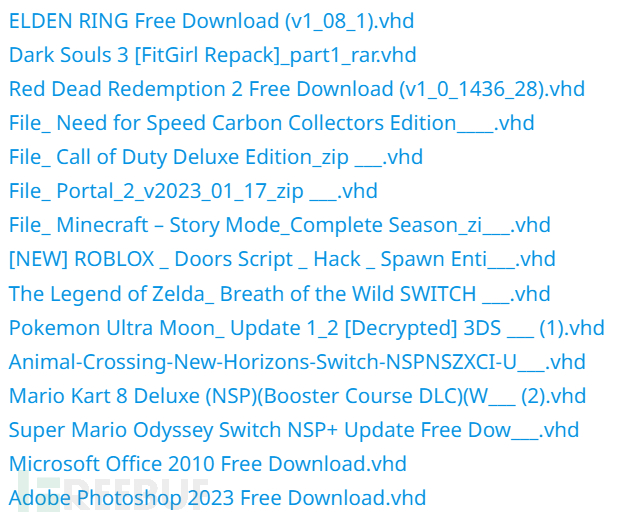

因为微软默认禁用了互联网下载文件的宏代码,攻击者在恶意软件分发中开始越来越多地使用磁盘镜像文件(如 ISO 和 VHD)。近期,研究人员发现攻击者在利用 VHD 文件分发 ChromeLoader。从文件名来看,攻击者将恶意软件伪装到任天堂和 Steam 游戏的破解版中。如下所示,一些游戏是付费游戏。

分发的文件名

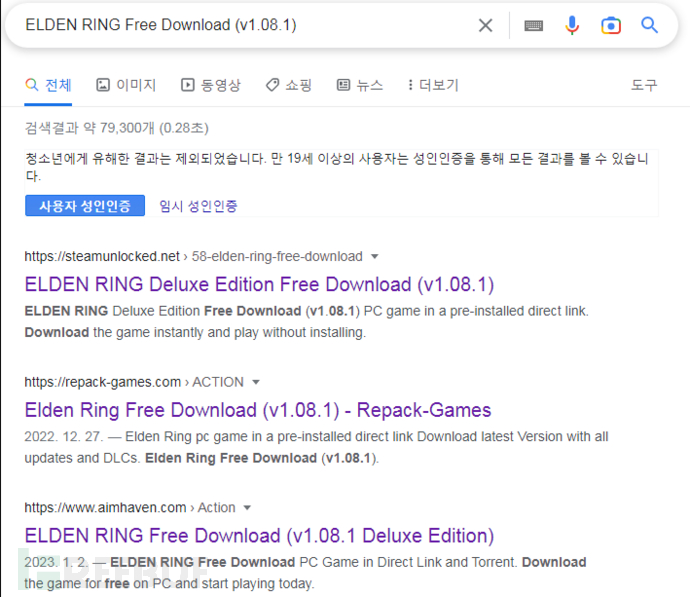

利用文件名在 Google 上进行检索,可以发现多个分发恶意软件的网站。其中都部署了大量的破解版游戏与破解版付费应用程序,从任何一个来源下载非法程序都会中招。

搜索引擎结果

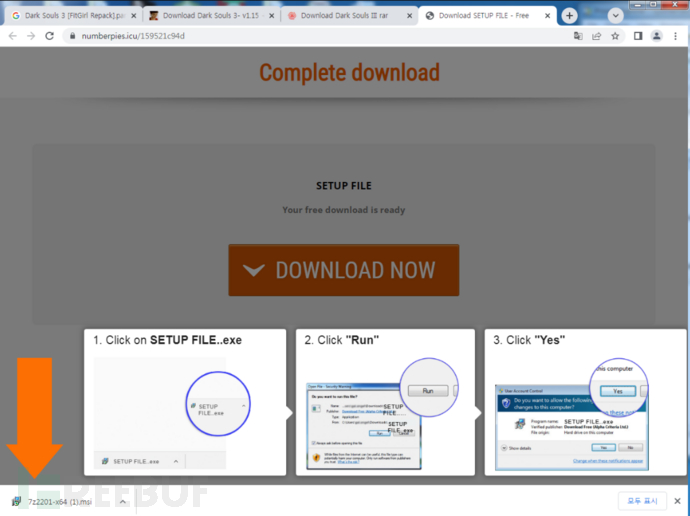

例如点击恶意网站的广告,下载一个普通的程序文件:

恶意网站广告

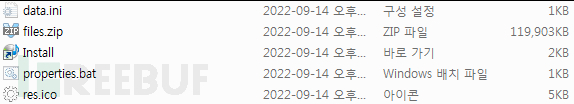

用户很容易将 VHD 文件误认为是游戏相关的程序,VHD 中的文件如下所示。除了 Install.lnk 文件之外的所有文件都被隐藏了,因此普通用户只会看到 Install.lnk 文件。

VHD 中的文件

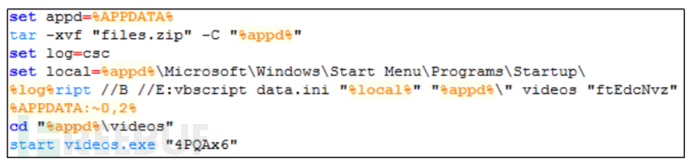

LNK 文件会运行 properties.bat 文件,该脚本会调用 tar 命令解压 files.zip 文件到指定目录。

properties.bat

files.zip 文件中包含良性文件和与 node-webkit(nw.js) 相关的恶意 JavaScript 文件(注:node-webkit 是一个使用 Chromium 和 Node.js 的网络应用程序。),通过 nw.exe 运行并引用 package.json 文件中写入的数据进行加载。

files.zip

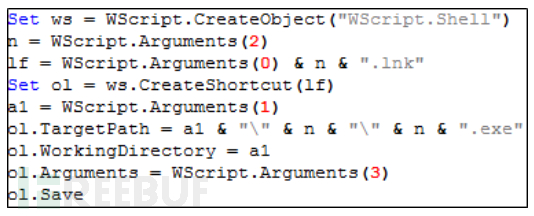

properties.bat 运行 data.ini 文件与解压后生成的 videos.exe 文件。前者为 VBS 脚本,会在 %AppData%\Microsoft\Windows\Start Menu\Programs\Startup\ 中创建 videos.exe 的快捷方式。

data.ini

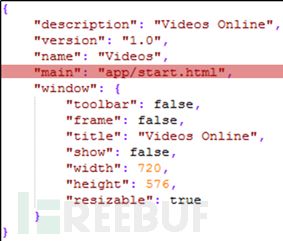

videos.exe 文件里有 nw.exe 文件,可以引用 package.json 来运行 main 函数指定的脚本文件。本例中指定的是 start.html 文件,其中包含混淆后的恶意 JavaScript 文件。

package.json

最终,videos.exe 文件会执行 start.html 中的恶意 JavaScript 代码下载 ChromeLoader。ChromeLoader 是一种通过 Chrome 扩展程序执行恶意行为的广告类恶意软件,也可以窃取浏览器凭据并篡改浏览器设置。

总结

最近,使用磁盘镜像文件的恶意软件有所增加,攻击者也常常将恶意软件伪装成破解游戏和破解程序。用户在执行从未知来源下载的文件时,必须格外小心。安全研究人员建议,用户要从官方网站下载软件。