网络安全服务商Resecsecurity公司表示,在过去一年半的时间里,该公司已经观察到针对全球多个国家和地区的多个数据中心的网络攻击,导致一些全球规模最大的企业的信息泄露,并在暗网上发布访问凭证。

Resecsecurity公司在一篇博客文章中指出:“针对数据中心攻击的恶意网络活动在供应链网络安全方面开创了重要的先例。我们预计网络攻击者将会增加针对数据中心及其客户相关的恶意网络活动。”

Resecsecurity公司并没有透露受到攻击的大型企业的名称,但根据彭博社的一篇报道,网络攻击者窃取了包括阿里巴巴、亚马逊、苹果、宝马、高盛、华为、微软和沃尔玛在内的大型公司的数据中心访问凭证。彭博社表示,已经查阅了Resecsecurity公司调查的与该恶意活动有关的文件。

Resecsecurity公司在2021年9月首次发出警告,网络攻击者将发动针对数据中心的恶意攻击,并在2022年和2023年1月进一步发布了另外两次恶意攻击事件。该公司表示,此次恶意攻击的目标是从数据中心主要客户的企业和政府机构那里窃取敏感数据。

客户记录被发布到暗网上

最近,在各种恶意攻击中窃取的与大型企业数据中心有关的访问凭证被发布在地下论坛breach上,并被研究人员检测到。其特定数据缓存的一些片段也被各种威胁行为者在Telegram上共享。

Resecsecurity公司在暗网上发现了几个来自亚洲的网络攻击者,他们在行动过程中设法访问了客户记录,并从一个或多个与几个企业数据中心使用的特定应用程序和系统相关的数据库中窃取了这些记录。

在其中一个案例中,最初的访问权限可能是通过与其他应用程序和系统集成的易受攻击的帮助台或票据管理模块获得的,这能够使网络攻击者进行横向移动。

Resecsecurity公司表示,网络攻击者能够提取一份带有相关视频流标识符的闭路电视摄像头列表,用于监控数据中心运营环境,以及与数据中心IT人员和客户相关的凭据信息。

在收集了凭据之后,网络攻击者执行主动探测,以收集有关管理数据中心运营的企业客户代表、购买的服务列表和部署的设备的信息。

恶意活动以客户端验证数据为目标

Resecsecurity公司声称,2021年9月,当该公司的研究人员首次观察到这一恶意活动时,网络攻击者能够从2000多个数据中心的客户那里收集各种记录。这些包括凭据、电子邮件、移动电话和身份证信息等,可能用于某些客户端验证机制 (例如在2023年1月24日,受影响的公司要求客户更改密码) 。

该公司表示,这名黑客还入侵了一个用于注册访问者的内部电子邮件账户,然后可能被用于网络间谍活动或其他恶意目的。

在2022年观察到的第二次恶意攻击活动中,网络攻击者能够从总部位于新加坡的数据中心中窃取一个可能包含1210条记录客户数据库。

第三次恶意攻击发生在今年1月,美国的一家企业是之前受到网络攻击影响的数据中心之一的客户。Resecsecurity公司的研究人员说,“与前两次事件相比,关于这次事件的信息仍然有限,但Resecsecurity公司能够收集到授权访问另一个数据中心客户门户的IT人员使用的多个凭据。”

然后在1月28日,在恶意活动中被盗的数据在暗网上一个名为Ramp的地下社区被出售,该社区经常被初始访问经纪人和勒索软件组织使用。

Resecsecurity公司的研究人表示:“黑客很可能意识到他的行为可能会被检测到,数据的价值可能会随着时间的推移而下降,这就是将其数据实现货币化的一个预期步骤的原因。”他补充说,数据转储可能还有其他原因。民族国家行为者经常使用这种策略来掩盖他们的网络攻击活动,通常是为了模糊攻击动机。

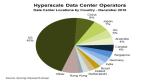

亚洲的一些数据中心受到攻击

虽然Resecsecurity公司并没有透露被攻击的数据中心运营商的名称,但彭博社报道称,新加坡科技电信媒体公司(ST Telemedia)全球数据中心是受害者之一。

据彭博社报道,这家数据中心运营商承认,其客户的网站在2021年被入侵,但表示客户的IT系统或数据没有风险。

Resecsecurity公司声称,在泄露的数据中,其中包括全球业务的金融机构、投资基金、生物医学研究公司、技术供应商、电子商务网站、云服务、互联服务供应商和内容交付网络公司的数据。研究人员称,这些公司在美国、英国、加拿大、澳大利亚、瑞士、新西兰和中国设有总部。

Resecurity公司还没有确定已知的APT组织对此次攻击负责。研究人员指出,受害者可能受到多个不同行动者的影响。

此外,Resecsecurity公司表示,选择RAMP地下社区作为提供数据的市场提供了一些线索。”

Resecsecurity公司已与受害方以及美国计算机安全应急响应组(CERT)共享有关恶意活动的信息,该公司还与美国执法部门分享了信息,因为这些数据中有大量与《财富》500强企业相关的信息。