2019年国资委下发《关于做好国资国企网络信息安全在线监管平台建设工作的通知》,明确要求:“加快集团公司及所属企业互联网出入口收敛,切实减少暴露面和风险点,初步形成基础设施一张网、资产态势一张图、安全监管一盘棋、风险管控一条线、产业服务一站通等支撑能力。”

基于国家法律法规和监管部门的网络安全管理要求,结合大型企业集团网络安全风险管控的需求,我们提出了一个有针对性的、并通过了真实项目验证的互联网出口缩减规划和实施工作方案。

规划思路

企业互联网出口管理,包括了外部人员通过互联网访问企业内部应用系统和企业内部员工访问互联网的双向管理。互联网出口缩减的前提条件是不影响企业正常业务活动的开展。

基于对成功实施过互联网出口缩减的大型企业的广泛调研和分析,我们可以总结出互联网出口缩减方案由全域组网和互联网出口设置、互联网应用(指外部需要通过互联网访问的应用系统)整合和保留、互联网出口的安全保护和运维管理三个部分组成。

全域组网是指实现大型企业的集团和所有分、子公司的网络互联,在此基础上,分、子公司可使用指定的互联网出口,缩减掉本单位的互联网出口。

由于互联网应用支撑了各单位的业务活动和企业管理,这是分、子公司开通互联网出口的重要原因。对分、子公司的互联网应用进行整合,并迁移到集团数据中心,可以缩减掉分、子公司与互联网应用相关的出口。因监管、合规、业务等需要,必须在本地开通互联网出口的,可予以保留。

互联网出口缩减后,会造成网络安全风险更加集中。这需要进一步强化对缩减后的互联网出口进行统一管理,其中建设和完善高效的网络安全运营体系尤为重要。

互联网出口缩减方案设计按照三步走的方法,即了解现状、规划未来、制定实施路径:

第一步了解现状

梳理企业互联网出口的数量和互联网应用的数量和分布情况,识别互联网出口缩减的范围。

第二步规划未来

结合企业的业务、网络、应用、安全管理等特色,重点规划三方面的方案:全域组网和互联网出口设置、互联网应用的整合和保留、互联网出口安全保护和运维管理。

第三步制定实施路径

基于互联网出口设置和安全管理的现状和未来规划,识别互联网出口缩减方案的各项任务,按照任务的优先级和任务间的逻辑关系进行排序,制定实施路径。

规划原则

互联网出口管控规划一般遵循以下原则:

01科学性

国资委下发《关于做好国资国企网络信息安全在线监管平台建设工作的通知》后,多家大型央企均已开展相关工作,积累了丰富的成功经验。企业可以监管合规要求为基础,借鉴同行业大型央企的成功经验,与安全厂商、运营商多渠道调研与交流,多种技术方案评估与借鉴,提高方案设计的科学性。

02先进性

企业在实际规划时,所设计的方案在技术路线上应当与当今世界的技术发展方向和国内主流应用趋势相一致,保证设计方案与建设内容具有先进性和可持续发展性。

03落地性

企业需要充分评估规划方案和实施路径,根据组织发展现状,综合考虑人、设备、技术、管理与成本等因素,制定可执行、可落地的规划方案。

04安全性

企业在制定互联网出口缩减方案时,应同步考虑安全防护措施,规划时充分考虑网络安全技术与管理的结合,提出后续项目建设的安全指导意见。

05扩展性

互联网出口缩减方案设计时,应当降低对设备与安全厂商的依赖,充分考虑网络安全不断发展变化,力求技术、设备与应用架构可根据情况替换或更新,规划设计同时考虑业务和机构的扩展要求。

规划目标

对互联网出口的管控规划一般须达成以下目标:

01保证监管合规

开展互联网出口缩减工作,要切实减少暴露面和风险点,努力形成“五个一”的支撑能力,即基础设施一张网、资产态势一张图、安全监管一盘棋、风险管控一条线、产业服务一站通,以满足上级监管部门的要求。

02全面统一出口

建设覆盖企业总部和分、子公司的“一张网”,合理设置互联网出口和入口。对外部访问统一管理,所有网络流量需通过企业指定的统一互联网出口和入口。

03业务持续安全

制定合理的应用整合和迁移规划,保障在互联网出口缩减的实施过程中,企业总部和分、子公司的业务活动不受影响。保障重要应用由企业统一进行安全管控,提升整体应用的安全防护能力。

04提升安全水平

完善安全运营管理,加强安全运营的组织、制度和技术建设。加强对互联网出口、互联网入口、集团网络远程接入的监控和防护,将互联网出口的安全监控和运维管理纳入网络安全运营管理体系,全面提升网络安全防护水平。

相关技术分析

当前,OTN(专线)、SD-WAN、MSTP专线是较为先进和流行的组网技术,OTN和MSTP常用于在一定区域内,SD-WAN常用于广泛区域的网络互联。

针对OTN、SD-WAN、MSTP三种组网技术,笔者根据以往项目经验,简单对比了三种方案的优劣,参见下表:

未来风险管理

通过合并、转移、关停等方法,将整合后的互联网应用迁移至企业统一的数据中心,集中进行安全运维管理。因监管、合规、业务等需要,必须在本地开通互联网出口的,可予以保留。

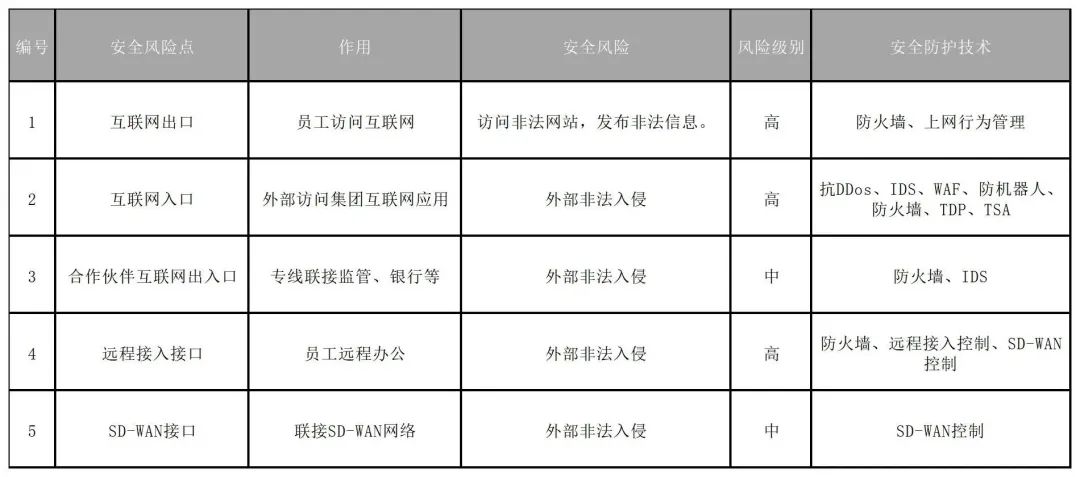

互联网出口缩减完成后,业务风险暴露面主要集中在以下五个方面,分别是互联网出口、互联网入口、合作伙伴互联网出入口、远程接入接口、SD-WAN接口等。

五个方面的风险分析和安全防护技术参见下表:

可能出现的问题与解决办法

01应用协查问题

分、子公司的互联网应用迁移到总部数据中心后,当发生应用系统的故障时,需要分、子公司和总部安全运维团队联合协查,确定故障原因并予以解决。

02IP地址冲突问题

IP地址冲突,会导致主机、终端和其他设备无法正常工作。总部应统一制定IP地址规划,分、子公司应严格按照总部要求分配和管理IP地址,尽量使用DHCP(动态主机配置协议)自动分配IP地址。

03分、子公司互联网出口的安全管控

分子公司因监管、合规、业务等需要保留的互联网出口,需按照集团的统一标准实施互联网出口的安全监控和防护。

04项目实施管理问题

互联网出口缩减的实施涉及到总部和所有分、子公司,也关系到数据中心、网络、应用、人员等各个方面,是一项复杂的工程。集团应制定周密的实施计划,指派专业的人员,管理项目的实施质量和进度。

05分、子公司私自保留互联网出口

分、子公司私自保留互联网出口,将给集团的网络安全带来重大的安全风险,必须严格禁止。集团应从制度上加以明确,通过管理手段和技术手段进行检查,采用绩效考核等方式进行约束。

06网络带宽不足问题

因业务拓展、人员增加、应用系统增多等因素,可能引发网络带宽不足。集团应监控网络的使用情况,及时发现网络带宽不足的问题,做好网络传输策略优化,必要时增加带宽。

总之,大型企业互联网出口的收敛涉及范围广、技术难度高、管理复杂性强,需要投入巨大的人力和物力,因此集团的统一领导和在各方面的支持,以及做好严禁周密的方案设计和实施规划,是成功的关键。

作者简介

张兵,谷安天下数据安全咨询合伙人,数据安全治理委员会专家,全国金融标准化技术委员会证券分技术委员会专家,《中小银行数据安全治理研究报告》、《数据防泄露产品选型指南》报告主编,20多年的信息安全、数据安全、个人信息保护、科技风险等咨询及审计服务经验,获得CISA、CDPSE、CISP-DSG、ISO 27701等证书,熟悉银行业、保险业、证券业、电信互联网行业、医疗健康行业及大型央企的科技管理与风险应对措施,掌握专业的数据安全建设方法论,并具备丰富的项目实践经验。