1、工业无线网络发展及安全问题

随着工业4.0的不断发展,对通信系统有了更大的需求,也有了更高的标准,需要更高效、可靠、快速和灵活的通信系统。在当前的工业生产环境中,主要使用的是有线通信技术,它具有高可靠性,抗干扰性强和安全性高的优势,但是有着高昂的安装与维护的成本、复杂的布局和可拓展性差的劣势。相比于有线通信技术,无线通信技术打破了这些限制,它具有灵活性、拓展性和多功能性,可以适应工业发展,同时无线通信技术不需要复杂的布线,大大降低了网络维护的成本问题[1]。但是这些优点都伴随着一个致命的缺点,无线通信技术是不安全的通信。无线通信技术安全性差的原因在于它的传输的开放性,所以信号很容易被他人恶意截取或干扰[2]。因此,针对以上问题采取安全性的措施是有必要的。采取的安全性措施前提是一定要满足工业无线网络在延迟与可靠性方面的要求,但这些严格的要求同时也造成大多数传统安全防护方法无法使用。例如,延迟的要求与复杂的加密体系结构冲突,所以控制延迟要求被严格控制在几毫秒甚至更低的范围内。在加密方法的鲁棒性上也有体现,一般与信息包的大小有关,而许多工业情况下,信息包大小很短导致鲁棒性较差。也有一些类型的攻击与较低的网络层相关,像干扰攻击在这样的情况下,加密方法是没有办法应对的,就需要PHY层与MAC层的安全工具[1]。

2、无线系统物理层与MAC层攻击威胁

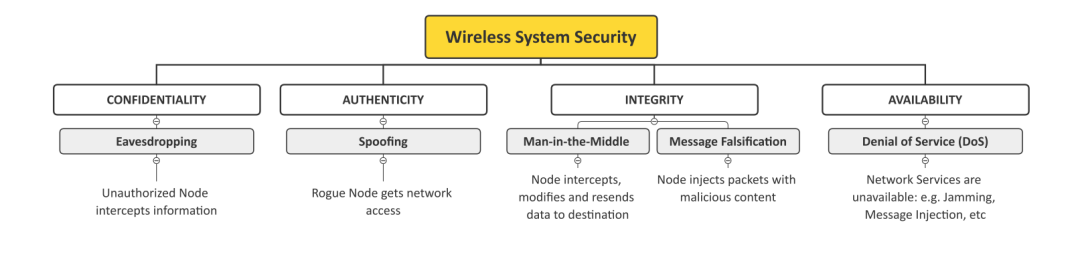

无线本质上是一个不安全的领域。无线电传播使授权用户之间交换信息的过程暴露于主动和被动恶意威胁。无线安全的通用要求要满足机密性、真实性、可用性和完整性[2],如图1所示。

图1 无线通信功能和针对性攻击

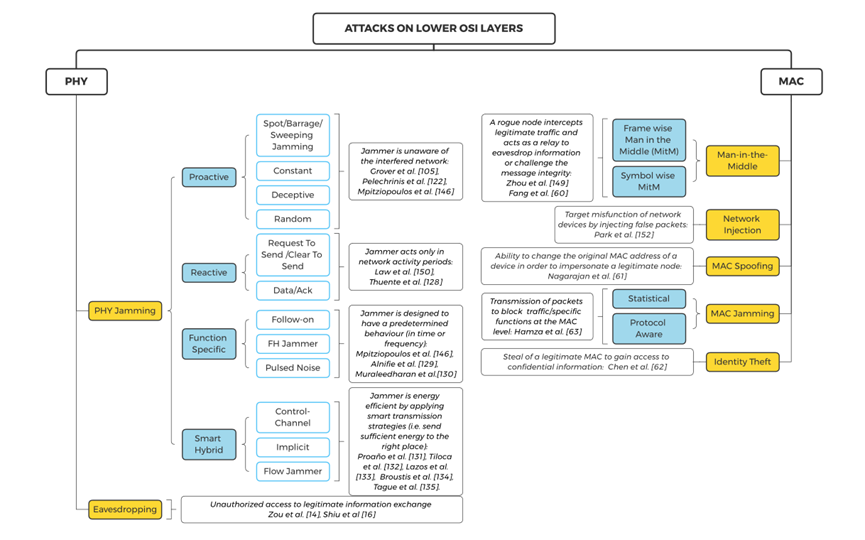

与无线通信系统的物理层相关的攻击有两种类型:窃听攻击和干扰。

由于无线传输的广播性质,窃听比其他攻击更容易实现。监听接收器对传输波形的可访问性使其更难阻止对无线内容的未经授权的访问。窃听可能在不影响预期传输链路的情况下实现,这将使违反机密的行为无法被发现,从而更有害[3]。

防止窃听的对策分为两类:加密技术和增强通道优势技术。加密技术在通用无线系统中广泛使用,通常使用属于OSI模型上层的协议。加密/解密过程是通过算法完成的,该算法可能涉及到服务器部件与安全的基础设备之间交换不同的散列密钥,特定于安全的基础设施的。这些算法通常很复杂,会引起很大的处理延迟。简而言之,基于CSI的加密是利用信道互易来获得通信两端的秘密共享密钥。这一事实是一个重大的挑战,因为互易的假设是基于准静态信道的,而这一条件在无线链路中无法得到保证。另一个是攻击者也可以模仿主通信链路的CSI,来进行窃取[4]。第二种保护技术是增强信道优势,即通过降低窃听信道或者提高主信道容量,有效提高主通信信道的保密率。这些技术的例子有人工噪声产生、安全波束形成预编码、合作安全传输和功率分配。

干扰是DoS攻击的一种特殊情况。干扰器传输一种特定的波形(类噪声、周期、非周期、脉冲或连续),意图破坏网络中合法节点之间的通信。可以将物理层干扰技术与MAC层干扰技术相结合,提高攻击效率。针对干扰攻击,提高通信系统的鲁棒性的技术有扩频(直接序列、跳频、带宽跳频和并行序列)、超宽带调制、功率控制和多天线系统。

MAC层攻击可分为MAC伪造、MAC欺骗、MAC身份盗窃、MAC中间人和MAC干扰。MAC伪造是使用合法的MAC地址用于恶意目的。MAC欺骗是更改设备的原始MAC地址,以隐藏其真实身份并冒充合法节点,获取授权访问网络中的目的设备。MAC身份盗窃是恶意节点会偷听网络节点流量并窃取MAC身份以访问受害者节点上的机密信息。MAC中间人攻击是截取两个合法节点的地址,并冒充两者的中继,窃取两者交换的数据。除此之外,在MAC层也可以进行干扰,对MAC层干扰需要对该系统的协议有所了解,可以提高攻击的严重性与攻击效率。与PHY层的干扰也降低了能源消耗[5]。当前的干扰方式分为两类,统计干扰器和协议感知干扰器。统计干扰器会观察数据包到达之间的分发时间并有效地破坏通信。抵消统计干扰器的通常方法是对传输时间表或数据传输大小进行随机化,但两种方法都涉及相关的延迟,硬件要求 (内存) 和高开销[6]。协议感知干扰器知道MAC层的详细信息,并且可以阻止对通信信道的合法节点访问。解决的对策较多,可以结合隐藏节点的唤醒时间、交付时间、帧长或用于通信的通道技术[7]。MAC干扰的另一种类型是网络注入,其中恶意节点建立到某些受害节点不需要ad-hoc路径并发送无用的流量,从而浪费了受害网络的无线带宽和资源。

3、工厂自动化无线系统中的PHY层安全性

当前无线通信系统的安全措施过多涉及复杂的操作和上层协议,这些操作和协议会导致通信的性能表现与工厂自动化的要求不符合。安全措施的算法与过程的延迟应始终保持在工厂自动化无线系统的规范以下。图1 给出了PHY特定攻击的安全技术的分类。分类包括了三个方面:欺骗、干扰和窃听。

图2 PHY层安全技术的分类法

防止无线通信中窃听攻击的基本措施是信息理论安全。保密密钥管理需要专用的体系结构,这在传感器执行器网络中并不总是可行的。Wyner通过提出保密窃听模型解决了这个问题[8]。该模型适用于高斯信道、衰落信道、以及MIMO通信系统。PHY安全技术使用人工噪声来干扰窃听者信道,同时不影响通信链路。使用多个天线或协作继电器可以产生用于选择性干扰的噪声。波束成形也可以是增加无线系统保护的工具[9]。基本目标: 提高所需的链路性能,同时在窃听链路上产生干扰 (减少SNR,产生干扰等),从而最大程度地提高通信的保密性。加密是一种替代方法,可以保证在无线链路上交换的信息的保密性。虽然上层密码学使用复杂的算法来使窃听者的解密时间很长,但传输的性能也会受到影响。因此,PHY加密可以利用传播信道的不可预测的特征来最大化提高安全性[10]。PHY加密不需要昂贵的计算资源,并且安全级别将仅取决于传播信道的行为。该领域的成功取决于两个因素: 密钥生成和节点之间的协议过程。在密钥生成问题上,通信设备可以测量无线信道特性 (通常是信道冲动响应或接收到的信号强度),并将它们用作共享的随机源来创建共享密钥。在密钥生成过程中,假定信道在节点之间是倒数的,从理论上讲,在每一端获得的密钥将是相同的。同时,以高速率生成秘密比特需要快速和随机的信道变化,以便在数据传输速度方面以最小的延迟获得足够长的密钥。因此,高效而健壮的密钥生成在很大程度上取决于节点之间的传播条件。

欺骗攻击旨在冒充合法节点。PHY层上反欺骗的对策利用了每个无线通信链路的独特功能。PHY反欺骗的基本原理是两个合法节点之间的传播信道特性中的异常的期望。系统节点将交换和分析预定义的波形或测量传播通道。分析的结果对于它们的通道是唯一的,因此,任何恶意节点都无法伪造合法身份来欺骗任何合法节点。可以使用每个设备的唯一硬件指纹来定义身份[10]。参考指纹和相关的可用度量是多种多样的: 抖动、脉冲斜坡特征、时钟、瞬变、波形损伤、调制或它们的组合。其次,另一种方法利用与节点的无线链路单义关联的传播信道变量来识别合法节点。试图欺骗通信的恶意节点将呈现不同的传播信道参数,如果它位于距离任何合法节点足够远的距离,最直接的方案使用RSSI变异统计作为签名,而更复杂的策略使用CSI数据[11]。

无线系统中大量的PHY安全技术致力于应对干扰攻击。射频 (RF) 、扩频、时间同步和PHY/MAC组合技术。扩频是应用最广泛的保护策略之一,包括传统的跳频扩频 (fh-ss) 、直接序列扩频 (ds-ss) 以及各种组合。其他的扩频策略如带宽跳跃扩频 (bh-ss) 也在研究中 。并行序列扩频是工业通信环境的最新解决方案。超宽带 (UWB) 依赖于类似于扩频的原理。关于ds-ss和UWB在防止干扰方面的实际使用尚未达成共识。Ds-ss硬件复杂性、功耗和当前可用标准 (IEEE 802.15.4) 的传输功率限制是主要的技术缺陷。其他抗干扰技术与受保护的通信系统的射频方面有关。例如,调节的发射功率,天线极化和定向传输。时间同步可以保护通信免受反应性干扰器的影响。这些攻击者试图通过在发生通信的选定时间点产生干扰来提高能源效率。反应性干扰器必须在一定时间内收听频道,以确认是否正在传输信号。因此,攻击者检查信道所花费的固有时间可以被通信系统用来躲避干扰[12]。最后,一些策略通过修改帧和分组特征结合PHY和MAC抗干扰工具。在所有情况下,目标都是隐藏智能干扰器 (MAC级干扰) 的MAC协议功能。另一个过程是增加数据保护以避免时间选择性短干扰。其他抗干扰解决方案通过隔离阻塞区域和阻塞节点来解决多节点环境中的问题。在这种情况下,系统使用其余节点来尽可能地维护整体网络功能。

4、结 论

当前,无线网络在工业领域应用越来越广泛,安全问题尤为突出。本文梳理了当前在无线安全物理层安全所面临的安全威胁及安全措施,便于加深对工业无线网络物理层安全的了解。

参考文献

[1] P. Angueira et al., "A Survey of Physical Layer Techniques for Secure Wireless Communications in Industry," in IEEE Communications Surveys & Tutorials, vol. 24, no. 2, pp. 810-838, Secondquarter 2022.

[2] Y. Zou, J. Zhu, X. Wang and L. Hanzo, "A Survey on Wireless Security: Technical Challenges, Recent Advances, and Future Trends," in Proceedings of the IEEE, vol. 104, no. 9, pp. 1727-1765, Sept. 2016.

[3] Y.-S. Shiu, S. Y. Chang, H.-C. Wu, S. C.-H. Huang, and H.-H. Chen,“Physical layer security in wireless networks: A tutorial,” IEEE Wireless Commun., vol. 18, no. 2, pp. 66–74, Apr. 2011.

[4] J. Hua, S. Jiang, W. Lu, Z. Xu, and F. Li, “A novel physical layer encryption algorithm based on statistical characteristics of time-selective channels,” IEEE Access, vol. 6, pp. 38225–38233, 2018.

[5] T. Hamza, G. Kaddoum, A. Meddeb, and G. Matar, “A survey on intel-ligent MAC layer jamming attacks and countermeasures in WSNs,” in Proc. 84th IEEE Conf. (VTC-Fall), Montreal, QC, Canada, Sep. 2016,pp. 1–5.

[6] A. Hussain, N. A. Saqib, U. Qamar, M. Zia, and H. Mahmood,“Protocol-aware radio frequency jamming in Wi-Fi and commercial wireless networks,” J. Commun. Netw., vol. 16, no. 4, pp. 397–406,Aug. 2014.

[7] Y. W. Law, M. Palaniswami, L. V. Hoesel, J. Doumen, P. Hartel, and P. Havinga, “Energy-efficient link-layer jamming attacks against wire-less sensor network MAC protocols,” ACM Trans Sens. Netw.,vol.5,no. 1, p. 6, Feb. 2009.

[8] A. D. Wyner, “The wire-tap channel,” Bell Syst. Techn. J., vol. 54,no. 8, pp. 1355–1387, Oct. 1975.

[9] F. Zhu and M. Yao, “Improving physical-layer security for CRNs using SINR-based cooperative beamforming,” IEEE Trans. Veh. Technol.,vol. 65, no. 3, pp. 1835–1841, Mar. 2016.

[10] J. Zhang, T. Q. Duong, A. Marshall, and R. Woods, “Key generation from wireless channels: A review,” IEEE Access, vol. 4, pp. 614–626,2016.

[11] K. Zeng, K. Govindan, and P. Mohapatra, “Non-cryptographic authen-tication and identification in wireless networks [security and privacy inemerging wireless networks],” IEEE Wireless Commun., vol. 17, no. 5,pp. 56–62, Oct. 2010.

[12] S. Fang, Y. Liu, and P. Ning, “Wireless communications under broad-band reactive jamming attacks,” IEEE Trans. Dependable Secure Comput., vol. 13, no. 3, pp. 394–408, May/Jun. 2016.