最严重的问题与 Spireon 的远程信息处理解决方案有关,可能已被利用以获得完全的管理访问权限,使对手能够向大约 1550 万辆汽车发出任意命令并更新设备固件。

影响来自 16 个不同制造商的数百万辆汽车的多个漏洞可能被滥用来解锁、启动和跟踪汽车,并影响车主的隐私。

起亚、本田、英菲尼迪、日产、讴歌 - 特别是对于起亚,我们可以远程访问 360 度摄像头并查看汽车的实时图像

- 完全远程锁定、解锁、发动机启动、发动机停止、精确定位、闪光灯和仅使用 VIN 号的车辆鸣喇叭

- 通过 VIN 号码(姓名、电话号码、电子邮件地址、实际地址)进行完全远程帐户接管和 PII 披露

- 能够将用户锁定在远程管理他们的车辆之外,改变所有权

- SSO 背后的多个 Github 实例

- 公司范围内的内部聊天工具,能够加入几乎任何频道

- SonarQube,詹金斯,杂项。搭建服务器

- 用于管理 AWS 实例的内部云部署服务

- 内部车辆相关 API

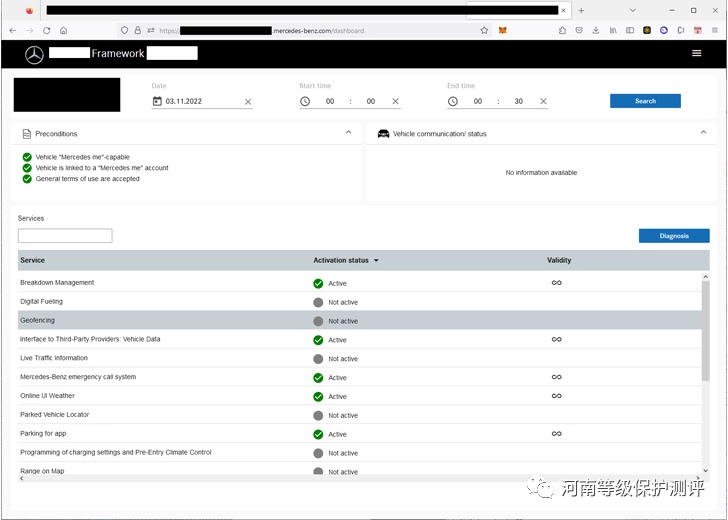

- 通过配置不当的 SSO 访问数百个关键任务内部应用程序,包括……

- 多个系统上的远程代码执行

- 内存泄漏导致员工/客户 PII 泄露、帐户访问

- 完全远程锁定、解锁、发动机启动、发动机停止、精确定位、闪光灯和仅使用受害者电子邮件地址的喇叭车辆

- 通过受害者电子邮件地址(姓名、电话号码、电子邮件地址、实际地址)进行完全远程帐户接管和 PII 披露

- 能够将用户锁定在远程管理他们的车辆之外,改变所有权

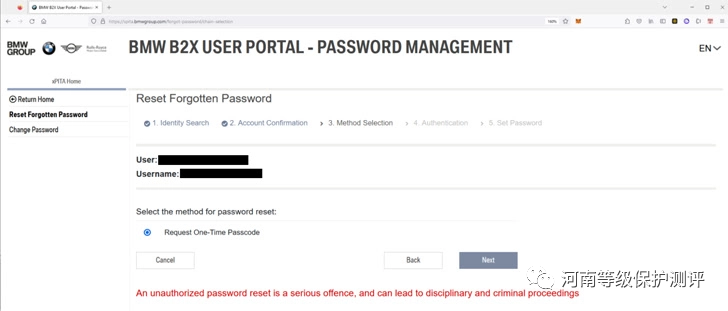

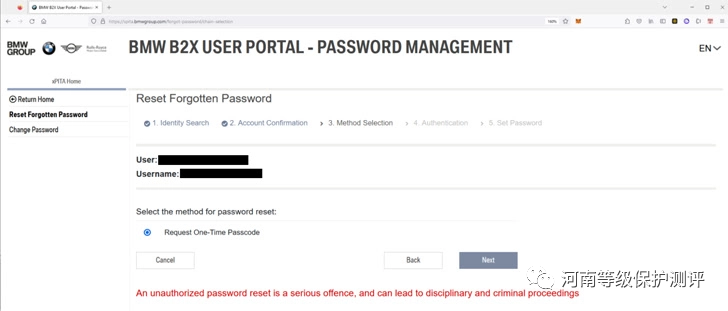

- 访问内部经销商门户,您可以在其中查询任何 VIN 号码以检索 BMW 的销售文件

- 代表任何员工访问锁定在 SSO 后面的任何应用程序,包括远程工作人员和经销商使用的应用程序

- 公司范围内的核心 SSO 漏洞使我们能够像任何员工一样访问任何员工应用程序,使我们能够……

- 拥有对全公司管理面板的完全管理员访问权限,能够向大约 1550 万辆汽车发送任意命令(解锁、启动引擎、禁用启动器等)、读取任何设备位置以及刷新/更新设备固件

- 在用于管理用户帐户、设备和车队的核心系统上执行远程代码。能够访问和管理整个 Spireon 的所有数据

- 完全接管任何车队的能力(这将使我们能够跟踪和关闭许多不同大城市的警察、救护车和执法车辆的启动器,并向这些车辆发送命令,例如“导航到此位置”)

- 对所有 Spireon 产品的完全管理权限,包括以下……

- 总共有……

- 金星 - https://www.spireon.com/products/goldstar/

- LoJack - https://www.spireon.com/products/goldstar/lojackgo/

- FleetLocate - https://www.spireon.com/products/fleetlocate-for-fleet-managers/

- NSpire - https://www.spireon.com/spireon-nspire-platform/

- 预告片和资产 - https://www.spireon.com/solutions/trailer-asset-managers/

- 1550 万台设备(主要是车辆)

- 120 万个用户帐户(最终用户帐户、车队经理等)

- 多个漏洞,包括:

- 披露客户 PII 和访问令牌,以便在车辆上跟踪和执行命令

- 公开用于与远程信息处理相关的内部服务的配置凭证

- 能够对客户帐户进行身份验证并访问所有 PII 并对车辆执行操作

- 量产车 Telematics API 的完整内存泄露

- 通过不正确的 URL 解析接管客户帐户,允许攻击者完全访问受害者帐户,包括车辆门户

- 跟踪物理 GPS 位置并管理所有 Reviver 客户的车牌(例如,将车牌底部的标语更改为任意文本)

- 将任何车辆状态更新为“STOLEN”,更新车牌并通知当局

- 访问所有用户记录,包括人们拥有的车辆、他们的实际地址、电话号码和电子邮件地址

- 访问任何公司的车队管理功能,定位和管理车队中的所有车辆

- 完全超级管理访问权限,可以管理所有 Reviver 连接车辆的所有用户帐户和车辆。攻击者可以执行以下操作:

- 能够通过影响车辆远程信息处理服务的漏洞发送检索车辆位置、发送车辆命令和检索客户信息

- 丰田金融的 IDOR,披露任何丰田金融客户的姓名、电话号码、电子邮件地址和贷款状态

- 用户帐户 IDOR 泄露密码哈希、姓名、电话号码、实际地址和车辆信息

- 泄露的 AWS 密钥具有完整的组织读/写 S3 访问权限,能够检索所有文件,包括(似乎是)用户数据库、源代码和 Sirius 的配置文件

|

这些漏洞范围很广,从允许访问内部公司系统和用户信息的漏洞到允许攻击者远程发送命令以实现代码执行的漏洞。

这项研究建立在去年年底的早期发现之上,当时 Yuga Labs 研究员 Sam Curry 等人详细介绍了 SiriusXM 提供的联网汽车服务中的安全漏洞,这些漏洞可能会使汽车面临远程攻击的风险。

最严重的问题与 Spireon 的远程信息处理解决方案有关,可能已被利用以获得完全的管理访问权限,使对手能够向大约 1550 万辆汽车发出任意命令并更新设备固件。

“这将使我们能够跟踪和关闭许多不同大城市的警察、救护车和执法车辆的启动器,并向这些车辆发出命令,”研究人员说。

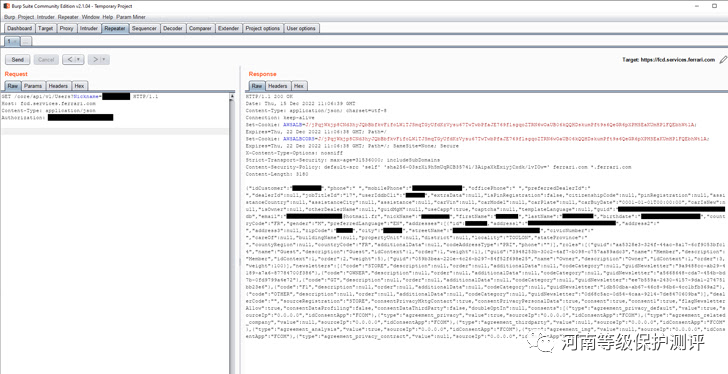

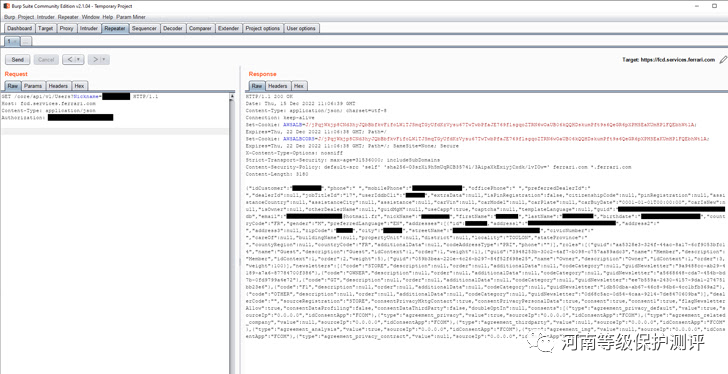

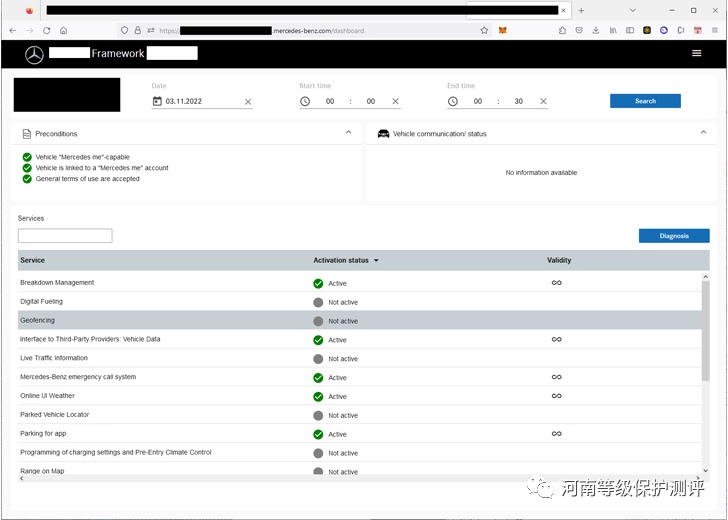

梅赛德斯-奔驰中发现的漏洞可以通过配置不当的单点登录 (SSO) 身份验证方案授予对内部应用程序的访问权限,而其他漏洞则可能允许用户帐户接管和泄露敏感信息。

其他缺陷使得访问或修改客户记录、内部经销商门户、实时跟踪车辆 GPS 位置、管理所有 Reviver 客户的车牌数据,甚至将车辆状态更新为“被盗”成为可能。

尽管所有安全漏洞都已在负责任的披露后由各自的制造商修复,但调查结果强调了纵深防御策略以遏制威胁和降低风险的必要性。

研究人员指出:“如果攻击者能够在车辆远程信息处理系统使用的 API 端点中找到漏洞,他们就可以完全远程地按喇叭、闪光灯、远程跟踪、锁定/解锁和启动/停止车辆。”