在一些谍战影视作品中,我们经常能看到情报人员对特定电脑进行窃听或者盗取信息。

而特工们一旦发现,都会选择立马切断网络或者关机。

但是,如果黑客们能够攻击没有联网的电脑呢?

甚至如果黑客的攻击能够穿透网闸,隔空读取你的电脑信息?

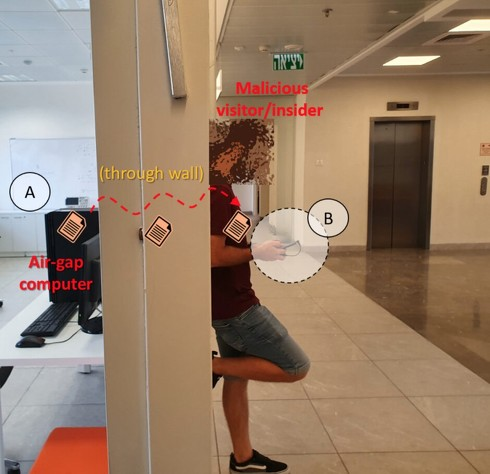

根据以色列内盖夫本古里安大学研究人员最近发表的论文,只要在2米范围内,黑客就能无视网闸的保护,直接从远程无线入侵电脑,通过电磁波接收机密信息。

在演示视频中,我们能看到,研究人员在电脑上写下机密信息(top secret message):

而在墙外,黑客的手机上已经几乎同时接收到了电脑上的信息:

相关研究目前已经以论文的形式进行了发表。

论文链接:https://arxiv.org/abs/2212.03520

实质还是电磁波攻击,但前摇过长

这种新的攻击方式被命名为COVID-bit,攻击者能从网闸封锁的系统中窃取数据。

网闸一般用于需要切断网络连接处理敏感信息时,当联网设备需要在多个网络中切换,要求对多个网络进行物理隔离,而非划分VLAN的情况下,网闸一般是最优解。

但即使如此,COVID-bit也能使用在电脑上的恶意软件来产生0-60kHz频率的电磁波,将其传输到附近,随后被电脑或手机等接收设备接收。

攻击成功的前提就是目标设备需要植入恶意软件,比如有病毒的U盘、供应链攻击,或者内部人员恶意植入。

在COVID-bit中,恶意软件使用来自一个称为开关模式电源(SMPS)和频移键控(FSK)的组件的电磁波,编码二进制数据和传输信息。考虑到目标设备没有联网,这样的特殊信息传递方式也不是不能理解。

通过调节CPU的工作负荷来控制SMPS的开关频率,从而降低CPU的功耗。这是通过利用计算机的动态功耗和操纵CPU核心的瞬时负荷来实现的。

在接收端,我们就只需要一个价格约为1美元的廉价天线,连接到智能手机3.5毫米音频插孔,就能以1000位/秒的最大速度接收捕获带宽为1000bps的低频信号,对信号进行解调并提取数据。

值得注意的是,这种攻击具有高度的规避性,因为它是从普通用户级进程执行的,不需要root权限,并且即使在虚拟机中也是有效的。

不过这种攻击也不是无法规避。

在论文中,研究人员就提出,在这种攻击中,电磁信号是通过协调使用一个或多个线程的CPU负载产生的。安全系统,比如恶意软件保护和检测应用程序,可以监测正在运行的线程来检测可疑的行为。

另一个预防措施是将CPU固定在某一频率上。这可以通过UEFI配置或操作系统级别的配置工具来完成。不过这种方式对信号的影响有限,不能完全防止。

“物美价廉”的范·埃克窃听技术

其实相关技术已经有50年历史了。

范·埃克窃听技术(Van Eck phreaking),由荷兰计算机学家维姆·范·埃克(Wim van Eck)于1985年在一篇论文中提出,主要通过侦测电子设备发出的电磁辐射进行电子窃听,属于旁路攻击(Side-channel attack)的一种。

而在二战期间,贝尔实验室就向政府报告了电传打字机的这种漏洞。当时,贝尔实验室成功在24米远处接收了电传打字机的电磁波,并以75%的正确率还原了电传打字机的文字。

在21世纪初,日本一家银行的职员在普通台式电脑上输入文字,当在30米开外放置天线,黑客的电脑上就能同步输出了被窃听显示器上的内容。甚至即使当输入密码时,电脑屏幕上没有显示,也能被黑客窃取。

我们知道,CRT显示器接收的信号属于高频电信号,振荡的电流会产生无线电波段的电磁辐射,类似于向外发射无线电报。在这个过程中产生的电磁辐射“和电视广播信号十分相似”,这些无线电信号被接收和解析后,就可以被用于逆向还原被窃听设备原本要输出的屏幕信息。

不仅如此,范·埃克还证明了,只需要一台电视和成本为15美元的装置,就可以对CRT显示器窃听。

同时由于范·埃克窃听属于旁路攻击,不直接和计算机的安全系统对杠,要追查罪犯也就变得更加困难。

为此,美国国家安全局和北约组织制定了TEMPEST安全标准,要求对敏感设备进行电磁屏蔽;日本中央政府的总务省也在2001年修订了信息安全标准,加入了“由电磁波引起的信息泄漏”威胁。

像这样的安全措施看来在以后也会逐渐成为必要吧。