2023年,针对软件供应链的网络攻击将会继续增加。相应地,人们将会看到安全团队进行网络防御的转变。这是根据ReversingLabs最近发布的一份报告得出的结论,该报告评估了自SolarWinds网络攻击事件以来软件供应链事件的影响。

2020年SolarWinds网络攻击的影响广泛而深远。突然之间,软件供应链变成了网络犯罪的温床,可以进行有利可图的网络攻击、网络间谍活动,或者只是发表声明。

为了应对这种寻找和利用软件供应链弱点的新趋势,安全团队也提高了他们的安全防护水平,各国政府制定了《持久安全框架》下保护软件供应链的具体指南,以及名为《2022年开源软件安全法案》的新立法。

ReversingLabs在《2022~2023年软件供应链安全状况》报告中指出:“这些软件供应链攻击以普遍存在的实践和行为为基础。其中包括:严重依赖集中的、基于云的基础设施;快速发展的DevOps实践显著地提高了软件发布的节奏,部分原因是大量使用第三方商用现成模块和开源模块来加快开发;以及更加依赖集中的自动更新机制,以促进现代基于云的应用程序和服务的快速发布。”

ReversingLabs在过去12个月观察到的主要软件供应链安全趋势

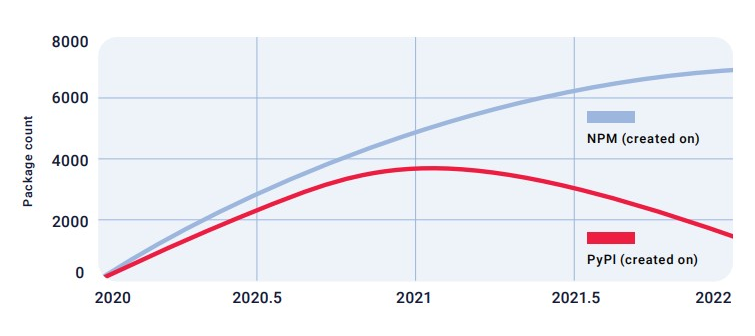

对植入恶意代码的开源软件的信任已被证明是企业安全的一个缺陷。例如,在过去四年中,对npm和PyPI存储库的攻击激增了289%。

恶意软件包已经成为开源存储库中的恶性存在,尤其是npm,在2022年1月至10月期间,npm被发现有多达7000个恶意包。这一数字比2020年高出100倍,比2021年高出40%。

npm和PyPI中的恶意包

npm存储库是网络犯罪分子传播恶意代码和感染下游组织的选择。ReversingLabs表示,这是因为npm存储库托管了310多万个项目,PyPi上有40.7万个项目,RubyGems上有17.3万个项目。

具体而言,拼写错误欺诈(即恶意行为者发布名称与流行库名称相似的包的技术)已经增加。

Protestware软件给软件供应链带来了另一个风险。Protestware软件出现于2022年,其中合法应用程序的维护者决定将他们的软件武器化,以服务于一些更大的事业(无论是个人还是政治)。

npm libraries colors.js和faker r.js(打印“LIBERTY”LIBERTY LIBERTY,后面有一系列乱码非ASCII字符,而不是所需的输出)和open-source library node.ipc是Protestware的一些例子。

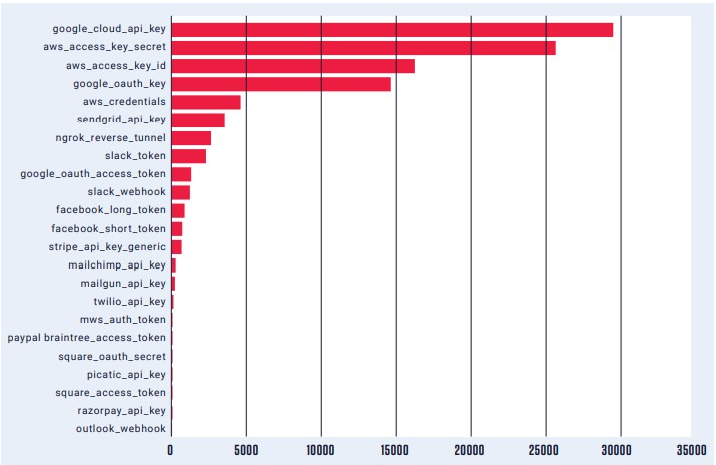

与此同时,企业可能无意中将敏感信息留在存储库中。ReversingLabs安全分析师Charlie Jones指出:“直到最近,我们才看到恶意攻击者将注意力转向软件供应链,因为他们开始意识到源代码是一个无意中嵌入秘密的丰富来源,可以用于进一步的攻击。”

一些企业对敏感信息的存在感到“尴尬”,例如源代码、凭证、访问令牌等,嵌入在由他们自己或第三方在开源平台上维护的存储库中,包括美国退伍军人事务部、丰田公司、CarbonTV等。

PyPi|托管项目泄漏凭据的数量

此外,企业被发现依赖于脆弱的软件依赖项。然而,Log4Shell、Text4Shell、Spring4Shell、Python和OpenSSL等开源漏洞的增加表明威胁行为者一直在试图寻找新的利用途径。

好消息是,企业对当前的问题持谨慎态度。RversingLabs进行的一项调查表明:

- 98%的受访者表示,第三方软件、开源软件和软件篡改对企业来说是风险。

- 66%的受访者表示,可利用的软件漏洞构成风险。

- 63%的受访者表示,隐藏在开源存储库中的威胁和恶意软件可能导致SolarWinds和Codecov这样的网络安全事件。

- 51%的受访者表示,无法检测软件篡改是一种安全风险。

- 40%的受访者还强调了持续集成(CI)/持续交付(CD)工具链中的漏洞是一个问题。

因此,安全团队应采取以下措施应对供应链攻击:

- 引入了识别恶意软件包的新功能。

- 与扫描平台的更多集成。

- IP范围锁定。

- 供应链安全自动化。

- 开源项目办公室。

- 遵守《2022年开源软件安全法案》规定的开源安全。

ReversingLabs总结道:“过去三年的数据表明,2023年软件供应链受到的攻击将在频率和严重程度上增加,再加上旨在解决供应链风险的新法规和指南,将给开发商和企业带来新的压力。

展望未来,ReversingLabs的研究人员预计安全思维和投资都会发生变化,预计将加强对内部代码和共享代码的审查,以寻找机密证据,例如AWS和Azure等基于云的服务的访问凭证;SSH、SSL和PGP密钥,以及各种其他访问令牌和API密钥。”