什么是SASE?

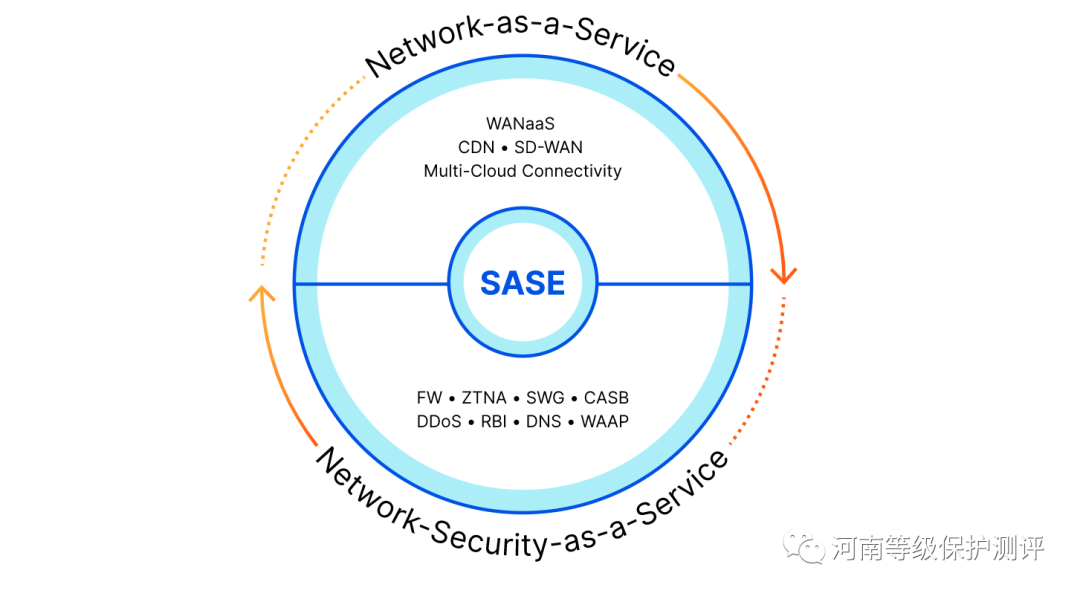

安全访问服务边缘 (SASE) 是一种基于云的 IT 模型,它将软件定义的网络与网络安全功能捆绑在一起,并由单一服务提供商提供。全球研究和咨询公司Gartner在 2019 年创造了“SASE”一词。

SASE 方法可以更好地控制和查看访问公司网络的用户、流量和数据——这对于现代的全球分布式组织来说至关重要。使用 SASE 构建的网络灵活且可扩展,能够通过任何设备连接全球分布的员工和办公室。

SASE 包含哪些安全功能?

SASE 将软件定义的广域网 ( SD-WAN ) 功能与大量网络安全功能相结合,所有这些功能均由单一云平台提供。通过这种方式,SASE 使员工能够从任何地方进行身份验证并安全地连接到内部资源,并使组织能够更好地控制进出其内部网络的流量和数据。

SASE 包括四个核心安全组件:

1.安全 Web 网关 (SWG):SWG 通过从 Web 流量中过滤不需要的内容、阻止未经授权的用户行为以及执行公司安全策略来防止网络威胁和数据泄露。SWG 可以部署在任何地方,使其成为保护远程劳动力的理想选择。

2.云访问安全代理 (CASB):CASB 为云托管服务执行多种安全功能,包括揭示影子 IT (未经授权的公司系统)、通过访问控制和数据丢失防护 (DLP)保护机密数据,以及确保遵守数据隐私规定。

3.零信任网络访问 (ZTNA):ZTNA 平台将内部资源锁定在公众视野之外,并通过要求对每个受保护应用程序的每个用户和设备进行实时验证来帮助防御潜在的数据泄露。

4.防火墙即服务 (FWaaS): FWaaS 是指从云端作为服务提供的防火墙。FWaaS 保护基于云的平台、基础设施和应用程序免受网络攻击。与传统防火墙不同,FWaaS 不是物理设备,而是一组安全功能,包括URL 过滤、入侵防御和跨所有网络流量的统一策略管理。

根据供应商和企业的需求,这些核心组件可能与其他安全服务捆绑在一起,包括 Web 应用程序和API保护 (WAAP)、远程浏览器隔离或 Wi-Fi 热点保护。

SASE 框架有哪些优点?

与传统的、基于数据中心的网络安全模型相比,SASE 具有多项优势:

基于身份的零信任网络访问。SASE 在很大程度上依赖于零信任安全模型,该模型不会授予用户访问应用程序和数据的权限,直到他们的身份得到验证——即使他们已经在专用网络的边界内。在建立访问策略时,SASE 方法不仅仅考虑实体的身份;它还考虑了用户位置、一天中的时间、企业安全标准、合规策略以及对风险/信任的持续评估等因素。

阻止对网络基础设施的攻击。SASE 的防火墙和 CASB 组件有助于防止外部攻击(如DDoS 攻击和漏洞利用)进入并破坏内部资源。SASE 方法可以保护本地网络和基于云的网络。

防止恶意活动。通过过滤 URL、DNS 查询和其他传出和传入的网络流量,SASE 有助于防止基于恶意软件的攻击、数据泄露和对公司数据的其他威胁。

简化实施和管理。SASE 将单点安全解决方案合并到一个基于云的服务中,使企业能够与更少的供应商交互,并花费更少的时间、金钱和内部资源来配置物理基础设施。

简化策略管理。SASE 不是为单独的解决方案处理多个策略,而是允许组织从单个门户跨所有位置、用户、设备和应用程序设置、调整和实施访问策略。

延迟优化的路由。SASE 通过在全球边缘网络中路由网络流量来帮助减少延迟,在该网络中,流量在尽可能靠近用户的地方进行处理。路由优化可以帮助根据网络拥塞和其他因素确定最快的网络路径。

SASE 与传统网络相比如何?

在传统的网络模型中,数据和应用程序位于核心数据中心。为了访问这些资源,用户、分支机构和应用程序从本地专用网络或辅助网络连接到数据中心,辅助网络通常通过安全租用线路或VPN连接到主要网络。

事实证明,这种模式不足以应对由软件即服务 (SaaS)等基于云的服务和分布式劳动力的兴起带来的复杂性。如果应用程序和数据托管在云中,则通过集中式数据中心重新路由所有流量不再可行。

相比之下,SASE 将网络控制置于云边缘——而不是企业数据中心。SASE 不是需要单独配置和管理的分层云服务,而是简化网络和安全服务以创建安全的网络边缘。在边缘网络上实施基于身份的零信任访问策略允许企业将其网络边界扩展到任何远程用户、分支机构、设备或应用程序。

组织如何实施 SASE

许多组织采用零散的方法来实施 SASE。事实上,有些人可能已经在不知不觉中采用了某些 SASE 元素。组织可以采取的全面采用 SASE 模型的关键步骤包括:

1.保护远程劳动力

2.将分支机构置于云边界之后

3.将 DDoS 保护移动到边缘

4.将自托管应用程序迁移到云端

5.用统一的云原生策略实施取代安全设备