一. 设备认证技术简述

设备接入是物联网平台发挥作用的基础,设备接入物联网平台之前,需要通过设备身份认证。常见的解决方案有以下几种实现形式:

❖ 基于MAC、设备序列号等设备标识进行简单认证,此种认证方式仅覆盖平台对设备的单向认证,且安全性极低,容易通过猜测、枚举等方式批量破解。

❖ 基于一型一密密钥进行认证,部分物联网设备厂商在所有出厂设备中预置相同的平台对称密钥或平台公钥,使用预置密钥对MAC、SN等设备标识进行加密传输,服务平台侧解密后获取并验证设备标识,平台完成对设备身份认证。平台返回加密认证结果,物联网设备接收并解密认证结果,完成整个双向认证流程。由于全部设备预置相同密钥,此种认证方式黑客可通过破解一个设备获取平台密钥,进而批量破解其他设备,特别对于家庭、可穿戴等消费物联网以及交通、城市安防、水电等公共行业物联网场景,黑客很容易购买或接触到此类物联网设备。

❖ 基于一机一密设备密钥进行认证,即每个设备使用不同的密钥加密设备标识进行认证,此种认证方式解决不同设备具有唯一独特可信根的问题,安全性高,但是设备密钥预置成本相对较高。

总结以上几种技术方案,设备标识认证安全等级过低容易破解,而一型一密认证技术存在被大范围破解攻击的风险。一机一密认证技术安全性较高,虽然存在设备密钥预置成本高的问题,但是针对此问题可以通过采用产线烧录工具无缝插入设备生产产线来解决;安全烧录工具可保证烧录效率与安全性,降低集成预置成本。

二. 一机一密认证技术方案

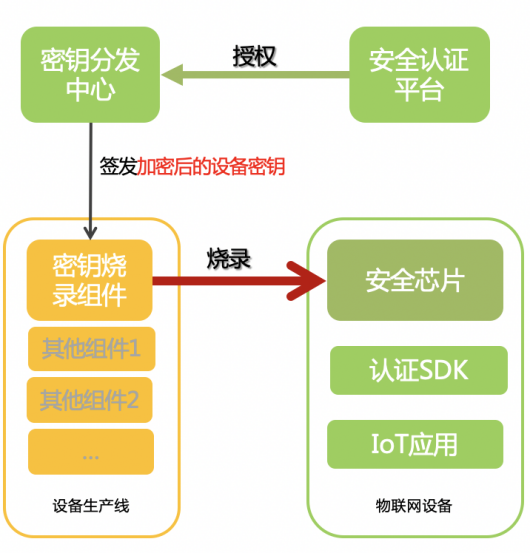

整个认证技术方案由密钥分发安全烧录、设备接入安全认证两部分组成:

1. 密钥分发安全烧录

图1 安全烧录流程图

• 基于产线密钥烧录组件:该组件提供给设备厂商,作为设备生产线的一环,在生产环节将密钥直接烧录到设备,整个烧录过程不经过任何第三方,保证烧录过程安全。

• 设备密钥加密烧录:密钥分发中心签发的设备密钥经过根秘钥加密,确保攻击者即使读取设备秘钥,也无法使用。

• 基于安全芯片载体的安全存储:用安全芯片进行加密,密钥被存储在硬件中,实现与IoT设备的物理以及逻辑隔离,数据无法被窃取。

除安全芯片外,同时支持扩展其他安全存储方式,安全性从高到低依次包括:

SIM卡、TEE、安全MCU及软沙盒。

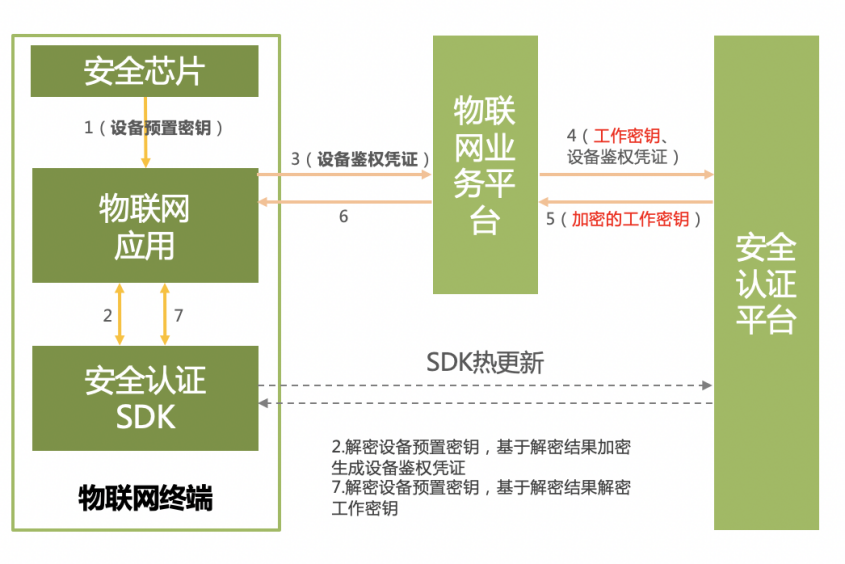

2. 设备安全认证

图2 安全认证流程图

安全认证SDK通过一机一密实现设备安全认证和工作密钥的安全分发,SDK以lib库文件形式提供给物联网设备,实现在物联网终端设备的安装部署。

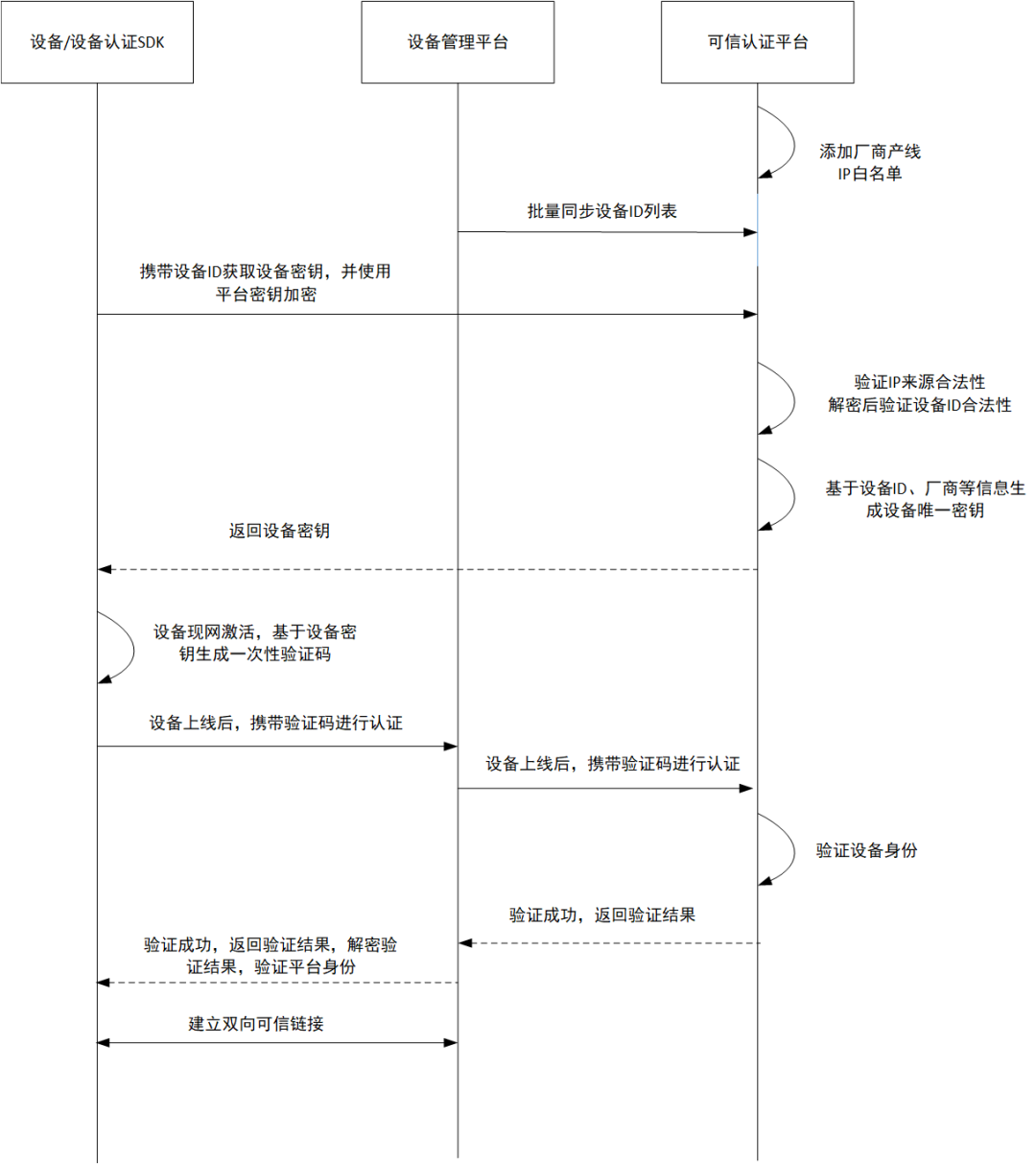

3. 详细流程

图3 详细认证流程图

(1)在物联网设备产线生产阶段,首先由可信认证平台添加物联网设备产线网络白名单,且物联网平台向可信认证平台同步物联网设备唯一ID标识。

(2)物联网设备携带设备ID标识向可信认证平台申请设备唯一密钥,并且使用可信认证平台密钥加密请求。可信认证平台首先验证来源是否可信,并使用平台密钥进行解密,验证厂商信息和来源。来源验证成功后,可信认证平台检验设备唯一ID标识是否在该厂商设备标识列表中,验证设备唯一ID标识合法性。

(3)可信认证平台验证成功为该设备生成设备唯一密钥并返回物联网设备,可信认证平台不保存设备密钥。

(4)物联网设备上线激活或使用阶段,基于设备唯一密钥生成设备一次性验证码,并携带验证码等信息发送至物联网平台进行设备可信校验。物联网平台转发校验请求到可信认证平台进行校验。

(5)可信认证平台基于物联网平台来源信息以及设备验证码进行校验,校验所需的密钥由硬件加密机基于设备信息和厂商信息实时生成。校验成功后返回加密后的校验成功信息和通信连接密钥至物联网平台,物联网平台记录设备验证成功结果并保存通信工作密钥,并返回验证成功信息到物联网设备。

(6)物联网设备成功解密验证信息,实现物联网设备对平台的认证并保留通信工作密钥,最终实现物联网设备和物联网平台的安全连接通道建立。

三. 一机一密认证技术方案特点

☑ 基于预置密钥实现业务平台与物联网IoT终端双向可信身份认证;

☑ 基于可信身份认证实现物联网终端工作密钥安全分发;

☑ 基于工作密钥安全分发,实现一连一密;

☑ 兼容国内外主流芯片、通信模组及嵌入式操作系统;

☑ 按需软件化部署,支持热更新机制,保证更新包快速部署。

四. 结语

综上所述,该方案可帮助物联网设备实现一机一密、设备与服务器双向身份认证和建立安全通道的能力,有效防止伪造设备攻击、设备密钥被破解、伪造服务器指令、监听或篡改关键信息、通过设备产线安全漏洞窃取密钥等攻击手段。

截至当前,由智慧家庭运营中心自建的一机一密认证服务中心,已经覆盖140多家厂商的近300款设备,在智慧家庭生态中,为全网近1.7亿的家庭智能设备赋能并提供了安全认证保障。