Part.1背 景

一、软件定义的无线电(Software-Defined Radios,SDR)

物理层定义了如何处理信号来发送和接收数据。过去,给定的设备使用专用硬件实现固定的物理层。如今,由于与软件的集成,无线电硬件通常更加灵活。其定义如下:

SDR是指部分或全部物理层功能是由软件定义的无线电。

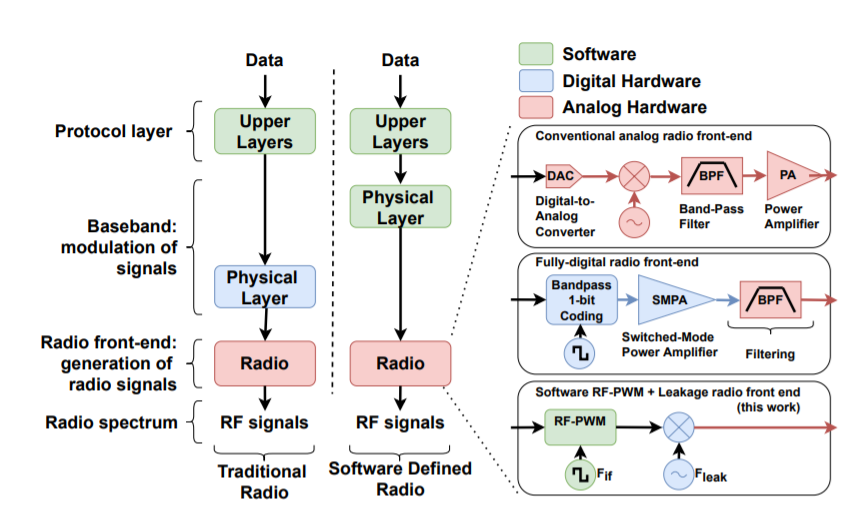

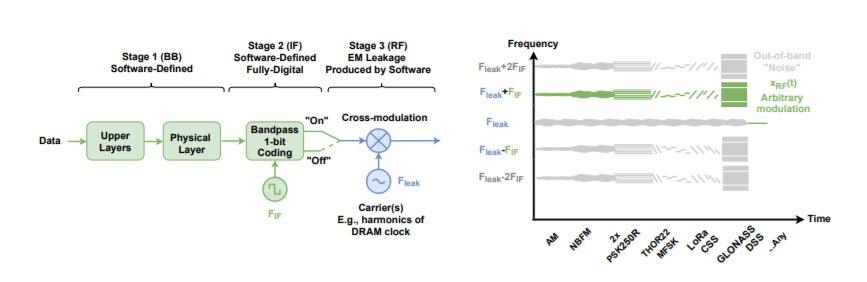

这意味着物理层的全部或部分是用软件实现的。图1比较了SDR和传统无线电。SDR的出现对安全产生了巨大影响,使用SDR的攻击者,能够灵活且不用太多成本地访问无线电频谱。SDR特别适用于生成流氓信号注入其他接收器,或者制作任何协议的数据包,包括专有协议。

图1 SDR与传统无线电比较

二、全数字无线电(Fully-Digital Radios)

传统的无线电发射机由几个模拟射频组件组成,这些组件在无线电载波上调制基带信号。这种类型的元件很难与系统的其它数字部分集成,并且能耗大。出于这个原因,许多研究工作都致力于将它们的数量减少到最小,从而实现全数字无线电,下面是其定义。

全数字无线电:用数字组件实现的无线电,大多没有模拟模块。

有许多策略可以实现这种无线电。一般来说,它们基于一位编码(One-Bit Coding)来产生无线电信号。

图1比较了传统和全数字无线电的工作原理。传统无线电首先将基带信号转换到模拟物理域,然后将其与射频载波混频,最后用线性功率放大器放大。相比之下,全数字无线电首先使用带通一位编码产生调制方波载波,然后用开关放大器放大产生的二进制信号。这种方式更加节能。一位编码是可能的,因为近似产生的误差被维持在目标频带之外,这样它能够很容易被过滤掉。

三、射频脉宽调制(Radio-Frequency Pulse-Width Modulation,RF-PWM)

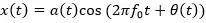

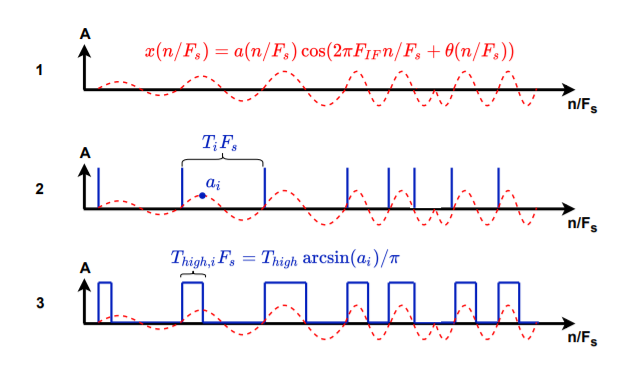

图2解释了RF-PWM方波如何逼近无线电通信中使用的通用带通信号。最上面的图表示的是通用带通信号的频率为f0的正弦波,其幅度a(t)和相位θ(t)能够瞬时变化。在频域中,它占据从f0-B至f0+B,即2B带宽,可以写为:

中间图所示的RF-PWM信号是幅度为1或0的普通方波,其脉冲显示宽度、频率和相位的瞬时变化。

图2 RF-PWM逼近通用带通信号示例

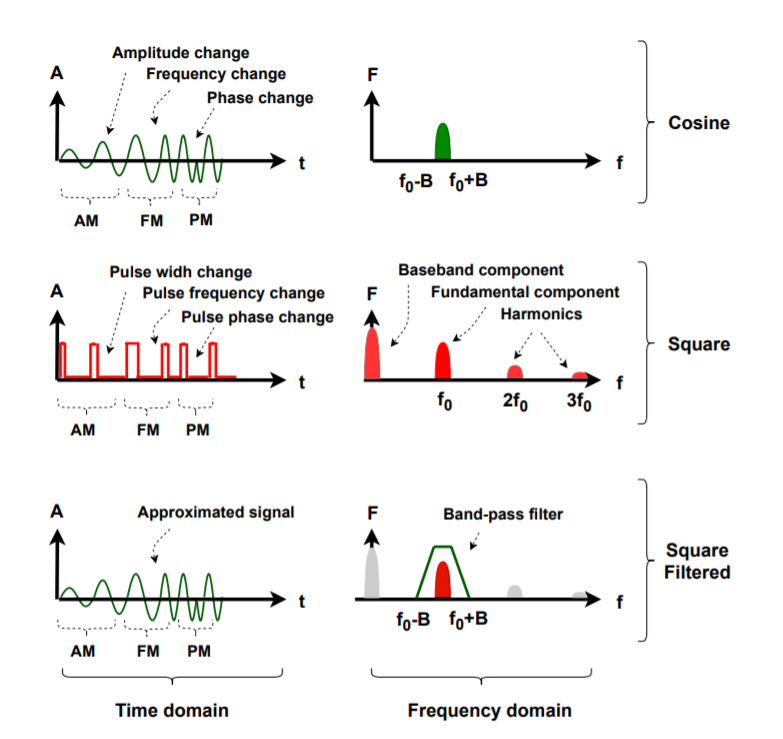

很明显,RF-PWM方波的基波分量与我们想要近似的通用带通信号具有相同的形式。如果基频比带宽大的多,基带分量和谐波就能很好地与基频分离,并且可以忽略不计。图3展示了一个使用带通信号的实际例子,该信号具有三个正交子载波,每个子载波都经过相位调制(3ÍPSK250R),在4KHz基频附近清晰可见。在目标频带内,RF-PWM可以很好地近似原始正弦波,而方波的基带和谐波就可以作为噪声被忽略。总之,可以将RF-PWM定义如下:

RF-PWM:一种带通一位编码技术,将通用带通信号表示为方波的基波分量,忽略作为带外噪声的其他分量。

图3 带通信号举例

四、软件控制的(电磁)辐射(Software-Controlled(Electromagnetic)Emission)

关于辐射安全的文献已经发现了非特权软件可以控制各种辐射。可将其概括如下攻击原语:电子设备的意外物理泄露。其具有两种特性:

1.载波:物理泄露是由一个或多个载波组成,这些载波从设备传播并可被接受者接收。

2.软件调制:非特权软件可以通过某种物理效应调制载波。

Part.2Noise-SDR 方法

为了实现任意调制,Noise-SDK在传统的基于泄露的发射机上增加了两个抽象级别,其结构如下:

1.软件定义基带(BB):给定协议的通用基带信号在软件中生成。

2.软件全数字中频(IF):使用RF-PWM将通用基带信号嵌入方波的基波分量中,该步骤完全在软件中执行。

3.电磁RF泄露:使用一种特殊的软件模式在电磁泄露上调制RF-PWM方波。

这种架构解决了三个主要挑战:

挑战一及解决方案:通常,软件不控制潜在泄漏源的频率和相位。为了解决这个问题,我们依赖于中频阶段。中频FIF为我们选择载波fc=Fleak+FIF提供了一定的自由度。此外,我们可以控制输出信号的相位,从而实现频率或相位调制。

挑战二及解决方案:一般而言,软件只能对泄露的方波进行交叉调制。相反,我们希望产生一个经过幅度、频率和相位调制的任意正弦带通信号。为了解决这个问题,我们利用带通一位编码。具体来说,我们使用RF-PWM,它将此类信号表示为方波的基波分量,忽略作为带外噪声的谐波。

挑战三及解决方案:通常,软件可用的定时器源比专用无线硬件可用的定时器源具有更低的精度和分辨率。此外,一位编码技术通常需要过采样和良好的时间分辨率。为了解决这个问题,我们选择使用RF-PWM。与其他技术相比,它采用我们想要产生的信号频率的方波。这降低了对精度和分辨率的要求。

利用这种架构,Noise-SDR可以实现任意调制。图4显示了几个不完整的例子。它们包括模拟的和数字的协议、使用单个或多个副载波、振幅频率或相位调制,甚至扩频。

图4 Noise-SDR实现任意调制方法

Noise-SDR是一种不依赖于特定威胁模型的通用方法,但它有一些最低要求:

1.最小控制下的泄漏:目标设备应该有一个泄漏源,软件可以用方波对其进行交叉调制。

2.定时器源:软件应该能够访问相对准确的时间源。

3.软件执行:Noise-SDR要求在目标上执行代码,但没有任何特权、许可或对任何外设的访问权。这种代码通常被认为无法传输无线电信号,但使用Noise-SDR可以建立高级无线电通信。

Part.3基于Fldigi工具的Noise-SDR实现

Fldigi是一款流行的SDR工具,支持多种非专业无线电协议,每种协议都针对不同的应用进行了优化。作者将Fldigi与RF-PWM等集成在一起,形成了一款可以在ARMv7-A、ARMv8-A、x86-64和MIPS32上运行的独立工具。该工具基于对DRAM的密集内存访问来调节DRAM时钟的发射,并且不需要Linux、Windows和Android上的特权。使用这种模块化架构,添加其他的调制或协议非常简单。

支持的协议:Fldigi-Noise-SDR支持的可应用于Android的协议有CW、RTTY、MFSK、PSK、THOR、Olivia等。还添加了一个简单的类似LoRa的CSS协议和一个真实的LoRa实现。可以使用几种不同的调制方案,包括开关键控(OOK)、二进制频移键控(BFSK)、M进制频移键控(MFSK)、偏移增量频移键控(IFK+)、相移键控(PSK)、正交频分复用(OFDM)等。

界面:为了简单起见,使用命令行界面与工具进行交互。

RF-PWM:产生RF-PWM方波的算法如图5所示。第一步是以传统方式产生调制中频正弦载波;第二步通过查看零点来识别正弦波的所有周期,它和RF-PWM方波的周期相对应,也可以识别每个周期的幅度;第三步计算每个周期的脉冲宽度,只需对幅度值进行预失真即可。

泄露:作者等人使用内存访问的方式来调制DRAM时钟(及其谐波)的辐射。为了产生RF-PWM方波,在一个脉冲Thigh,i期间重复进行密集的存储器访问,然后保持静止,直到周期结束(时间以ns为单位测量)。在x86-64/AMD上,访问DRAM是一种行之有效的方法,即使在存在SSC的情况下也会产生强烈的泄露。由此,可以使用相似但不同的技术将这种方法扩展到使用ARMv7-A和ARMv8-A处理器架构的智能手机上。

图5 产生RF-PWM方波算法

Part.4实验评估

利用特定设备上的特定泄漏源比较不同协议和调制技术的性能,这是有意义的。因为同一设备具有相同的属性,如功率、时钟稳定性和可用带宽。不同的泄漏源/装置将具有不同的特性。因此,并非所有协议都适用于所有设备,同样的调制方式在其他设备上的性能也不尽相同。Noise-SDR的优势之一是能够灵活地选择最合适的。

Part.5安全应用

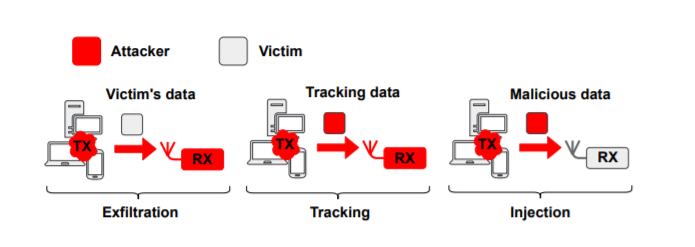

一、泄露

攻击者入侵受害者设备,然后运行Noise-SDR的代码将敏感数据泄露给附近的接收器,接收器也被攻击者控制。对攻击者来说,最坏的情况是受害者被隔离,也就是说,与网络断开连接。

二、追踪

类似与渗透设置,攻击者运行Noise-SDR的代码来传输固定的信标信号,该信号可用于识别和跟踪受害者。同样在这种情况下,攻击者控制接收器。这种情况尤其适用于移动和物联网设备。

三、注入

攻击者在一个受害者上使用Noise-SDR,将恶意信号注入另一个受害者接收器(在同一平台或附近)。当将真实发射器放置在靠近受害者接收器的位置是不切实际时,这是很有用的。利用受害者设备进行传输要比使用无线电设备更便宜、更隐蔽。

图6 Noise-SDR的安全应用

参考链接:https://ieeexplore.ieee.org/document/9833767。

参考文献

[1]G. Camurati and A. Francillon, "Noise-SDR: Arbitrary Modulation of Electromagnetic Noise from Unprivileged Software and Its Impact on Emission Security," 2022 IEEE Symposium on Security and Privacy (SP), 2022, pp. 1193-1210, doi: 10.1109/SP46214.2022.9833767.

[2]M. G. Kuhn and R. J. Anderson, “Soft Tempest: Hidden data transmission using electromagnetic emanations,” in Information Hiding, D. Aucsmith, Ed. Berlin, Heidelberg: Springer Berlin Heidelberg, 1998, pp. 124–142.

[3]R. Anderson and M. G. Kuhn, “Soft Tempest - an opportunity for NATO,” 1999.

[4]M. Guri, G. Kedma, A. Kachlon, and Y. Elovici, “AirHopper: Bridging the air-gap between isolated networks and mobile phones using radio frequencies,” in 9th International Conference on Malicious and Unwanted Software: The Americas MALWARE 2014, Fajardo, PR, USA, October 28-30, 2014. IEEE Computer Society, 2014, pp. 58–67.

[5]M. Guri, M. Monitz, and Y. Elovici, “Bridging the air gap between isolated networks and mobile phones in a practical cyber-attack,” ACM Trans. Intell. Syst. Technol., vol. 8, no. 4, May 2017.

[6]——, “USBee: Air-gap covert-channel via electromagnetic emission from USB,” in 14th Annual Conference on Privacy, Security and Trust, PST 2016, Auckland, New Zealand, December 12-14, 2016. IEEE, 2016, pp. 264–268.

[7]M. Guri, A. Kachlon, O. Hasson, G. Kedma, Y. Mirsky, and Y. Elovici, “GSMem: Data exfiltration from air-gapped computers over GSM frequencies,” in 24th USENIX Security Symposium, USENIX Security 15, Washington, D.C., USA, August 12-14, 2015, J. Jung and T. Holz, Eds. USENIX Association, 2015, pp. 849–864.

[8]Z. Zhan, Z. Zhang, and X. Koutsoukos, “Bitjabber: The world’s fastest electromagnetic covert channel,” in 2020 IEEE International Test Conference (ITC). IEEE, 2020.

[9]C. Shen, T. Liu, J. Huang, and R. Tan, “When LoRa meets EMR: Electromagnetic covert channels can be super resilient,” in 2021 2021 IEEE Symposium on Security and Privacy (SP). Los Alamitos, CA, USA: IEEE Computer Society, may 2021, pp. 529–542.

[10]M. Guri, “AIR-FI: Generating covert wi-fi signals from air-gapped computers,” CoRR, vol. abs/2012.06884, 2020.

[11]M. Guri, A. Daidakulov, and Y. Elovici, “MAGNETO: Covert channel between air-gapped systems and nearby smartphones via cpu-generated magnetic fields,” CoRR, vol. abs/1802.02317, 2018.

[12]M. Guri, B. Zadov, and Y. Elovici, “ODINI: Escaping sensitive data from faraday-caged, air-gapped computers via magnetic fields,” IEEE Trans. Inf. Forensics Secur., vol. 15, pp. 1190–1203, 2020.

[13]N. Matyunin, J. Szefer, S. Biedermann, and S. Katzenbeisser, “Covert channels using mobile device’s magnetic field sensors,” in 2016 21st Asia and South Pacific Design Automation Conference (ASP-DAC), 2016, pp. 525–532.

[14][13] M. Guri, B. Zadov, D. Bykhovsky, and Y. Elovici, “PowerHammer: Exfiltrating data from air-gapped computers through power lines,” IEEE Trans. Information Forensics and Security, vol. 15, pp. 1879–1890, 2020.

[15]Z. Shao, M. A. Islam, and S. Ren, “Your noise, my signal: Exploiting switching noise for stealthy data exfiltration from desktop computers,” Proc. ACM Meas. Anal. Comput. Syst., vol. 4, no. 1, pp. 07:1–07:39, 2020.

[16]V. Sepetnitsky, M. Guri, and Y. Elovici, “Exfiltration of information from air-gapped machines using monitor’s LED indicator,” in IEEE Joint Intelligence and Security Informatics Conference, JISIC 2014, The Hague, The Netherlands, 24-26 September, 2014. IEEE, 2014, pp. 264–267.

[17]J. Loughry and D. A. Umphress, “Information leakage from optical emanations,” ACM Trans. Inf. Syst. Secur., vol. 5, no. 3, pp. 262–289, 2002.

[18]M. Guri, B. Zadov, and Y. Elovici, “LED-it-GO: Leaking (A lot of) data from air-gapped computers via the (small) hard drive LED,” in Detection of Intrusions and Malware, and Vulnerability Assessment - 14th International Conference, DIMVA 2017, Bonn, Germany, July 6-7, 2017, Proceedings, ser. Lecture Notes in Computer Science, M. Polychronakis and M. Meier, Eds., vol. 10327. Springer, 2017, pp. 161–184.

[19]M. Guri, B. Zadov, A. Daidakulov, and Y. Elovici, “xLED: Covert data exfiltration from air-gapped networks via switch and router leds,” in 16th Annual Conference on Privacy, Security and Trust, PST 2018, Belfast, Northern Ireland, Uk, August 28-30, 2018, K. McLaughlin, A. A. Ghorbani, S. Sezer, R. Lu, L. Chen, R. H. Deng, P. Miller, S. Marsh, and J. R. C. Nurse, Eds. IEEE Computer Society, 2018, pp. 1–12.

[20] [19] M. Guri and D. Bykhovsky, “aIR-Jumper: Covert air-gap exfiltration/infiltration via security cameras & infrared (IR),” Comput. Secur., vol. 82, pp. 15–29, 2019.

[21] R. Hasan, N. Saxena, T. Halevi, S. Zawoad, and D. Rinehart, “Sensing- enabled channels for hard-to-detect command and control of mobile devices,” in 8th ACM Symposium on Information, Computer and Communications Security, ASIA CCS ’13, Hangzhou, China - May 08 - 10, 2013, K. Chen, Q. Xie, W. Qiu, N. Li, and W. Tzeng, Eds. ACM, 2013, pp. 469–480.

[22]V. Subramanian, A. S. Uluagac, H. Cam, and R. A. Beyah, “Examining the characteristics and implications of sensor side channels,” in Proceedings of IEEE International Conference on Communications, ICC 2013, Budapest, Hungary, June 9-13, 2013. IEEE, 2013, pp. 2205–2210.

[23]M. Guri, “AiR-ViBeR: Exfiltrating data from air-gapped computers via covert surface vibrations,” CoRR, vol. abs/2004.06195, 2020.

[24]M. Guri, Y. A. Solewicz, and Y. Elovici, “MOSQUITO: Covert ultrasonic transmissions between two air-gapped computers using speaker-to-speaker communication,” in IEEE Conference on Dependable and Secure Computing, DSC 2018, Kaohsiung, Taiwan, December 10-13, 2018. IEEE, 2018, pp. 1–8.

[25]M. Guri, Y. A. Solewicz, A. Daidakulov, and Y. Elovici, “Acoustic data exfiltration from speakerless air-gapped computers via covert hard-drive noise (‘DiskFiltration’),” in Computer Security - ESORICS 2017 - 22nd European Symposium on Research in Computer Security, Oslo, Norway, September 11-15, 2017, Proceedings, Part II, ser. Lecture Notes in Computer Science, S. N. Foley, D. Gollmann, and E. Snekkenes, Eds., vol. 10493. Springer, 2017, pp. 98–115.

[26]B. Carrara and C. Adams, “On acoustic covert channels between air-gapped systems,” in Foundations and Practice of Security - 7th International Symposium, FPS 2014, Montreal, QC, Canada, November 3-5, 2014. Revised Selected Papers, ser. Lecture Notes in Computer Science, F. Cuppens, J. Garc´ıa-Alfaro, A. N. Zincir-Heywood, and P. W. L. Fong, Eds., vol. 8930. Springer, 2014, pp. 3–16.

[27]M. Guri, Y. A. Solewicz, A. Daidakulov, and Y. Elovici, “Fansmitter: Acoustic data exfiltration from (speakerless) air-gapped computers,” CoRR, vol. abs/1606.05915, 2016.

[28]M. Guri, “POWER-SUPPLaY: Leaking data from air-gapped systems by turning the power-supplies into speakers,” IACR Cryptol. ePrint Arch., vol. 2020, p. 516, 2020.

[29]M. Guri, M. Monitz, Y. Mirski, and Y. Elovici, “BitWhisper: Covert signaling channel between air-gapped computers using thermal manipulations,” in 2015 IEEE 28th Computer Security Foundations Symposium, 2015, pp. 276–289.

[30]F. Raab, “Radio frequency pulsewidth modulation,” IEEE Transactions on Communications, vol. 21, no. 8, pp. 958–966, August 1973.

[31]P. A. Nuyts, P. Reynaert, and W. Dehaene, Continuous-time digital front-ends for multistandard wireless transmission. Springer, 2014.

[32]S. Kulkarni, I. Kazi, D. Seebacher, P. Singerl, F. Dielacher, W. Dehaene, and P. Reynaert, “Multi-standard wideband OFDM RF-PWM transmitter in 40nm CMOS,” in ESSCIRC Conference 2015 - 41st European Solid-State Circuits Conference (ESSCIRC), 2015, pp. 88–91.

[33]J. S. Walling, H. Lakdawala, Y. Palaskas, A. Ravi, O. Degani, K. Soumyanath, and D. J. Allstot, “A Class-E PA with pulse-width and pulse-position modulation in 65 nm CMOS,” IEEE Journal of Solid-State Circuits, vol. 44, no. 6, pp. 1668–1678, 2009.

[34]M. Grozing, J. Digel, T. Veigel, R. Bieg, J. Zhang, S. Brandl, M. Schmidt, C. Haslach, D. Markert, and W. Templ, “A RF pulse-width and pulse-position modulator IC in 28 nm FDSOI CMOS,” 2018 IEEE Nordic Circuits and Systems Conference (NORCAS): NORCHIP and International Symposium of System-on-Chip (SoC), pp. 1–4, 2018.