在“企业边界正在瓦解,基于边界的安全防护体系正在失效”的大背景下,“身份即信任”(Identity is Trust)已成为新一代安全能力构建的基石。特别是在零信任安全建设中,对传统访问控制技术进行了理念上的颠覆,倡导安全体系架构从网络中心化走向身份中心化,实现以身份为中心的新型网络访问控制。在此背景下,加强客户身份安全和访问管理(CIAM)也成为许多组织的优先实现。

CIAM的基本特征与发展

新一代客户身份和访问管理(CIAM)解决方案使组织能够为需要访问其业务应用系统和服务的外部用户实现便利性、隐私性和安全性方面的平衡。同时,它还允许组织不断发展用户体验(UX),以最大限度地减少开发人员对身份相关功能的需求,并满足监管和安全要求。

有效的CIAM解决方案需要包含三个基本特征:身份验证、授权和身份管理。

- 正确的身份验证可确保登录账户的用户是他们所称的身份;

- 有效的授权有助于组织为用户提供对应用程序和/或资源的适当访问级别;

- 全面的身份管理允许管理员更新用户访问权限并实施安全策略。

最近几年,虽然CIAM的说法一直保持不变,但其内在含义已经发生了许多变化。如今,CIAM的主要应用类型包括:

- 服务消费者客户:在企业对消费者(business-to-consumer,B2C)应用中,有效的CIAM实施使您能够提供高度个性化的促销和建议,从而为客户带来更多收入并创造更多价值,同时确保在整个企业中提供便捷的用户体验数字频道。

- 为企业客户提供支持:企业组织对SaaS系统的应用已经非常普及。不同类型、级别的用户需要对不同资源拥有不同级别的访问权限,而创建便捷安全的体验需要通过CIAM精确管理身份和访问权限。

- 支持第三方合作伙伴:在许多情况下,身份信息必须由提供服务的组织管理。为了满足服务提供商需求,CIAM系统还需要提供组织客户账户创建、维护和维护所需的所有工具。

在企业环境中,安全性的要求有时会高于便利性,因此管理员可以在相对较少考虑用户体验的情况下实施控制。但客户身份管理必须在保持安全性和隐私性的同时,最大限度地减少对业务开展的影响,在不影响用户体验的情况下抵御日益复杂的身份安全威胁。

CIAM面临的主要威胁

利用或针对CIAM服务的攻击有多种形式,但是攻击的主要目标多为以下两种结果:

- 注册欺诈:攻击者创建傀儡账户。

- 账户接管(ATO):攻击者获得对现有账户的访问权限。

注册欺诈攻击对企业的主要威胁包括:失去合法用户和相关利益、声誉受损、直接经济损失以及产生高昂的账号清理费用。而账户接管对企业的安全和隐私构成了更大的威胁,除了窃取关键业务数据,他们还可能获得有价值的用户统计信息和个人身份信息(PII),导致组织可能会面临严格的监管处罚,以及失去用户的信任。

据最新的研究数据显示,目前最常见的身份安全攻击手法包括:

1、欺诈性注册

在欺诈性注册攻击(也称为虚假账户创建攻击)中,威胁行为者会滥用账户注册过程来创建傀儡账户。

【欺诈性注册攻击剖析】

执行欺诈性注册的动机有很多,包括:

- 不公平地获得有价值的东西。

- 获得与创建账户相关的奖励,包括礼品卡、加密货币代币等。

- 利用账户开展垃圾邮件发送、虚假信息或社会工程攻击活动。

- 进行合成身份欺诈,通常利用金融服务和公用事业账户。

- 将账户转售给相关方。

- 损害提供商提供的服务能力,从而阻止合法用户注册。

- 通过使用傀儡账户操纵登录成功率和失败率以绕过自动安全措施,来实施账户接管(ATO)攻击。

2、凭据填充

凭据填充(俗称“撞库”)攻击利用了非常普遍的密码重用实践。当账户持有人在多个站点上重复使用相同(或相似)的密码时,就会产生多米诺骨牌效应,其中一个凭据受损将威胁多个应用程序。

除了账户接管目的外,凭证填充还通常用于账户发现/验证,其目标是开发可以出售的高质量凭证列表。

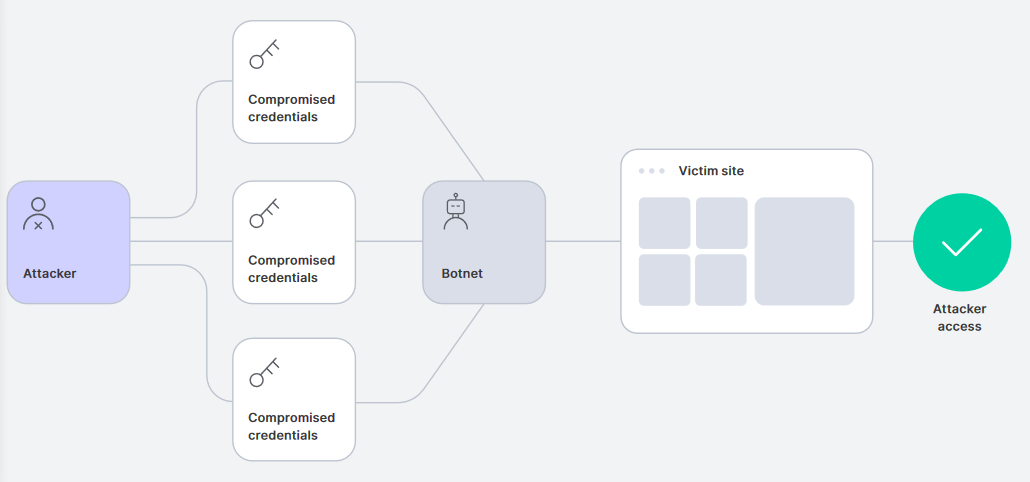

【凭据填充攻击剖析】

大多数此类攻击都使用暴力破解一长串被破坏的凭据。不幸的是,发动此类攻击的障碍非常低。根据最新调查数据显示,撞库攻击是目前直接观察到的最常见身份攻击威胁。在2022年第一季度,共计检测到近100亿次撞库事件,约占总流量/身份验证事件的34%。

3、MFA绕过

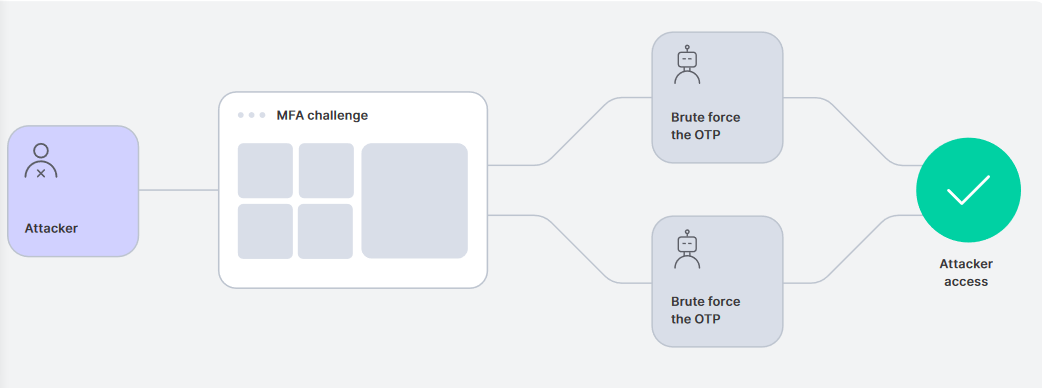

MFA(多因素身份验证)是防止账户接管的有效方法,无论是来自撞库攻击还是来自其他一些攻击媒介。要破坏实施MFA保护的账户,攻击者需要获取账户凭据,或者通过MFA质询作为身份的辅助证明。研究人员发现,现在有多种攻击工具可以很轻松地针对一些身份验证因素发起攻击,尤其是SMS传递的一次性密码(OTP)。此外,积极主动且资源充足的威胁参与者知道(并提供出售)MFA的变通办法并不罕见。这些绕过机制通常利用遗留身份验证协议中的漏洞,因此,组织必须了解禁用或严格管理此类系统的必要性。

【MFA绕过攻击剖析】

4、会话劫持

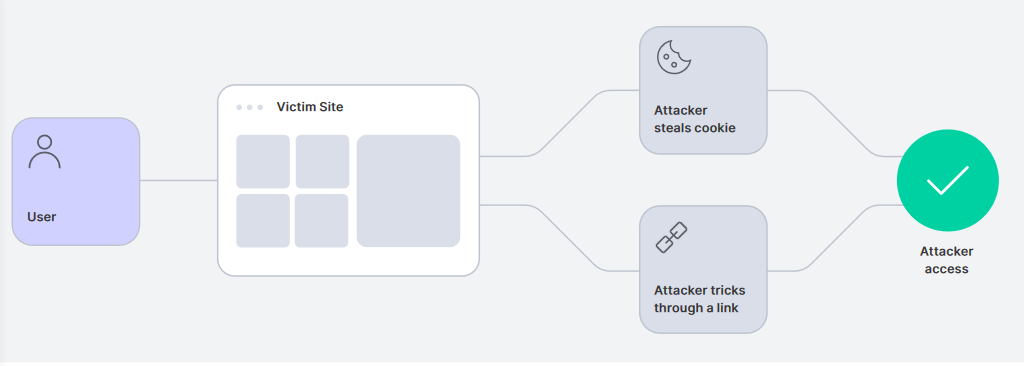

在会话劫持攻击中,攻击者无需提供密码即可访问活跃会话。只要会话保持活跃状态,攻击者就会保持访问权限。

【会话劫持攻击剖析】

实现此结果的两种常见攻击方法是:1. 合法用户登录后,攻击者窃取用户的会话cookie;2. 攻击者通过带有准备好的会话ID的恶意链接诱骗用户登录。这两种方法都可以在一定程度上进行扩展,但会话劫持更有可能被用作针对特定用户的针对性攻击的一部分。

5、密码喷射与猜测

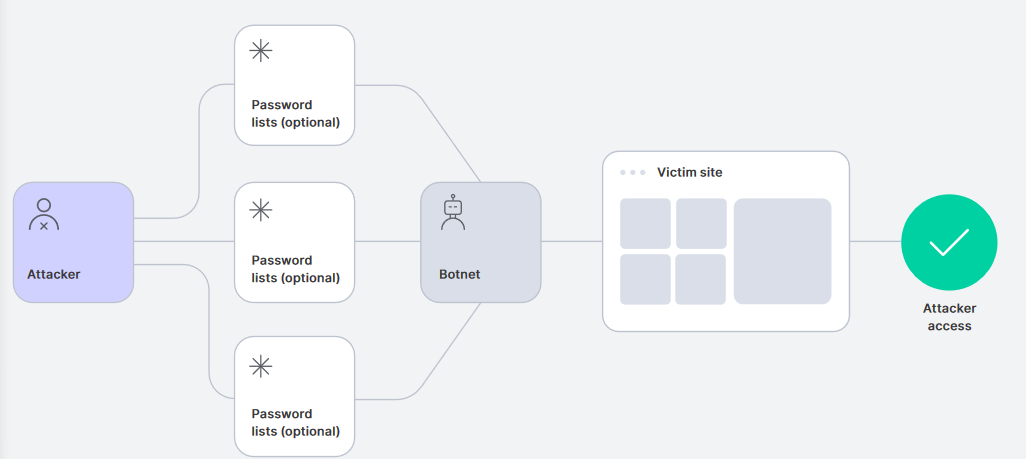

密码喷射是一种暴力攻击方法,攻击者使用自动化工具尝试跨多个不同账户的通用密码。而密码猜测则是一种更粗略的方法,会在海量的账户中尝试许多密码。

【密码喷射攻击剖析】

由于用户不安全的密码习惯(例如密码重用、使用常用词、设置弱密码等),攻击者只需简单地利用泄露密码列表和常用词词典就可以显著提高破解正确密码的可能性。

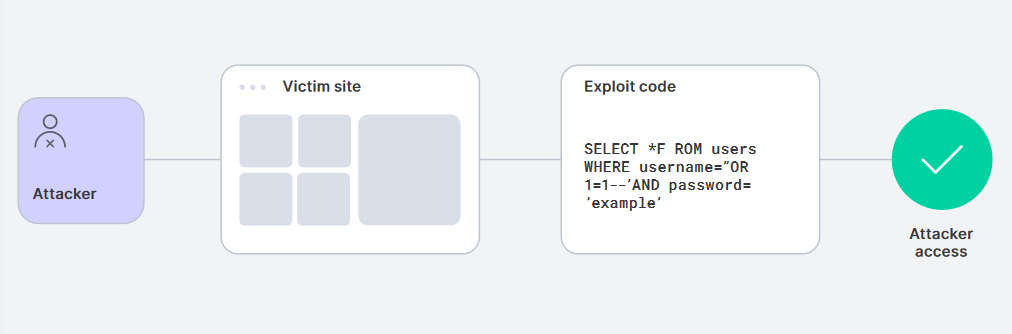

6、代码注入

代码注入攻击是将代码插入到一个字段中,例如用户名,以利用未能清理输入的薄弱系统。例如,代码可能会要求后端忽略密码检查,并自动将攻击者登录到用户数据库中的管理员账户。一旦攻击者拥有管理访问权限,就可以进行广泛的入侵操作。

【注入攻击剖析】

7、会话重写

与会话劫持一样,会话ID URL重写是一种为威胁参与者提供帐户访问权限的攻击;在这种情况下,攻击者窃取了会话URL,这可以通过多种方式实现,包括:

- 嗅探不安全的Wi-Fi连接。

- 亲自查看URL(例如,无意地后头瞥见)。

- 使用间谍软件/恶意软件抓取屏幕图像。

CIAM防护优化建议

随着攻击者将更多注意力集中在入侵客户身份系统上,且不断发展他们的策略、技术和程序(TTP),下述安全建议对于企业来说至关重要:

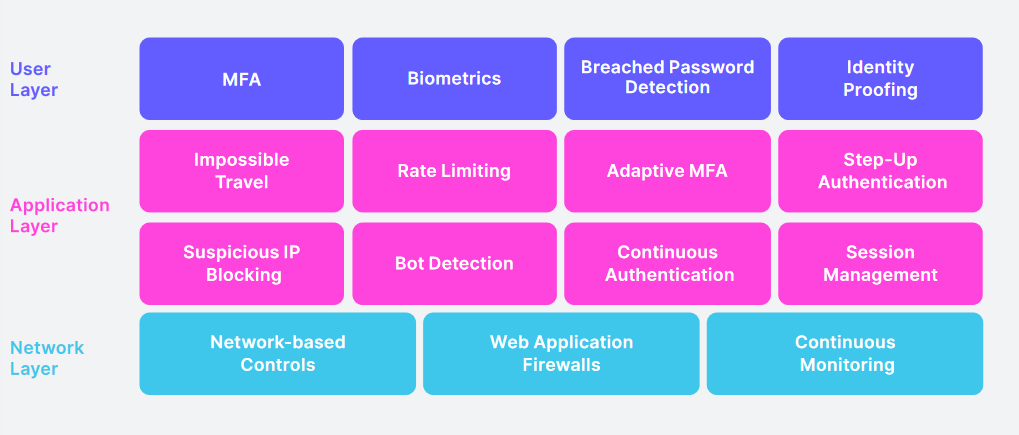

- 实施纵深防御工具,并在用户层、应用层和网络层有效结合使用。

- 持续监控其应用程序的攻击迹象和TTP变化。

- 根据防护需要及时进行策略调整(例如,调整参数、收紧限制、引入新工具等)。

【CIAM纵深防御应用策略】

正确有效地使用CIAM方案对每个现代组织都是一个挑战。以下是一些通用优化建议:

- 实施和鼓励MFA:MFA是破坏攻击最有效的方法之一,实施具有强大认证因素的多种方法并鼓励用户采用。

- 限制失败的登录尝试:暴力破解、凭证填充和密码喷射通常会在每次攻击得手前触发许多失败。

- 实施安全会话管理:使用服务器端的安全会话管理器,在登录后生成新的会话ID。不要将会话ID放在URL中,并确保它们在注销后立即失效。

- 不要附带默认凭据:默认管理员凭据是主要的攻击媒介,因为许多用户保持不变,使系统容易受到字典攻击;

- 强制使用强密码:许多暴力攻击依赖于弱密码或普通密码,建议企业强制要求并执行密码长度和复杂性管理策略。

- 监控已泄露密码的使用:许多用户在多个站点上重复使用相同或相似的密码,因此一项服务的泄露可能会威胁到许多其他服务,应该强制用户及时更改被破坏的凭据。

- 不要存储纯文本密码:如果企业的密码数据库无法直观读取识别,那么它对黑客来说毫无价值,对身份账号进行加密是必须的,也是合理的。