联网产品增多、研究人员审查力度加大,再加上要求披露漏洞的各项法律法规,引爆了漏洞披露热潮。在最近发布的一份报告中,工业网络安全平台Claroty表示,与去年下半年相比,今年上半年在所谓扩展物联网(XIoT)产品中发现的漏洞增长了57%。

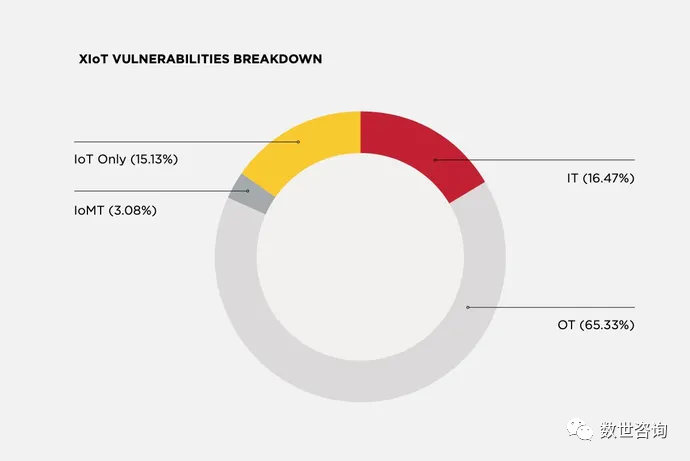

同时,嵌入式物联网设备中发现的漏洞占XIoT产品漏洞的15%,比2021年下半年跃升9%之多。

Claroty研究主管Sharon Brizinov表示,物联网设备和基础设施的迅速增长意味着公司不仅需要确保其物联网设备的可见性,还需要确保管理这些设备的所有系统的可见性,并做好快速修复这些设备的准备。

“网络多样性已更甚从前,而这与越来越多的安全研究人员抓紧寻找漏洞密切相关。”他表示,“因此,设备增多、意识提高,且有更多安全研究人员深入分析这些设备,也就意味着会有更多漏洞被披露出来。”

XIoT漏洞细分

而且,专家表示,这一趋势只会持续下去。公司不仅需要跟踪掌握自己的物联网资产,还得评估是否能够轻松更新已部署设备——由于漏洞修复通常需要软件更新。

Rapid7物联网首席安全研究员Deral Heiland表示,供应商不再试图隐瞒自身安全漏洞,并逐渐摒弃无声修复,这对于安全而言是个不错的进展,但也会“显著增加”公开披露的物联网漏洞数量。

他指出:“如果不公开任何数据,那么最终用户就无法意识到漏洞导致的潜在严重风险,可能会拖延修复。所以,供应商公开漏洞信息是值得肯定的做法。”

XIoT漏洞越来越多

根据Claroty《2022年上半年XIoT安全状况》报告,总体而言,今年1月初至6月底,共披露了747个XIoT设备漏洞,比前六个月增加了57%。受影响产品出自86家不同供应商,且供应商主动披露首次成为第二大漏洞信息发布方式,仅略逊于第三方公司披露。独立研究人员和Zero Day Initiative(ZDI)是第三和第四大漏洞信息来源。

Claroty研究主管Brizinov认为,在安全方面,供应商这个群体未必比其他人做得更好,其数据是由西门子等实施了强大安全计划的少数几家大型公司推动的。Claroty的报告显示,西门子披露的XIoT漏洞最多,为214个;列第二的是Reolink,为87个;接下来是施耐德,披露的漏洞数量是52个。

“某些商业决策导致了这个结果:一些决策者决定和盘托出。”Brizinov表示,“他们知道这是很重要的信息。”

各项倡议也推动了披露率的节节攀升。《2020年物联网网络安全改进法案》对向政府提供物联网产品的公司施加了压力,而面向消费者的物联网设备安全“营养标签”计划,则可能会推动消费者购买更注重安全的产品。

物联网定义困境

Flashpoint旗下漏洞情报公司Risk Based Security也注意到,可归类到物联网生态系统的产品中,安全漏洞数量有所上升。但是,该公司强调,物联网设备缺乏明确定义,导致跟踪这一类漏洞尤为困难。

工业监控设备、医疗成像设备、IP摄像机和电子门锁等都连接到互联网,令数字通信可对物理世界产生影响。在其2020年出版物《物联网设备制造商基础网络安全活动》中,美国国家标准与技术研究院(NIST)将物联网设备定义为“至少有一个换能器(传感器或致动器)用于直接与物理世界交互的设备,并具备至少一个网络接口用于连接数字世界”的设备。

Claroty将此类别称为扩展物联网(XIoT),并将医疗、工业和商用设备归为一类。该公司承认,由于新设备发布、老产品增加联网功能,以及新产品推动IoT定义发展,纳入XIoT类别的产品可能去年还没出现。

例如,随着制造业、关键基础设施和城市管理纷纷采用联网设备,西门子和其他运营技术(OT)公司已将其产品从工业控制系统转型为工业物联网,而网络安全正是这一转型的关键部分。

Claroty的Brizinov表示:“过去,IT与OT之间界限分明,我们可以圈出这些领域,这些圈子互不相交。然后,物联网时代来临,这些圈子相互交叠,有些设备既在IT圈里,也在OT圈里。”

物联网另一个日益增长的方面是移动设备,如智能手机和平板电脑。很多公司将移动设备作为监视和控制其物联网设备网络的一种方式,也就是说,受控设备不是物联网生态系统的唯一组成部分,移动设备和后端服务器也必须囊括进来。

因此,Rapid7将云组件和管理软件视为生态系统的一部分。

“通常,作为单机的移动设备不会被视为物联网。”Rapid7的Heiland表示,“但运行旨在交互、控制和/或管理物联网解决方案的软件时,它又确实成为了物联网产品生态系统的一部分,在评估物联网产品安全时应予以考虑。”