微软表示,一个由伊朗政府撑腰的威胁组织一直在多起攻击中滥用BitLocker Windows功能,以加密受害者的系统,微软将它跟踪分析的这个组织编号为DEV-0270(又名Nemesis Kitten)。

微软的威胁情报团队发现,该威胁组织能够快速利用新披露的安全漏洞,并在攻击中广泛使用非本地二进制文件(LOLBIN)。

这与微软的发现结果:DEV-0270在使用 BitLocker相一致,这项数据保护功能可在运行Windows 10、Windows 11或Windows Server 2016及更高版本的设备上提供全卷加密服务。

微软安全威胁情报团队解释道:“我们已经看到DEV-0270使用setup.bat命令来启用BitLocker加密功能,这导致主机无法正常运行。对于工作站而言,该威胁组织使用了DiskCryptor,这是一种适用于Windows的开源全盘加密系统,允许对设备的整个硬盘进行加密。”

从初始访问到勒索函投放到被锁定系统上之间的赎金时间(TTR)大约为两天;据微软观察发现,DEV-0270在攻击得逞后要求受害者支付8000美元的赎金以换取解密密钥。

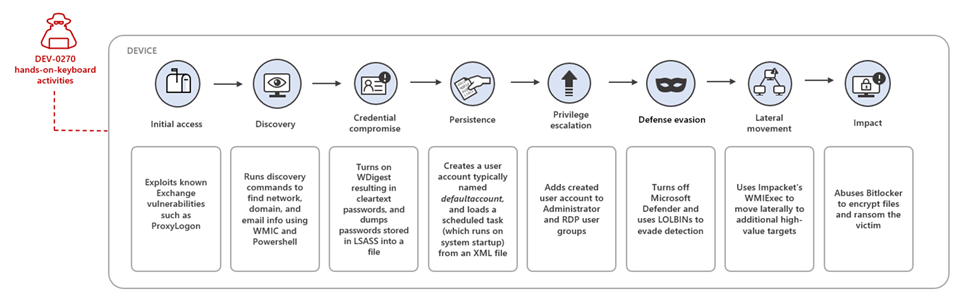

图1. 典型的DEV-0270攻击链(来源:微软)

赚外快,牟取私利

微软声称,这是由伊朗政府支持的Phosphorus网络间谍组织(又名Charming Kitten和APT35)下面的一个子组织,该网络间谍网络以攻击和收集与全球各地政府、非政府组织(NGO)和国防组织有关的知名受害者的情报而臭名昭著。

据微软的低置信度评估显示,DEV-0270似乎在赚外快,“为了牟取私利”。

微软表示,该威胁组织基于“大量重叠的攻击基础设施”,由一家有两个别名:Secnerd(secnerd[.]ir)和Lifeweb(lifeweb[.]it)的伊朗公司运营。

微软补充道:“这些组织还与位于伊朗卡拉季的Najee Technology Hooshmand有关。”

该组织寻找攻击目标通常是随机性的:威胁分子扫描整个互联网,查找易受攻击的服务器和设备下手,从而使拥有易受攻击且容易被发现的服务器和设备的组织容易受到这些攻击。

由于DEV-0270的许多攻击都利用了Exchange(ProxyLogon)或Fortinet(CVE-2018-13379) 中的已知安全漏洞,因此建议公司企业尽快给面向互联网的服务器打上补丁,以阻止企图利用漏洞的活动和随后的勒索软件攻击。

SecureWorks公司的反威胁部门(CTU)在今年5月曾报告了与Secureworks跟踪分析的编号为COBALT MIRAGE的威胁组织有关的类似恶意活动,该威胁组织使用了与Phosphorus APT组织重叠的攻击基础设施。

本文翻译自:https://www.bleepingcomputer.com/news/microsoft/microsoft-iranian-hackers-encrypt-windows-systems-using-bitlocker/如若转载,请注明原文地址。