在恶意软件分析师与开发人员就使用该工具的攻击进行质询后,新的名为 CodeRAT 远程访问木马 (RAT) 的开发者在 GitHub 上公开了其源代码。网络安全公司 SafeBreach 报告称,CodeRAT 通过使用包含 Microsoft 动态数据交换 (DDE) 漏洞的 Microsoft Word 文档来针对讲波斯语的代码开发人员。

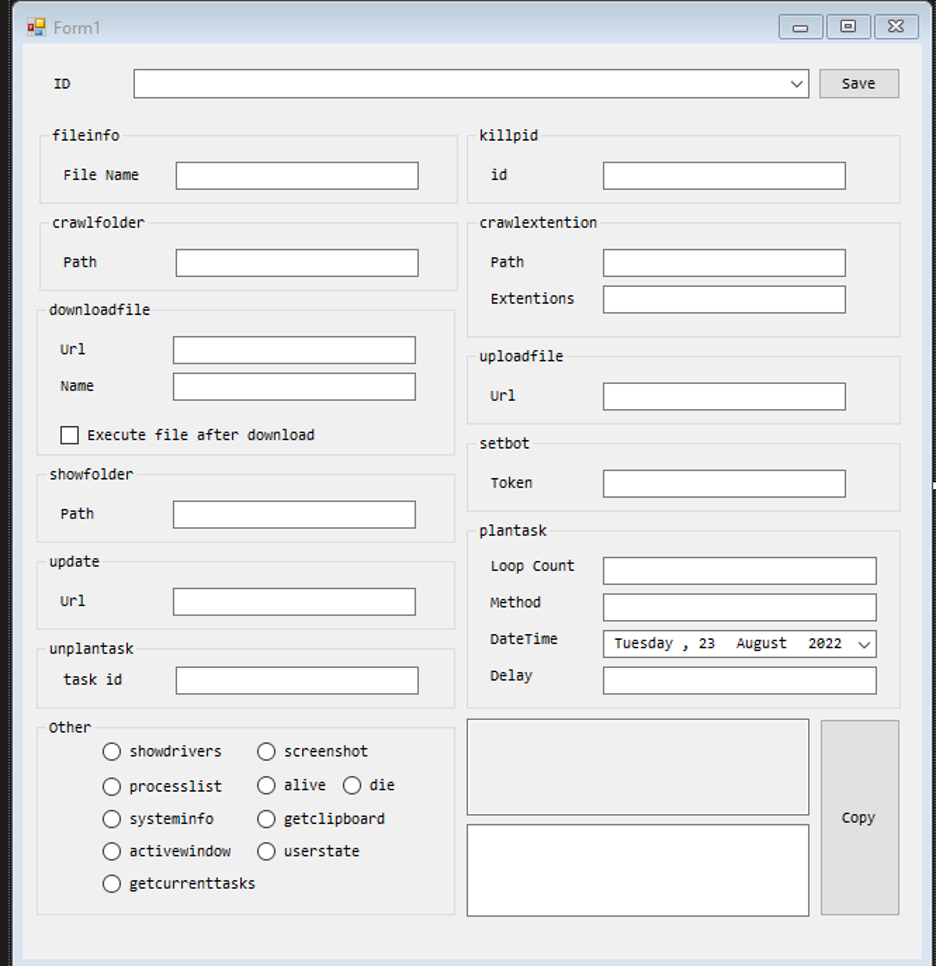

CodeRAT 支持大约 50 种与文件、进程操作和屏幕捕获、剪贴板、文件和环境信息的窃取功能相关的不同命令,还支持用于升级或安装其他恶意软件二进制文件的命令。并具有针对 web 邮件、Microsoft Office 文档、数据库、社交网络平台、Windows Android 的集成开发环境 (IDE) 甚至 PayPal 等个人网站的广泛监控功能,以及监视 Visual Studio、Python、PhpStorm 和 Verilog 等工具的敏感窗口。

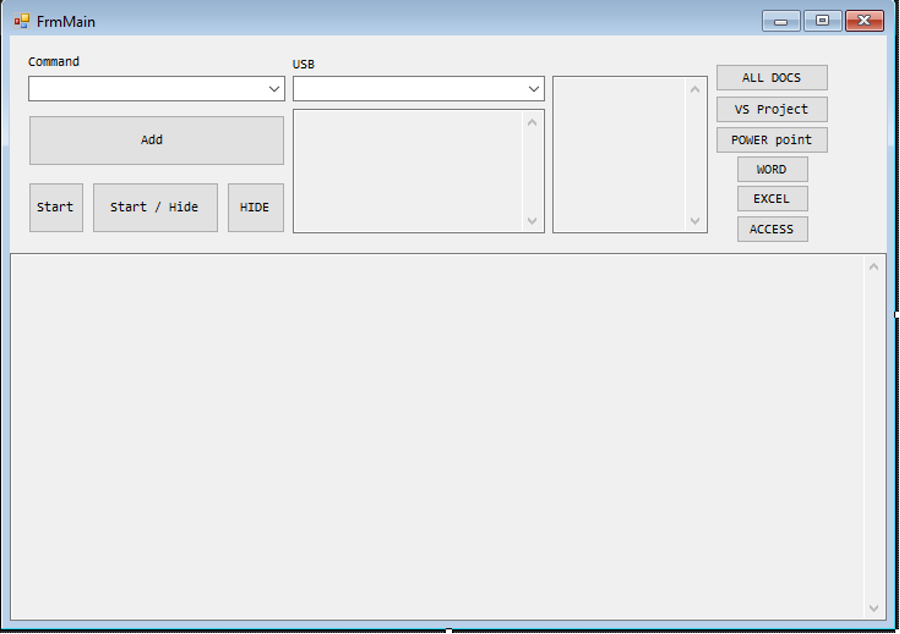

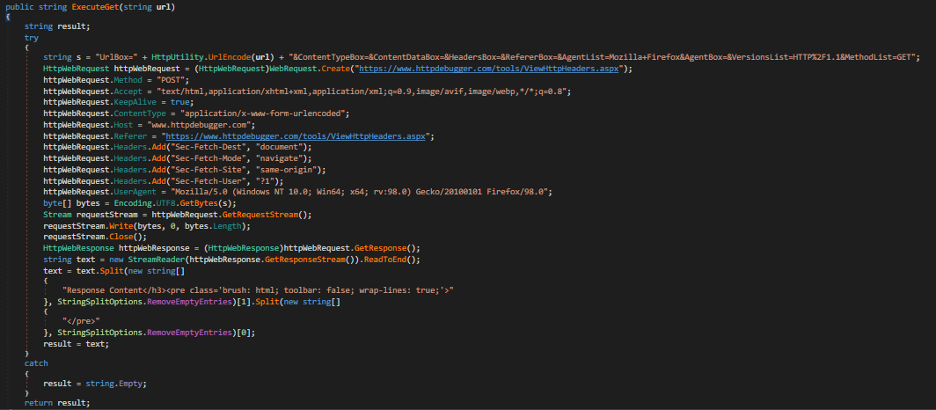

CodeRAT 的通信方式是通用的并且非常独特的,支持使用 bot API 或 USB 闪存驱动器通过 Telegram 组进行通信。它还可以在 silent 模式下运行,其中包括不返回报告。CodeRAT 使用匿名的公共上传站点,而不是专用的 C2 服务器,并使用反检测技术将其使用时间限制为 30 天。此外,它将使用 HTTP Debugger 网站作为代理与其 C2 Telegram group 进行通信。

当研究人员联系恶意软件开发者时,其恶意活动已突然停止;但尽管如此,BleepingComputer 指出,由于作者公开了源代码,CodeRAT 可能会变得更加流行。

攻击者可以通过构建和混淆命令的 UI 工具生成命令,然后使用以下三种方法之一将它们传输到恶意软件:

- 带代理的 Telegram bot API(无直接请求)

- 手动模式(包括 USB 选项)

- “myPictures” 文件夹中本地存储的命令

同样的三种方法也可用于数据泄露,包括单个文件、整个文件夹或针对特定文件扩展名。

如果受害者所在的国家 / 地区禁止了 Telegram,CodeRAT 会提供反过滤功能,该功能会建立一个单独的请求路由通道,帮助绕过封锁。

据称,该恶意软件可以在重启之间持续存在,而不对 Windows 注册表进行任何更改,但 SafeBreach 并没有提供有关这一功能的任何细节。CodeRAT 带有强大的功能,很可能会吸引其他网络犯罪分子。