零信任并不是一种产品,而是一种基于深度防御和最低特权访问概念的安全方法。

在零信任及其实施方面,似乎每个人都在玩“猜迷游戏”,并且是从政府指导开始。美国政府在今年1月对美国管理和预算办公室(OMB)针对联邦机构和部门的联邦零信任战略的评论既务实又充满抱负。他们的观察以Log4j漏洞为例,很好地总结了这一点:“零信任策略将使机构和组织能够更快地检测、隔离和响应这些类型的威胁。”

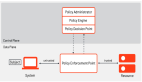

然而,要使零信任战略取得成功,实施者必须了解它是什么以及它所依据的基本原则。

零信任是新事物吗?

在关于零信任主题的研讨中,Trellix公司首席工程师兼漏洞研究主管Douglas McKee在Black Hat会议上指出,现实情况是“深度防御”和“最低特权访问原则””是流行术语“零信任”背后的基本要素。

与业务运营合作的首席信息安全官必须协作并协调对所需信息的访问,以便其同事可以在他们的整体任务中取得成功。他们需要的是不受阻碍地持续访问信息。这需要对整个企业生态系统的需求进行持续和动态的监控。当个人改变角色时,他们的需求将会调整,他们允许的访问权限也会随之调整。当员工离开时,必须终止他们的访问。这说起来容易,但对于很多企业和组织来说似乎很难完成。

正如Code42公司首席执行官Joe Payne所说:“让员工能够以受信任的方式完成工作,并在企业的保护伞下,这样如果他们冒险离开企业的流程和程序,例如加载到基于Web的存储,他们就会立即得到纠正。”

没有最低特权访问权限,零信任无法存在

这就是问题所在。如果首席信息安全官不执行最低特权访问原则,那么就不存在越界风险,因为访问是允许和授权的。检测个人窃取信息是一项艰巨的任务。员工遵循企业的所有流程和程序,只获取他们可以自然获取的信息,他们可以几乎不受惩罚地收获。

零信任的感知问题

零信任比流行术语更复杂。Egress公司产品管理副总裁Steve Malone表示:“不幸的是,零信任存在一些认知问题:供应商经常错误地陈述它,从而导致买家产生误解。关于零信任最重要的一点是它不是一种产品。这不是可以从单一供应商那里购买的东西。零信任是一种安全方法、技术框架和最佳实践,企业需要随着时间的推移在其IT环境中定义和采用。”

健康且持续的遵守使每个人都保持警觉,并专注于如何访问、移动和存储信息。这种思维方式需要从企业高管到个人贡献者都接受,因为安全实施可能得到首席信息安全官及其信息安全专家团队的支持,因此在运营和生产中发挥了重要作用。

单一产品无法实现零信任

Malone继续说道,“一些企业很难实施零信任战略。我看到的最大错误是安全团队误解了真正的零信任方法的含义。一些企业认为零信任可以通过使用单独的安全解决方案来实现,从而为问题提供快速解决方案。然而,零信任不仅仅是部署单独的解决方案。”

Malone总结说:“不要被这个时髦的名称所迷惑。零信任不仅仅是另一个流行术语,也不是单一产品。这是一项重要的安全举措。”

人员、流程和技术的重要性怎么强调都不为过。它们是最低特权访问原则和纵深防御战略实施的核心。虽然根本不存在普遍的、教科书式的零信任实施,但却存在零信任的原则。