当我们在驾驶中使用道路导航系统时,首先需要一张准确的电子地图来作为参照。而在目前的IT系统漏洞管理工作中,很多企业组织和安全厂商都在将CVSS(国际通用漏洞评分系统)作为一张“参考地图”,来指导相关工作的计划与实施。网络威胁情报平台Flashpoint在其最新开展的《2022上半年网络安全漏洞威胁研究报告》(以下简称报告)中指出:如果CVSS漏洞评价机制误导了安全人员,就会导致企业将有限的漏洞管理资源投入到错误的漏洞修补任务中,却忽视那些真正危害业务的漏洞。

CVSS的漏洞评价机制

CVSS(Common Vulnerability Scoring System)是由FIRST(事件响应与安全团队论坛)创建,并由美国国家漏洞库(NVD)保持数据日常维护更新的一套漏洞评价标准体系,主要目的是帮助行业衡量漏洞危害的严重程度,并指导行业进行漏洞修复。应用CVSS评分机制对新安全漏洞进行危害性评价时,通常会从基础维度(Base Metric Group)、生命周期维度(Temporal Metric Group)和环境维度(Environmental Metric Group)进行评估,并生成一个0到10分之间的评分值来评估漏洞的严重程度。

- 基础维度评价指的是一个漏洞的内在特征,主要评估漏洞本身固有的一些特点及这些特点可能造成的影响。该特征不会随时间和用户环境而改变。基础评价是CVSS评分里最重要的一个指标,我们一般看到的CVSS评分都是指漏洞的基础评价得分;

- 生命周期维度评价主要衡量当前利用技术或代码可用性的状态,是否存在任何补丁或解决方法或者漏洞报告的可信度等,生命周期评价会随着时间的推移而改变;

- 环境维度评价使分析师能够根据受影响的IT资产对用户组织的重要性来定制CVSS评分,并根据组织基础结构中组件情况的分配分值。

不可否认,CVSS评价指标在帮助安全人员更多了解新漏洞的详情信息时,产生了很多积极的价值和帮助。但需要强调的是,CVSS评分只是一个指标,无法取代漏洞管理实践中的应用风险分析。而研究人员却发现,目前很多企业过于关注CVSS漏洞评价与披露情况,并将其评价分值作为了制定漏洞修补的优先级和行动计划的首要标准。这就会给漏洞管理工作带来很大的风险和误导,因为漏洞理论上的严重程度与它能给组织带来的实际风险往往并不匹配。

正如报告研究数据所显示的,在过去十年中被CVSS评分为10.0的所有“高危级”漏洞中,有51.5%的漏洞危害后果描述未能被详细说明,或者并不需要披露,这说明这些漏洞当时的评分并不准确,但这可能实际误导了很多企业对这些“虚假高危”漏洞的关注和资源投入。

此外,报告数据还显示,2022年上半年报告的“在野漏洞”(指已被POE验证可利用,但还没有公开收入到漏洞库,或没有官方补丁,难以实现有效安全控制的漏洞)数量比已给出评分的漏洞多出85%,这表明攻击者实际利用漏洞的情况比CVSS分析评价的要更加频繁和复杂。

重点关注漏洞的可利用性

报告研究人员认为,相比于漏洞的CVSS评分值,其实漏洞的可利用性指标更应该在企业漏洞管理工作中得到关注和体现。安全团队应该优先考虑业务需求,实际减少数字化业务开展中的安全风险为目标,而不是盯着脱离实际情况的漏洞评价分数。

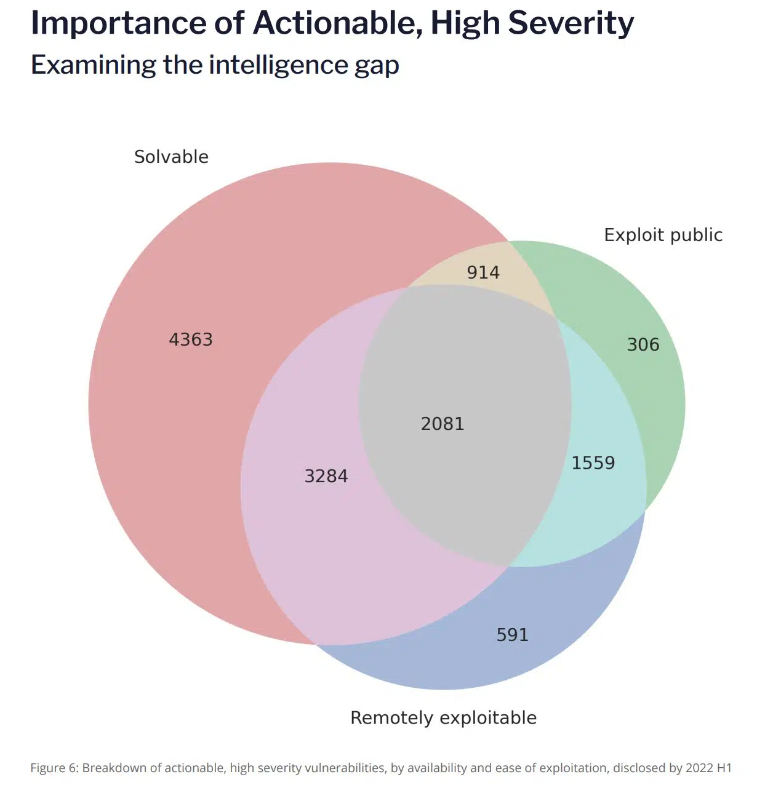

对安全管理团队而言,制定漏洞悬赏计划和开展定期的渗透测试可以提高漏洞管理的有效性。研究人员指出,在实际应用中,危害性最强的漏洞通常会具有三个特征:可以被远程利用、有公开漏洞利用代码,以及有切实可行的解决方案(比如补丁或升级)。这些漏洞应该列在排查清单的首位,因为它们构成的实际风险最大,但是往往又最容易修复。一旦解决了这些漏洞,安全团队就可以使用基于风险的方法检查其余漏洞,这是需要根据业务需求优先考虑面临风险的资产,而不是盯着脱离实际情况的CVSS分数。

图:2022上半年漏洞排查分布情况

开展更积极的漏洞管理

在网络世界中,安全漏洞将会长期存在,所谓的安全性不仅是指“安全”或“不安全”,而是还取决于企业发现漏洞并进行响应的速度,只有通过科学的手段实现高效漏洞管理,网络系统才会变得更加安全与健壮。

通过抽象CVSS评分值来做出漏洞安全管理的决策,这只会给企业带来虚假的安全感,如果这种情况已经存在,应该尽快修改漏洞管理策略与流程。尽管采用积极的漏洞补丁管理策略会更具挑战,但是却会给企业带来很多帮助,因为漏洞披露之后通常会引发大量的公共概念证明(POC),这些POC也同样会被各种攻击者所利用。修复漏洞并不只是摁下“更新按钮”那么简单,整个过程可能需要数周、甚至数月。

对于企业安全管理人员来说,在制定和实施漏洞管理计划时,首先需要明确一点,如何判断漏洞管理项目的有效性?如何成功实施漏洞管理项目?很多时候,漏洞管理不仅仅是一个技术问题而是企业综合管理问题,它应该是程序化的,包含计划、行动、协同、问责和持续改进。