继昨日报道了《员工被钓鱼,云通讯巨头Twilio客户数据遭泄露》后,8月9日,知名云服务提供商Cloudflare 也表示,一些公司员工的系统账户凭证也在一次网络钓鱼短信攻击中被盗,手法和上周 Twilio批露的遭遇如出一辙。

根据Cloudflare在官方博客发布的说明,大约在 Twilio 遭到攻击的同时, Cloudflare 的员工也遭到了具有非常相似特征的攻击 ,有至少 76 名员工的个人或工作手机号码收到了钓鱼短信,一些短信也发送给了员工的家人。虽还无法确定攻击者是以何种方式收集到了员工手机号码,但得益于Cloudflare采用了符合 FIDO2 标准的安全密钥,即使攻击者拿到了员工账户,在尝试登陆时均被成功阻止。

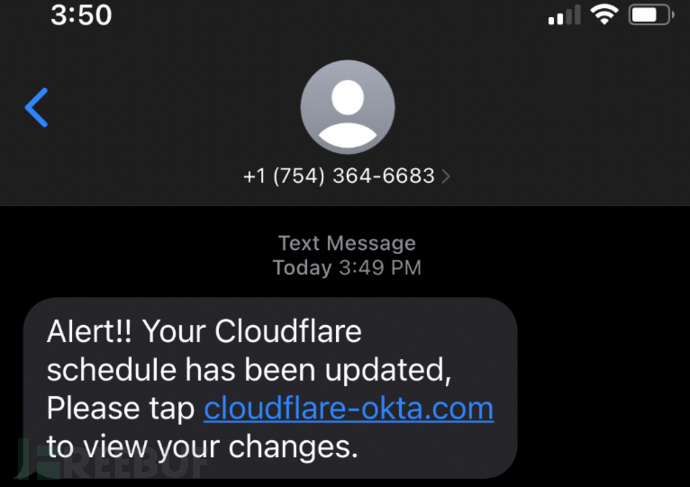

Cloudflare也透露,钓鱼短信提供了一个域名为cloudflare-okta.com的克隆登录页面,在该页面上输入凭证后,AnyDesk 远程访问软件会自动下载到计算机上,从而允许攻击者远程控制其设备。该域名是通过 Porkbun注册,和 Twilio攻击中出现的钓鱼登录页面的域名系同一家注册商。

发送给 Cloudflare 员工的网络钓鱼短信 (Cloudflare)

在这起攻击事件中,Cloudflare采用了多种手段进行防御:

- 使用 Cloudflare Gateway 阻止钓鱼页面

- 识别所有受影响的 Cloudflare 员工账户并重置受损凭证

- 识别并拆除攻击者部署的基础设施

- 更新检测以识别任何后续攻击尝试

- 审核服务访问日志以获取任何其他的攻击迹象

可见,Cloudflare凭借有效的防御手段成功抵御了这次钓鱼攻击,Twilio 则未能幸免,尽管事后 Twilio 通过联系运营商和服务提供商对关闭了攻击者的URL,但攻击者也能通过更换运营商和服务提供商的方式继续他们的攻击。所以俗话说的好,打铁还需自身硬。