近期,一个名为“GwisinLocker”的新勒索软件系列针对具有Windows和Linux加密器的韩国医疗保健、工业和制药公司发动勒索攻击,包括对加密VMware ESXi服务器和虚拟机。新的恶意软件是一个鲜为人知的威胁行为者Gwisin的产物,在韩语中意为“幽灵”。该威胁行为者来历不明,但似乎精通韩语。

此外,袭击恰逢韩国公众假期,并且发生在凌晨,这就表明Gwisin对该国的文化和商业惯例有很好的掌握。关于Gwisin及其活动的报道于上个月底首次出现在韩国媒体上,当时威胁者入侵了该国的大型制药公司。

周三,Ahnlab的韩国网络安全专家发布了一份关于Windows加密器的报告,当GwisinLocker加密Windows设备时,感染始于MSI安装程序文件的执行,该文件需要特殊的命令行参数才能正确加载充当勒索软件加密器的嵌入式DLL。当提供正确的命令行参数时,MSI将解密并将其内部DLL(勒索软件)注入Windows进程以逃避检测,这对于每个公司来说都是不同的。配置有时包含一个参数,将勒索软件设置为在安全模式下运行。在这些情况下,它会将自身复制到 ProgramData子文件夹,注册为服务,然后强制以安全模式重新启动。对于ReversingLabs 分析的 Linux 版本,加密器着重于加密 VMware ESXi 虚拟机,包括控制 Linux 加密器如何加密虚拟机的两个命令行参数。

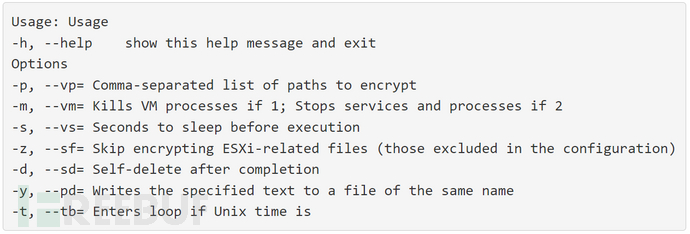

下面列出了 GwisinLocker Linxu 加密器的命令行参数:

这些参数包括--vm标志,它将执行以下命令来枚举 ESXi 虚拟机并关闭它们。

为避免使 Linux 服务器无法使用,GwisinLocker 将从加密中排除以下目录。

除非使用--sf命令行参数,否则 Linux 勒索软件还将排除特定的 VMware ESXi 相关文件(state.tgz、useropts.gz、jumpstrt.gz 等),以防止服务器无法启动。

最后,勒索软件会在启动加密之前终止几个 Linux 守护程序,以使它们的数据可用于锁定过程。