Lilith是一个由JAMESWT发现的基于C/C++控制台的勒索软件,是专门针对64位版本的Windows进行设计。像今天推出的大多数勒索软件一样,Lilith会执行双重勒索攻击,也就是攻击者在加密设备之前先窃取受害者的重要数据。

根据Cyble的研究人员对Lilith的分析报告,这个新的勒索软件并没有引入任何新意。然而Lilith以及最近出现的RedAlert和0mega,仍应该被视为新威胁,企业也应该提高对它们的关注度。

莉莉丝的细节

执行时,Lilith会试图终止与硬编码列表中的条目相匹配的进程,包括Outlook、SQL、Thunderbird、Steam、PowerPoint、WordPad、Firefox等。

这一过程会将有价值的文件从目前可能正在使用它们的应用程序中释放出来,从而使这些高价值文件能够被加密。

在加密过程启动之前,莉莉丝在所有列举的文件夹中创建并投下赎金票据。

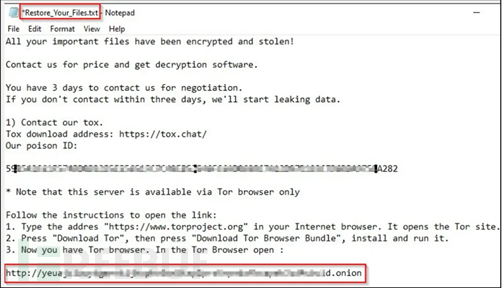

该说明给受害者三天时间,让他们通过所提供的Tox聊天地址与勒索软件行为者联系,否则他们将受到公开数据暴露的威胁。

一个代号为“Lilith”的新勒索软件行动近日出现在网络上,并展开了攻击行动,该勒索软件已经在支持双重勒索攻击的数据泄露网站上发布了受害企业的数据信息。

莉莉丝的勒索信 (Cyble)

被排除在加密之外的文件类型是EXE、DLL和SYS,同时程序文件、网络浏览器和回收站文件夹也不会被加密。

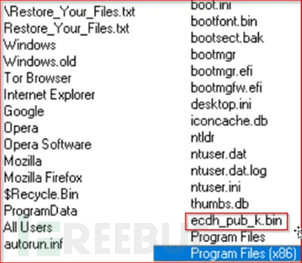

有趣的是,Lilith还包含一个 "ecdh_pub_k.bin "的排除项,它存储了BABUK勒索病毒感染的本地公钥。

包括BABUK密钥的排除列表(Cyble)

这可能是复制的代码的残留物,所以它可能是两个勒索软件菌株之间的一个迹象。

最后,加密是使用Windows加密API进行的,通过Windows的CryptGenRandom函数生成随机密钥。勒索软件在加密文件时会附加了".lilith "文件扩展名。

要注意什么?

虽然现在判断Lilith是否会发展成为一个大规模的威胁或一个成功的RaaS项目还为时过早,但分析家们仍然应该密切关注它的发展进程。

Lilith的第一个受害者是一个位于南美的大型建筑集团,这是一个表明Lilith可能对大型企业感兴趣的迹象。并且其背后的操作者已经意识到他们需要穿越政治迷宫以避免成为执法部门的目标。毕竟,这些新颖的勒索软件项目大多是旧程序的重塑,因此它们的操作者通常非常了解这个领域的复杂性。

参考来源:https://www.bleepingcomputer.com/news/security/new-lilith-ransomware-emerges-with-extortion-site-lists-first-victim/