大家好,我是码农星期八!本教程只用于学习探讨,不允许任何人使用技术进行违法操作,阅读教程即表示同意!

前言

有时候可能会对APP进行字符串加密等操作,这样的话你的变量名等一些都被混淆了,看代码就可能无从下手。

不管没关系,像系统级别的东西,Toast了等函数,是不能混淆的,所以可以根据蛛丝马迹,终究找到破解的点。

frida常用命令

frida

-U 连接USB设备

-F 附加到最前面的app

-l 注入的js

-o 输出到文件

-f 重新启动

--no-pause 立马执行,中间不停顿

打印堆栈

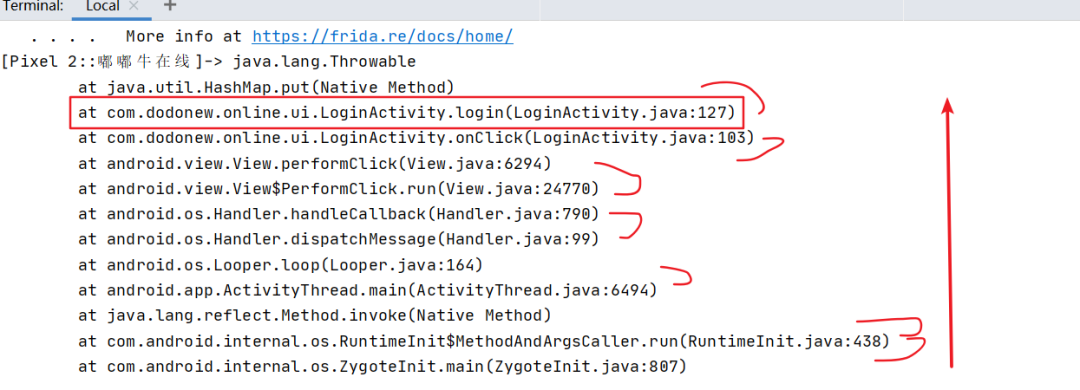

打印堆栈的本质就是抛异常,他的结果是从下往上看的!

代码

function printStacks() {

console.log(

Java.use("android.util.Log")

.getStackTraceString(

Java.use("java.lang.Throwable").$new()

)

);

}

执行结果

常用hook函数代码

hook HashMap的put方法

hashMap,,那就很常用了,懂的都懂,但是一定要做好筛选,要不然app容易崩溃!

var hashMap = Java.use("java.util.HashMap");

hashMap.put.implementation = function (a, b) {

//a=="username"和a.equals("username")一般都可以

//如果不行换一下即可

if (a=="username") {

console.log("hashMap.put: ", a, b);

printStacks();

}

return this.put(a, b);

}

hook ArrayList的add方法

Array似乎也很常用;

var arrayList = Java.use("java.util.ArrayList");

arrayList.add.overload('java.lang.Object').implementation = function (a) {

if (a == "username=18903916120") {

console.log("arrayList.add: ", a);

printStacks();

}

//console.log("arrayList.add: ", a);

return this.add(a);

}

arrayList.add.overload('int', 'java.lang.Object').implementation = function (a, b) {

console.log("arrayList.add: ", a, b);

return this.add(a, b);

}

hook TextUtils的isEmpty方法

这个方法通常是安卓判断输入框是否为空必经的方法!

var textUtils = Java.use("android.text.TextUtils");

textUtils.isEmpty.implementation = function (a) {

if (a == "TURJNk1EQTZNREE2TURBNk1EQTZNREE9") {

console.log("textUtils.isEmpty: ", a);

printStacks();

}

//console.log("textUtils.isEmpty: ", a);

return this.isEmpty(a);

}

hook String的trim方法

这个方法似乎也挺多,去掉开头和结尾的空格,防止脏数据;

var str = Java.use("java.lang.String");

str.trim.implementation = function () {

console.log("str.trim: ", this);

printStacks();

return this.trim();

}

hook log的w方法

var log = Java.use("android.util.Log");

log.w.overload('java.lang.String', 'java.lang.String').implementation = function (tag, message) {

console.log("log.w: ", tag, message);

printStacks();

return this.w(tag, message);

}

hook EditText的getText方法

这个应该就多了,但是这个一般在加密的上层,可以考虑使用。

var editText = Java.use("android.widget.EditText");

editText.getText.overload().implementation = function () {

var result = this.getText();

result = Java.cast(result, Java.use("java.lang.CharSequence"));

console.log("editText.getText: ", result.toString());

printStacks();

return result;

}

hook Collections的sort方法

排序方法,频率还凑合;

var collections = Java.use("java.util.Collections");

collections.sort.overload('java.util.List').implementation = function (a) {

var result = Java.cast(a, Java.use("java.util.ArrayList"));

console.log("collections.sort List: ", result.toString());

printStacks();

return this.sort(a);

}

collections.sort.overload('java.util.List', 'java.util.Comparator').implementation = function (a, b) {

var result = Java.cast(a, Java.use("java.util.ArrayList"));

console.log("collections.sort List Comparator: ", result.toString());

printStacks();

return this.sort(a, b);

}

// .overload('java.lang.String', 'double')

// .overload('java.lang.String', 'int')

// .overload('java.lang.String', 'long')

// .overload('java.lang.String', 'boolean')

hook jSONObject的put方法

一般在转成json时用的听过的,可以考虑;

var jSONObject = Java.use("org.json.JSONObject");

jSONObject.put.overload('java.lang.String', 'java.lang.Object').implementation = function (a, b) {

//var result = Java.cast(a, Java.use("java.util.ArrayList"));

console.log("jSONObject.put: ", a, b);

printStacks();

return this.put(a, b);

}

jSONObject.getString.implementation = function (a) {

//var result = Java.cast(a, Java.use("java.util.ArrayList"));

console.log("jSONObject.getString: ", a);

var result = this.getString(a);

console.log("jSONObject.getString result: ", result);

printStacks();

return result;

}

hook Toast的show方法

这个就很多了,基本上每个app都有,但是hook这个位置又偏加密下层,因为肯定是处理完才弹窗;

但是可以考虑不输入账号密码直接提交,这样位置大概在加密的上层,可以顺着往下走;

var toast = Java.use("android.widget.Toast");

toast.show.implementation = function () {

console.log("toast.show: ");

printStacks();

return this.show();

}

hook Base64的encodeToString方法

base64就很多了吧,除了消息摘要算法其他最后的形式都是base64格式,很有必要。

var base64 = Java.use("android.util.Base64");

base64.encodeToString.overload('[B', 'int').implementation = function (a, b) {

console.log("base64.encodeToString: ", JSON.stringify(a));

var result = this.encodeToString(a, b);

console.log("base64.encodeToString result: ", result)

printStacks();

return result;

}

hook String的getBytes方法

var str = Java.use("java.lang.String");

str.getBytes.overload().implementation = function () {

var result = this.getBytes();

var newStr = str.$new(result);

console.log("str.getBytes result: ", newStr);

printStacks();

return result;

}

str.getBytes.overload('java.lang.String').implementation = function (a) {

var result = this.getBytes(a);

var newStr = str.$new(result, a);

console.log("str.getBytes result: ", newStr);

printStacks();

return result;

}

findViewById找控件方法

这种方式hook代码,需要frida帮助我们启动app。

所以本次启动的命令为;

frida -U -f com.dodonew.online -l g_关键代码快速定位.js -o 1.txt --no-pause

因为可能一开始就绑定了很多控件,所以一开始就要开始hook。

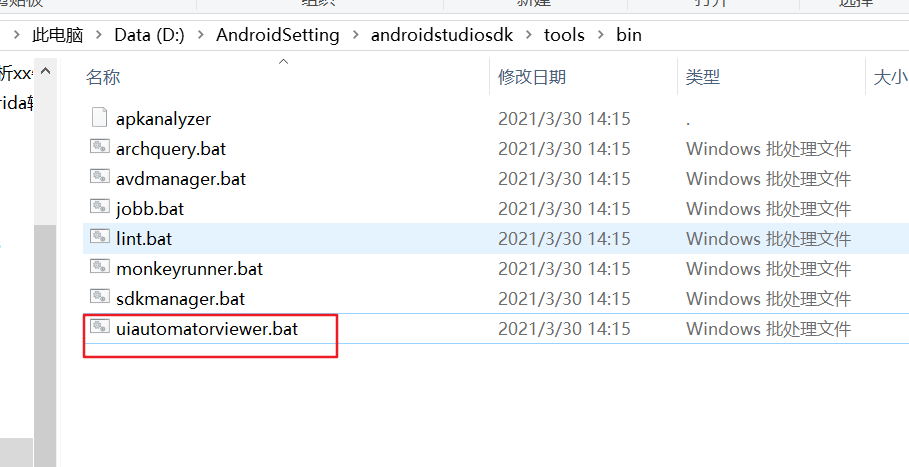

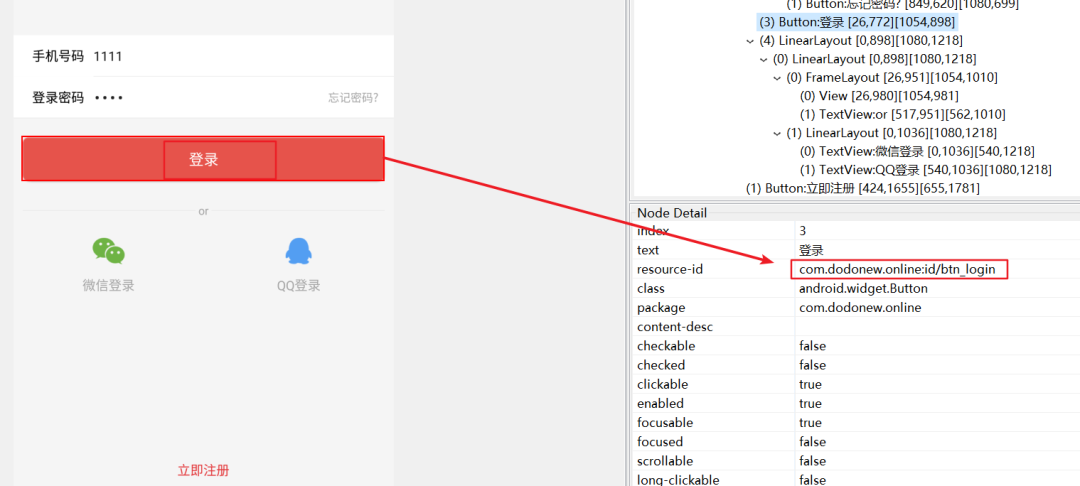

如何找控件id

控件id可以通过<SDK目录>\tools\bin下的uiautomatorviewer.bat来进行查看;

查看登录按钮id

所以这个登录按钮的id就是btn_login;

代码

// 找id

var btn_login_id = Java.use("com.dodonew.online.R$id").btn_login.value;

console.log("btn_login_id:", btn_login_id);

var view = Java.use("android.view.View");

view.setOnClickListener.implementation = function (a) {

if(this.getId() == btn_login_id){

console.log("view.id: " + this.getId());

console.log("view.setOnClickListener is called");

printStacks();

}

return this.setOnClickListener(a);

}

简单用法

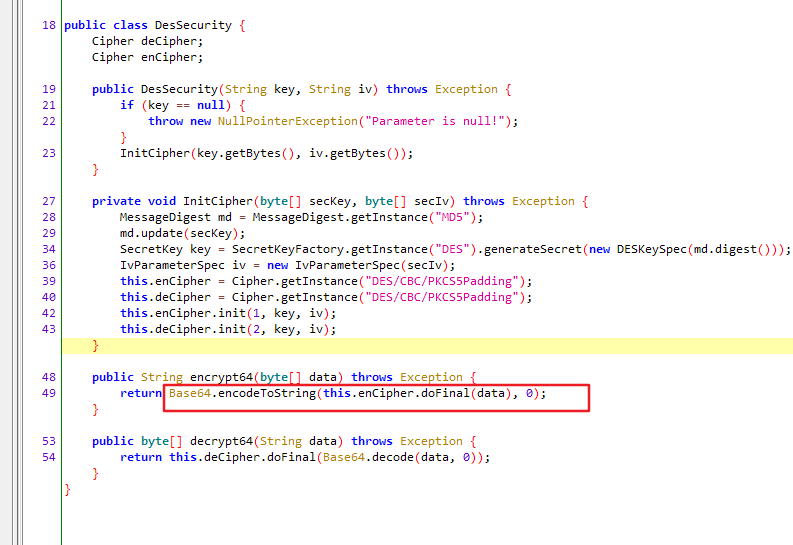

在嘟嘟牛这个app中,最后使用的是DES算法,并且base64结果展示加密的内容。

所以就hook一下base64试试;

代码

Java.perform(function () {

//打印堆栈

function printStacks() {

console.log(

Java.use("android.util.Log")

.getStackTraceString(

Java.use("java.lang.Throwable").$new()

)

);

}

//base64

var base64 = Java.use("android.util.Base64");

base64.encodeToString.overload('[B', 'int').implementation = function (a, b) {

console.log("base64.encodeToString: ", JSON.stringify(a));

var result = this.encodeToString(a, b);

console.log("base64.encodeToString result: ", result)

printStacks();

return result;

}

})

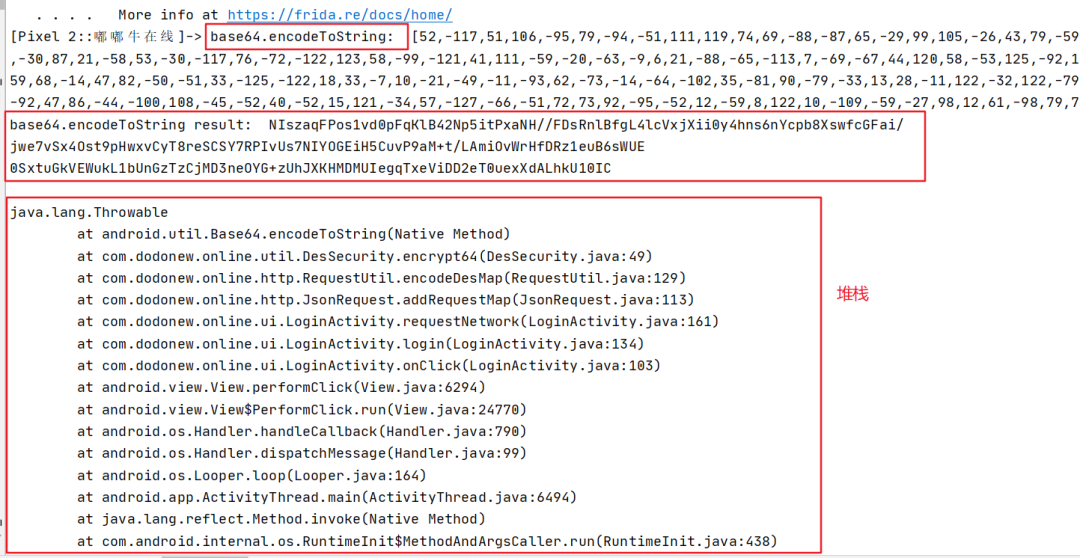

hook结果

所以如果说,你如果看结果像是base或者md5或者hex等,直接就使用这些常用的hook代码试一下,并且抛出堆栈。

就可以很好分析代码了。

总结

虽然写的是关键代码定位,其实只不过是常用的代码罢了,上面这些使用在逆向app时总结的hook代码。

当然,实际肯定不止这么少,根据需求来,经验越多,轮子就越多。

人生没有白走的路,加油!