据The Hacker News消息,安全研究人员在对iOS Find My功能进行安全分析时,首次发现了一种全新的攻击面,攻击者可篡改固件并将恶意软件加载到蓝牙芯片上,使该芯片在 iPhone “关闭”时执行。

这是一种全新的恶意软件潜在的运行方式,其原理是利用了iOS在“电源储备”低功耗模式 (LPM) 时关机,但蓝牙、近场通信(NFC)和超宽带(UWB)相关的无线芯片依旧继续运行的机制。

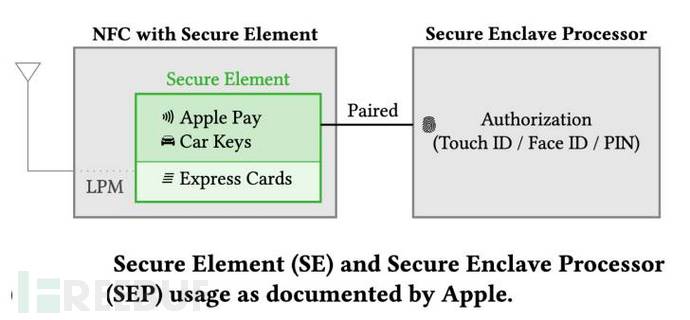

达姆施塔特工业大学的Secure Mobile Networking实验室 (SEEMOO) 的研究人员在一篇文章中写到,苹果这样做是为了启用Find My等功能并促进Express Card交易,但也让三种无线芯片都可以直接访问所有安全元件。

研究人员表示,蓝牙和UWB芯片被数据线连接到NFC芯片中的安全元素(SE)上,存储那些应该可以在LPM中使用的机密数据。

“由于LPM支持是在硬件中实现的,因此无法通过更改软件组件来删除它。现有的iPhone关机后无法关闭无线芯片,这构成了一种新的威胁模型。”

具体的调查结果将会在本周举办的ACM无线和移动网络安全隐私会议 (WiSec 2022) 上公布。

LPM 功能是苹果在2021年iOS 15中新推出的,即使电池电量耗尽或已关闭,也可以使用“查找我的网络”跟踪丢失的设备。当前支持超宽带的设备包括iPhone 11、iPhone 12和iPhone 13。

关闭iPhone 时显示的消息如下:“iPhone 关机后仍可找到。Find My可帮助您在iPhone丢失或被盗时找到它,即使它处于省电模式或关机时也是如此。”

研究人员将当前的 LPM 实现称为“不透明”,同时他们发现,在断电期间初始化Find My广告时有机会观察到失败,这与上述消息实际上相矛盾,他们还发现蓝牙固件既没有签名,也没有加密。

通过利用这个漏洞,具有特权访问权限的攻击者可以创建在iPhone蓝牙芯片上执行的恶意软件,那么即使它关机了也可以执行。但是,要发生这种固件泄露,攻击者必须要通过操作系统、固件通信以及修改固件映像。

换句话说,这个想法是改变LPM应用程序线程以嵌入恶意软件,例如那些可以提醒恶意行为者受害者的Find My Bluetooth 广播,使攻击者能够远程监视目标。

SEEMOO 研究人员指出:“除了更改现有功能外,他们还可以添加全新的功能。”此前他们已经向苹果披露了所有问题,但这家科技巨头“没有反馈”。

由于 LPM 相关功能采用更隐蔽的方法来执行其预期的案例,SEEMOO 呼吁 Apple增加一个基于硬件的开关来断开电池,以减轻固件级攻击可能引起的任何监视问题。

SEEMOO研究人员进一步表示,由于LPM的功能是基于iPhone的硬件,所以无法通过系统更新将其删除,它对整个 iOS 安全模型产生持久的影响。

参考来源:https://thehackernews.com/2022/05/researchers-find-way-to-run-malware-on.html