研究人员发现,这个对美国公用事业进行网络间谍攻击的威胁集团实际上是由三个子集团组成的,他们都有自己的工具集和攻击目标,自2018年以来就一直在全球运作。

TA410是一个伞式网络间谍组织,根据安全公司ESET的研究人员本周发表的一份报告,该组织不仅针对美国的公共事业部门进行攻击,而且还会针对中东和非洲的外交组织进行攻击。

虽然它从2018年以来就一直很活跃,但TA410直到2019年才首次被研究人员发现。当时研究员发现了一个针对公用事业部门进行攻击的网络钓鱼活动,该活动使用了一种当时被称为LookBack的新型恶意软件。

大约一年后,该威胁组织再次出现,对美国公共事业部门的Windows目标部署了一个被称为FlowCloud的RAT,其被认为是Lookback的进化版,它可以访问已安装的应用程序并控制受感染计算机的键盘、鼠标、屏幕、文件、服务和进程等。该工具还可以将敏感信息渗透到命令和控制(C2)服务器内。

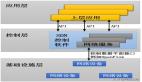

现在,ESET的研究人员发现,TA410并不是只有一个人,实际上是由三个威胁行为者组成的。他们是FlowingFrog、LookingFrog和JollyFrog。每个小组都使用了非常相似的战术、技术和程序(TTPs),但工具集不同,攻击源来自三个不同地区的IP。

研究人员说:"他们都针对TTPs和网络基础设施进行攻击,他们还会用各种方式破坏全球的目标,主要包括政府或教育组织等,这表明攻击者是有针对性的,并且攻击者会选择使用最好的方式进入到系统内部进行渗透。”

研究人员发现,这些攻击方式包括利用新版本的FlowCloud以及使用最近已知的微软Exchange远程代码执行漏洞、ProxyLogon和ProxyShell,包括其他定制的和通用的网络武器。

FlowingFrog

研究人员分析了每个子集团的活动,包括他们使用的工具和他们所针对的受害者的类型。他们还发现了这些攻击者在工作中的重叠部分。

Flowing Frog与JollyFrog共享网络基础设施,特别是ffca.caibi379[.com]域名。研究人员说,它还与LookingFrog一起开展了研究员在2019年发现的网络钓鱼活动。

研究人员发现,该子集团有自己特定的攻击模式,并专门针对特定的目标群体--即大学、南亚国家驻中国的外交使团和印度的一家矿业公司,进行攻击活动。

FlowingFrog会使用第一阶段的攻击武器,ESET研究人员将其命名为Tendyron下载器,然后FlowCloud进行第二阶段的攻击。

研究人员解释说,Tendyron.exe是一个合法的可执行文件,由在线银行安全厂商Tendyron公司签署,但是该文件容易受到DLL劫持。

研究人员说,FlowingFrog还使用了Royal Road,这是一个由几个网络间谍组织使用的恶意文件攻击器,它构建的RTF文件利用了Equation Editor的 N-day漏洞,如CVE-2017-11882。

LookingFrog

LookingFrog通常会使用X4和LookBack这两个主要恶意软件系列来针对外交使团、慈善组织以及政府和工业制造领域的实体进行攻击。

研究人员解释说,X4是一个定制的后门,在LookBack部署之前作为第一阶段的武器进行使用。该后门需要由一个VMProtect加载器进行加载,其通常被命名为PortableDeviceApi.dll或WptsExtensions.dll。

LookBack是一个用C++编写的RAT,其依靠代理通信工具将数据从受感染的主机中转到命令和控制服务器(C2)内。该恶意软件可以查看进程、系统和文件数据;删除文件;截图;移动和点击受感染系统的鼠标;重启机器;以及从受感染主机上删除自己。

LookBack由众多模块组成。其中包括一个C2代理工具、一个恶意软件加载器、一个与GUP代理工具建立C2通道的通信模块,以及一个从GUP代理工具接收初始信标响应的RAT组件。

JollyFrog

研究人员发现,TA410的第三个也是最后一个团队JollyFrog的攻击目标是教育、宗教和军队以及那些有外交任务的组织。该小组并没有使用定制的工具,而是专门使用已知的QuasarRAT和Korplug(又称PlugX)家族的通用现成的恶意软件。

研究人员说,Quasar RAT是一个在GitHub上免费提供的全部功能的后门软件,是网络间谍和网络犯罪威胁者经常使用的一个工具。它以前曾通过伪造求职者的Word简历来针对公司进行网络钓鱼攻击活动,并且2019年APT10曾经针对东南亚政府和私人组织进行恶意的网络活动。

Korplug也是一个后门,多年来也被各种网络间谍组织所使用,并且仍然是一个很受欢迎的工具。上个月,Mustang Panda/TA416/RedDelta在针对东南亚及其周边地区的外交使团、研究实体和互联网服务提供商(ISP)的间谍活动中使用了Korplug。

TA410通常会以RARSFX档案的形式来部署Korplug,一般命名为m.exe,其包含三个文件:自定义的加载器;F-Secure的合法签名应用程序;以及qrt.dll.usb—Korplug的shell攻击代码。

研究人员解释说:"加载器使用了VirtualAlloc来分配内存并将qrt.dll.usb的内容复制进去。然后它会直接进行解压和加载Korplug有效载荷。”

FlowCloud的最新版

ESET研究人员还查看了TA410目前所使用的FlowCloud的更新版本的代码。

FlowCloud是一个用C++语言编写的复杂文件,由三个主要组件组成--一个具有rootkit功能的模块、一个简单的具有持久性的模块和一个自定义后门,他们会通过多个阶段来进行部署,并且使用各种混淆和加密技术来防止被研究员分析。

Proofpoint的研究人员之前分析了FlowCloud的4.1.3和5.0.1版本,而TA410现在使用的是FlowCloud的5.0.2和5.0.3版本,它们具有了更多新的功能。

研究人员解释说,与之前发现的相反,我们获得的5.0.2版本的样本中包含了错误信息和更多细致的记录。

本文翻译自:https://threatpost.com/apt-id-3-separate-actors/179435/如若转载,请注明原文地址。