Bleeping Computer 网站披露,网络安全研究人员发现一个名为 Nerbian RAT 的新型恶意软件,它具有逃避研究人员检测和分析的能力。

Proofpoint 的安全研究人员首先发现该新型恶意软件,并发布了一份关于新型 Nerbian RAT 恶意软件的报告。

据悉,新型恶意软件变体采用 Go 语言编写,使其成为跨平台的64位威胁。目前,该恶意软件通过使用宏文档附件的小规模电子邮件分发活动进行传播。

冒充世界卫生组织

恶意软件背后的操纵者冒充世界卫生组织(WHO),分发 Nerbian RAT 恶意软件,据称该组织正在向目标发送COVID-19信息。

最新活动中看到的钓鱼邮件(Proofpoint)

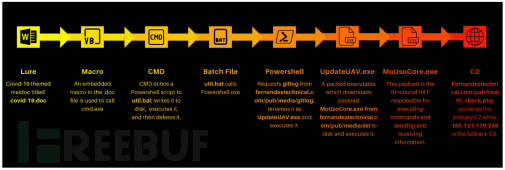

RAR 附件中包含带有恶意宏代码的 Word 文档,如果在 Microsoft Office 上打开,并将内容设置为 "启用"的话,一个 bat 文件会执行 PowerShell 步骤,下载一个 64 位的 dropper。

这个名为 UpdateUAV.exe 的 dropper 也采用 Golang 编写,为了保证其大小可控,被打包在 UPX 中。

在部署 Nerbian RAT 之前,UpdateUAV 重用来自各种 GitHub 项目的代码,以整合一组丰富的反分析和检测规避机制。除此以外,该投放器还通过创建一个预定任务,每小时启动该 RAT 来建立持久性。

Proofpoint 将反分析工具列表总结如下。

- 检查进程列表中是否存在反向工程或调试程序

- 检查可疑的 MAC 地址

- 检查 WMI 字符串,看磁盘名称是否合法

- 检查硬盘大小是否低于 100GB,这是虚拟机的典型特征

- 检查进程列表中是否存在任何内存分析或篡改检测程序

- 检查执行后的时间量,并与设定的阈值进行比较

- 使用 IsDebuggerPresent API 来确定可执行文件是否正在被调试。

所有上述这些检查使 RAT 实际上不可能在沙盒、虚拟化环境中运行,从而确保恶意软件运营商的长期隐蔽性。

Nerbian RAT 的功能特点

Nerbian RAT 恶意软件以 "MoUsoCore.exe "形式下载,之后保存到 "C:\ProgramData\USOShared\"中,支持多种功能,背后操作者可以任意选择配置其中的一些功能。

值得注意的是,它具有两个显著功能,一个是以加密形式存储击键的键盘记录器,另外一个是适用于所有操作系统平台的屏幕捕获工具。

另外,它与 C2 服务器的通信是通过 SSL(安全套接字层)处理的,因此所有的数据交换都是加密的,并受到保护,有效防止了网络扫描工具在传输过程中进行检查。

完整的感染过程 (Proofpoint)

应当密切关注

毫无疑问,Proofpoint 发现的 Nerbian RAT ,是一个有趣的、复杂的新型恶意软件,它通过大量的检查、通信加密和代码混淆,专注于隐蔽性。

不过,就目前而言,Nerbian RAT 恶意软件还是通过低容量的电子邮件活动进行分发,所以还构不成大规模威胁,但如果其背后操作者决定向更广泛的网络犯罪社区传播,情况可能会变得很糟糕。

参考文章:https://www.bleepingcomputer.com/news/security/new-stealthy-nerbian-rat-malware-spotted-in-ongoing-attacks/