5月11日,网络安全研究人员在NPM注册表中发现了一些恶意软件包,专门针对一些位于德国的知名媒体、物流和工业公司进行供应链攻击。

JFrog研究人员在一份报告中表示,“与NPM库中发现的大多数恶意软件相比,这一有效负载危险性更高。它是一个高度复杂的、模糊的恶意软件,攻击者可以通过后门完全控制被感染的机器。”

DevOps公司表示,根据现有证据,这要么是一个复杂的威胁行为,要么是一个“非常激进”的渗透测试。

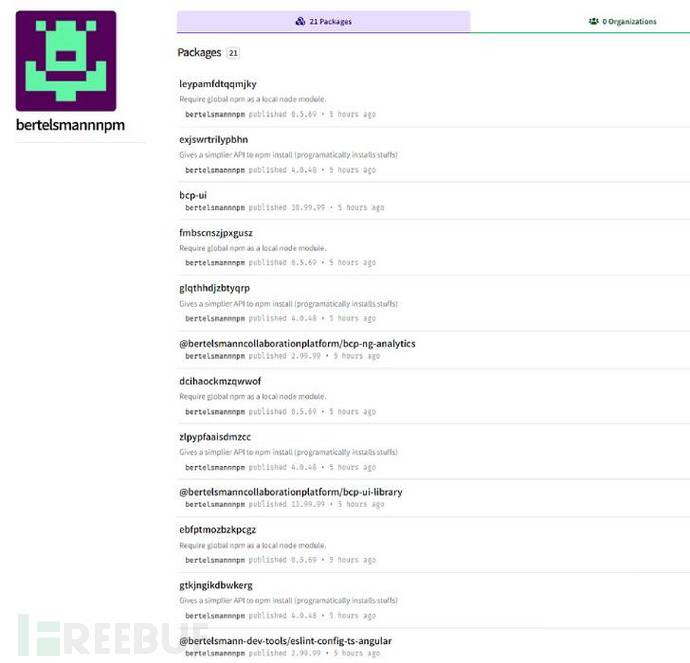

目前,大部分恶意软件包已经从注册表中移除,研究人员追踪到四个“维护者”bertelsmannnpm、boschnodemodules、stihlnodemodules和dbschenkernpm,这些用户名表明其试图冒充像贝塔斯曼、博世、Stihl和DB Schenker这样的合法公司。

“维护者”bertelsmannnpm

一些软件包的名称非常具体,它意味着对手设法识别了公司内部存储库中的库以进行依赖混淆攻击。

供应链攻击

上述发现来自Snyk的报告,该报告详细描述了其中一个违规的软件包“gxm-reference-web-aut -server”,并指出恶意软件的目标是一家在其私有注册表中有相同软件包的公司。

Snyk安全研究团队表示:“攻击者很可能在该公司的私人注册表中,掌握了这样一个包的存在信息。”

Reversing实验室证实了黑客攻击行为,称上传至NPM的恶意模块版本号比私有模块的版本号更高,从而迫使模块进入目标环境,这是依赖混淆攻击的明显特征。

该实验室解释“运输和物流公司的目标私有软件包有0.5.69和4.0.48版本,与恶意软件包的公开版本名称相同,但其使用的是版本0.5.70和4.0.49。”

JFrog称这种植入是“内部开发”,并指出该恶意软件包含两个组件,一个是传输器,它在解密和执行JavaScript后门之前,向远程遥测服务器发送有关被感染机器的信息。

后门虽然缺乏持久性机制,但设计用于接收和执行硬编码的命令和控制服务器发送的命令,评估任意JavaScript代码,并将文件上传回服务器。

研究人员称,这次攻击的目标非常明确,并且其掌握了非常机密的内部信息,甚至在NPM注册表中创建的用户名公开指向目标公司。

在此之前,以色列网络安全公司Check Point披露了一项长达数月的信息窃取活动,该活动使用AZORult、BitRAT、Raccoon等商用恶意软件攻击德国汽车行业。

参考链接:https://thehackernews.com/2022/05/malicious-npm-packages-target-german.html